4.5 設定 Identity Applications

4.5.1 完成 Identity Applications 的設定

Identity Applications 組態公用程式可協助您管理使用者應用程式驅動程式和 Identity Applications 的設定。Identity Applications 的安裝程式將呼叫某版本的此公用程式,以使您能夠更快地設定應用程式。您也可以在安裝後修改其中的大部分設定。

依預設,用於執行組態公用程式 (configupdate.bat) 的檔案位於 Identity Applications 的某個安裝子目錄 (C:\NetIQ\idm\apps\UserApplication) 中。

附註:在叢集中,所有叢集成員的組態設定都必須相同。

本節說明了組態公用程式中的設定。這些設定按索引標籤組織。如果您要安裝 Identity Reporting,安裝程序會將 Reporting 的參數新增至公用程式中。

執行 Identity Applications 組態公用程式

-

在文字編輯器中開啟 configupdate.properties 檔案,並驗證是否已設定以下選項:

edit_admin="true"

use_console="false"

-

在指令提示符處,執行組態公用程式 (configupdate.bat)。

附註:您可能需要花幾分鐘時間等待公用程式啟動。

使用者應用程式參數

在設定 Identity Applications 時,此索引標籤用於定義應用程式在與 Identity Vault 通訊時使用的值。有些設定對於完成安裝程序必不可少。

該索引標籤預設會顯示基本選項。若要查看所有設定,請按一下顯示進階選項。此索引標籤包含以下幾組設定:

Identity Vault 設定

本節定義可讓 Identity Applications 存取 Identity Vault 中的使用者身分和角色的設定。有些設定對於完成安裝程序必不可少。

- Identity Vault 伺服器

-

必需

指定 LDAP 伺服器的主機名稱或 IP 位址。例如 myLDAPhost。

- LDAP 連接埠

-

指定 Identity Vault 要用來監聽純文字格式 LDAP 要求的連接埠。預設值為 389。

- LDAP 安全連接埠

-

指定 Identity Vault 用來監聽使用安全通訊端層 (SSL) 通訊協定之 LDAP 要求的連接埠。預設值為 636。

如果在安裝 eDirectory 之前伺服器上已載入的某項服務使用了預設連接埠,則您必須指定其他連接埠。

- Identity Vault 管理員

-

必需

指定 LDAP 管理員的身分證明。例如,cn=admin。Identity Vault 中必須已存在此使用者。

Identity Applications 將使用此帳戶來與 Identity Vault 建立管理連接。這個值會根據萬能金鑰進行加密。

- Identity Vault 管理員密碼

-

必需

指定與 LDAP 管理員關聯的密碼。這個密碼會根據萬能金鑰進行加密。

- 使用公用匿名帳戶

-

指定未登入的使用者是否能夠存取 LDAP 公用匿名帳戶。

- 安全管理員連接

-

指定 RBPM 是否使用 SSL 通訊協定來進行與管理員帳戶相關的所有通訊。如果指定此設定,則無需 SSL 的其他操作可以在不使用 SSL 的情況下執行。

附註:此選項可能會對效能造成負面影響。

- 安全使用者連接

-

指定 RBPM 是否使用 TLS/SSL 通訊協定來進行與已登入使用者帳戶相關的所有通訊。如果指定此設定,則無需 TLS/SSL 的其他操作可以在不使用該通訊協定的情況下執行。

附註:此選項可能會對效能造成負面影響。

Identity Vault DN

本節定義可在 Identity Applications 與其他 Identity Manager 元件之間進行通訊的容器和使用者帳戶的可辨識名稱。有些設定對於完成安裝程序必不可少。

- 根容器 DN

-

必需

指定根容器的 LDAP 可辨識名稱。當在目錄抽象層中沒有指定任何搜尋根部時,會將它用做預設實體定義搜尋根部。例如 o=mycompany。

- 使用者容器 DN

-

必需

在顯示進階選項的情況下,公用程式會在「Identity Vault 使用者身分」下顯示此參數。

指定使用者容器的 LDAP 可辨識名稱 (DN) 或完全合格的 LDAP 名稱。對於此項設定,請注意以下事項:

-

允許此容器 (及其下層) 中的使用者登入 Identity Applications。

-

如果您已啟動代管 Identity Applications 的 Tomcat,則無法使用 configupdate.bat 檔案變更此設定。

-

此容器必須包含您在安裝使用者應用程式驅動程式時指定的使用者應用程式管理員。否則,指定的帳戶將無法執行工作流程。

-

- 群組容器 DN

-

必需

在顯示進階選項的情況下,公用程式會在「Identity Vault 使用者群組」下顯示此參數。

指定群組容器的 LDAP 可辨識名稱 (DN) 或完全合格的 LDAP 名稱。對於此項設定,請注意以下事項:

-

目錄抽象層中的實體定義使用此 DN。

-

如果您已啟動代管 Identity Applications 的 Tomcat,則無法使用 configupdate.bat 檔案變更此設定。

-

- 使用者應用程式驅動程式

-

必需

指定使用者應用程式驅動程式的可辨識名稱。

例如,如果驅動程式為 UserApplicationDriver,驅動程式集名為 MyDriverSet,並且驅動程式集位於網路位置 o=myCompany 中,請指定 cn=UserApplicationDriver,cn=myDriverSet,o=myCompany。

- 使用者應用程式管理員

-

必需

指定 Identity Vault 中有權對使用者應用程式的指定使用者容器執行管理任務的現有使用者帳戶。對於此項設定,請注意以下事項:

-

如果您已啟動代管使用者應用程式的 Tomcat,則無法使用 configupdate.bat 檔案變更此設定。

-

若要在部署使用者應用程式後變更此指定,請在使用者應用程式的管理 > 安全性頁面中進行變更。

-

此使用者帳戶有權使用使用者應用程式的管理索引標籤來管理入口網站。

-

如果使用者應用程式管理員參與 iManager、 Designer 或使用者應用程式 (申請和核准索引標籤) 中公開的工作流程管理任務,則您必須為此管理員授予適當的託管者權限,使其能夠存取使用者應用程式驅動程式中包含的物件例項。如需詳細資訊,請參閱《User Application Administration Guide》(使用者應用程式管理指南)。

-

- 佈建管理員

-

指定 Identity Vault 中的一個現有使用者帳戶,該帳戶將負責管理可在整個使用者應用程式中使用的「佈建工作流程」功能。

若要在部署使用者應用程式之後變更此指定,請使用使用者應用程式中的「管理」>「管理員指定」頁面。

- 法規遵循管理員

-

指定 Identity Vault 中的一個現有帳戶,該帳戶可執行某個系統角色,以允許成員執行法規遵循索引標籤上的所有功能。對於此項設定,請注意以下事項:

-

若要在部署 Identity Applications 後變更此項指定,請在使用者應用程式的管理 > 管理員指定頁面中進行變更。

-

在組態更新期間,只有在未指定有效的法規遵循管理員時,對此值的變更才會生效。如果已存在有效的法規遵循管理員,則不會儲存所做的變更。

-

- 角色管理員

-

指定一個角色,該角色允許成員建立、移除或修改所有角色,以及授予或撤銷對任何使用者、群組或容器的任何角色指定。它還允許其角色成員為任一使用者執行報告。對於此項設定,請注意以下事項:

-

依預設,「使用者應用程式」管理員會指定為此角色。

-

若要在部署 Identity Applications 後變更此項指定,請在使用者應用程式的管理 > 管理員指定頁面中進行變更。

-

在組態更新期間,只有在未指定有效的角色管理員時,對此值的變更才會生效。如果有效的「角色管理員」已存在,則不會儲存您所做的變更。

-

- 安全性管理員

-

指定一個為成員提供安全性網域內所有功能的角色。對於此項設定,請注意以下事項:

-

安全性管理員可以對安全性網域內的所有物件執行所有允許的動作。安全性網域允許安全性管理員為 RBPM 中所有網域內的所有物件設定存取許可權。安全性管理員可以設定團隊,還可以指定網域管理員、委託管理員及其他安全性管理員。

-

若要在部署 Identity Applications 後變更此項指定,請在使用者應用程式的管理 > 管理員指定頁面中進行變更。

-

- 資源管理員

-

指定一個為成員提供資源網域內所有功能的角色。對於此項設定,請注意以下事項:

-

資源管理員可以對資源網域內的所有物件執行所有允許的動作。

-

若要在部署 Identity Applications 後變更此項指定,請在使用者應用程式的管理 > 管理員指定頁面中進行變更。

-

- RBPM 組態管理員

-

指定一個為成員提供組態網域內所有功能的角色。對於此項設定,請注意以下事項:

-

RBPM 組態管理員可以對組態網域內的所有物件執行所有允許的動作。RBPM 組態管理員控制對 RBPM 中導覽項目的存取權。此外,RBPM 組態管理員還可以設定委託與代理服務、佈建用者介面及工作流程引擎。

-

若要在部署 Identity Applications 後變更此項指定,請在使用者應用程式的管理 > 管理員指定頁面中進行變更。

-

- RBPM 報告管理員

-

指定報告管理員。依預設,安裝程式列出的該值與其餘安全性欄位中的使用者相同。

Identity Vault 使用者身分

本節定義可讓 Identity Applications 與 Identity Vault 中的使用者容器通訊的值。有些設定對於完成安裝程序必不可少。

僅當您選取了顯示進階選項時,公用程式才會顯示這些設定。

- 使用者容器 DN

-

必需

在不顯示進階選項的情況下,公用程式會在「Identity Vault DN」下顯示此參數。

指定使用者容器的 LDAP 可辨識名稱 (DN) 或完全合格的 LDAP 名稱。對於此項設定,請注意以下事項:

-

允許此容器 (及其下層) 中的使用者登入 Identity Applications。

-

如果您已啟動代管 Identity Applications 的 Tomcat,則無法使用 configupdate.bat 檔案變更此設定。

-

此容器必須包含您在安裝使用者應用程式驅動程式時指定的使用者應用程式管理員。否則,指定的帳戶將無法執行工作流程。

-

- 使用者搜尋範圍

-

指定 Identity Vault 使用者在搜尋容器時可以探查的範圍深度。

- 使用者物件類別

-

指定 LDAP 使用者的物件類別。通常,該類別為 inetOrgPerson。

- 登入屬性

-

指定代表使用者登入名稱的 LDAP 屬性。例如,cn。

- 命名屬性

-

指定在查閱使用者或群組時做為識別碼的 LDAP 屬性。這與登入屬性不同,後者僅在登入期間使用。例如,cn。

- 使用者成員資格屬性

-

(選擇性) 指定代表使用者群組成員資格的 LDAP 屬性。指定名稱時請不要使用空格。

Identity Vault 使用者群組

本節定義可讓 Identity Applications 與 Identity Vault 中的群組容器通訊的值。有些設定對於完成安裝程序必不可少。

僅當您選取了顯示進階選項時,公用程式才會顯示這些設定。

- 群組容器 DN

-

必需

在不顯示進階選項的情況下,公用程式會在「Identity Vault DN」下顯示此參數。

指定群組容器的 LDAP 可辨識名稱 (DN) 或完全合格的 LDAP 名稱。對於此項設定,請注意以下事項:

-

目錄抽象層中的實體定義使用此 DN。

-

如果您已啟動代管 Identity Applications 的 Tomcat,則無法使用 configupdate.bat 檔案變更此設定。

-

- 群組容器範圍

-

指定 Identity Vault 使用者在搜尋群組容器時可以探查的範圍深度。

- 群組物件類別

-

指定 LDAP 群組的物件類別。通常,該類別為 groupofNames。

- 群組成員資格屬性

-

(選擇性) 指定使用者的群組成員資格。請勿在此名稱中使用空格。

- 使用動態群組

-

指定是否要使用動態群組。

您還必須指定動態群組物件類別的值。

- 動態群組物件類別

-

僅當您選取了使用動態群組時才適用。

指定 LDAP 動態群組的物件類別。通常,該類別為 dynamicGroup。

Identity Vault 證書

本節定義 JRE 金鑰儲存區的路徑和密碼。有些設定對於完成安裝程序必不可少。

- 金鑰儲存區路徑

-

必需

指定 Tomcat 在執行時所用 JRE 金鑰儲存區 (cacerts) 檔案的完整路徑。您可以手動輸入路徑,也可以瀏覽至 cacerts 檔案。對於此項設定,請注意以下事項:

-

在環境中,您必須指定 RBPM 的安裝目錄。預設值會設定為正確的位置。

-

Identity Applications 的安裝程式將會修改金鑰儲存區檔案。

-

- 金鑰儲存區密碼

-

必需

指定金鑰儲存區檔案的密碼。預設值為「changeit」。

電子郵件伺服器組態

本節定義用於啟用電子郵件通知的值,您可以使用電子郵件通知來進行基於電子郵件的核准。如需詳細資訊,請參閱《NetIQ Identity Manager - Administrator’s Guide to the Identity Applications》(NetIQ Identity Manager - Identity Applications 管理員指南)。

- 通知樣板主機

-

指定代管 Identity Applications 的 Tomcat 的名稱或 IP 位址。例如 myapplication serverServer。

此值會取代電子郵件範本中的 $HOST$ 記號。安裝程式將使用此資訊來建立佈建申請任務和核准通知的 URL。

- 通知樣板連接埠

-

指定代管 Identity Applications 的 Tomcat 的連接埠號碼。

此值將取代佈建申請任務和核准通知中所用電子郵件樣板內的 $PORT$ 記號。

- 通知樣板安全連接埠

-

指定代管 Identity Applications 的 Tomcat 的安全連接埠號碼。

此值將取代佈建申請任務和核准通知中所用電子郵件樣板內的 $SECURE_PORT$ 記號。

- 通知樣板通訊協定

-

指定在傳送使用者電子郵件時要包含在 URL 中的非安全通訊協定。例如 http。

此值將取代佈建申請任務和核准通知中所用電子郵件樣板內的 $PROTOCOL$ 記號。

- 通知樣板安全通訊協定

-

指定在傳送使用者電子郵件時要包含在 URL 中的安全通訊協定。例如:https。

此值將取代佈建申請任務和核准通知中所用電子郵件樣板內的 $SECURE_PROTOCOL$ 記號。

- SMTP 電子郵件通知寄件者

-

指定 Identity Applications 用來傳送電子郵件通知的電子郵件帳戶。

- SMTP 伺服器名稱

-

指定 Identity Applications 為佈建電子郵件使用之 SMTP 電子郵件主機的 IP 位址或 DNS 名稱。請不要使用 localhost。

- 伺服器需要驗證

-

指定伺服器是否需要驗證。

您還必須指定電子郵件伺服器的身分證明。

- 使用者名稱

-

僅當您啟用了伺服器需要驗證時才適用。

指定電子郵件伺服器的登入帳戶名稱。

- 密碼

-

僅當您啟用了伺服器需要驗證時才適用。

指定郵件伺服器的登入帳戶密碼。

- 使用 SMTP TLS

-

指定在郵件伺服器之間進行傳輸期間,是否要保護電子郵件內容的安全。

- 電子郵件通知影像位置

-

指定要在電子郵件通知中包含的影像所在的路徑。

當 Identity Applications 伺服器和電子郵件伺服器均設定為使用安全連接時,請確定滿足以下條件:

-

用於在 Identity Applications 伺服器與電子郵件伺服器之間建立安全連接的證書是可信的 CA 證書

-

在影像路徑中使用 https。例如 https://localhost:8543/IDMProv/images

如果 Identity Applications 在使用 http 進行純文字通訊的伺服器上運作,請在影像路徑中用 http 取代 https。影像路徑的範例:http://localhost:8080/IDMProv/images

-

- 對電子郵件簽名

-

指定是否要將數位簽名新增至外送郵件。

如果啟用此選項,則還必須指定金鑰儲存區和簽名金鑰的設定。

- 金鑰儲存區路徑

-

僅當您啟用了對電子郵件簽名時才適用。

指定要用於對電子郵件數位簽名的金鑰儲存區 (cacerts) 檔案的完整路徑。您可以手動輸入路徑,也可以瀏覽至 cacerts 檔案。

例如,C:\NetIQ\idm\apps\jre\lib\security\cacerts。

- 金鑰儲存區密碼

-

僅當您啟用了對電子郵件簽名時才適用。

指定金鑰儲存區檔案的密碼。例如,changeit。

- 簽名金鑰的別名

-

僅當您啟用了對電子郵件簽名時才適用。

指定簽章金鑰在金鑰儲存區中的別名。例如,idmapptest。

- 簽名金鑰密碼

-

僅當您啟用了對電子郵件簽名時才適用。

指定用於保護包含簽名金鑰的檔案的密碼。例如,changeit。

可信金鑰儲存區

本節定義 Identity Applications 的可信金鑰儲存區的值。僅當您選取了顯示進階選項時,公用程式才會顯示這些設定。

- 可信儲存區路徑

-

指定包含所有可信簽名者證書之可信金鑰儲存區的路徑。如果此路徑為空,Identity Applications 將會從系統內容 javax.net.ssl.trustStore 中取得路徑。如果該系統內容無法提供路徑,安裝程式預設使用 jre/lib/security/cacerts。

- 可信儲存區密碼

-

指定可信金鑰儲存區的密碼。如果您將此欄位保留空白,Identity Applications 將會從系統內容 javax.net.ssl.trustStorePassword 中取得密碼。如果該系統內容無法提供密碼,安裝程式會使用預設值 changeit。

這個密碼會根據萬能金鑰進行加密。

- 可信證書儲存區類型

-

指定可信證書儲存區路徑應使用 Java 金鑰儲存區 (JKS) 還是 PKCS12 進行數位簽章。

NetIQ Sentinel 數位簽名證書與金鑰

本節定義可讓 Identity Manager 與 Sentinel 通訊以進行事件稽核的值。僅當您選取了顯示進階選項時,公用程式才會顯示這些設定。

- Sentinel 數位簽名證書

-

列出您希望 OAuth 伺服器用來驗證傳送至 Sentinel 之稽核訊息的自訂公用金鑰證書。

- Sentinel 數位簽名私密金鑰

-

指定您希望 OAuth 伺服器用來驗證傳送至 Sentinel 之稽核訊息的自訂私密金鑰檔案所在的路徑。

其他

僅當您選取了顯示進階選項時,公用程式才會顯示這些設定。

- OCSP URI

-

指定當用戶端安裝使用線上證書狀態通訊協定 (OCSP) 時要使用的資源識別字串 (URI)。例如 http://host:port/ocspLocal。

OCSP URI 會在線上更新可信證書的狀態。

- 授權組態路徑

-

指定授權組態檔案的完全合格名稱。

- Identity Vault 索引

-

在安裝期間,指定是否希望安裝程式建立 manager、ismanager 和 srvprvUUID 屬性的索引。安裝後,您可以修改設定,以指向索引的新位置。對於此項設定,請注意以下事項:

-

如果沒有建立這些屬性的索引,Identity Applications 使用者可能會遇到 Identity Applications 效能不佳的問題。

-

您可以在安裝 Identity Applications 後使用 iManager 來手動建立這些索引。

-

為取得最佳效能,您應該在安裝期間建立索引。

-

僅當索引處於線上模式時,您才可將 Identity Applications 提供給使用者使用。

-

若要建立或刪除索引,您還必須指定伺服器 DN 的值。

-

- 伺服器 DN

-

僅當您要建立或刪除 Identity Vault 索引時才適用。

指定要在其中建立或移除索引的 eDirectory 伺服器。

一次只能指定一個伺服器。若要在多個 eDirectory 伺服器上設定索引,必須執行 RBPM 組態公用程式多次。

- 重新啟始化 RBPM 安全性

-

指定是否要在安裝程序完成時重設 RBPM 安全性。您還必須重新部署 Identity Applications。

- IDMReport URL

-

指定 Identity Manager Reporting Module 的 URL。例如 http://hostname:port/IDMRPT。

- 自訂主題網路位置名稱

-

指定要用於在瀏覽器中顯示 Identity Applications 的自訂主題名稱。

- 記錄訊息識別碼字首

-

指定要在 idmuserapp_logging.xml 檔案內 CONSOLE 和 FILE 附加器的配置模式中使用的值。預設值為 RBPM。

- 變更 RBPM 網路位置名稱

-

指定是否要變更 RBPM 的網路位置名稱。

您還必須指定角色與資源驅動程式的新名稱和 DN。

- RBPM 網路位置名稱

-

僅當您選取了變更 RBPM 網路位置名稱時才適用。

指定 RBPM 的新網路位置名稱。

- 角色驅動程式 DN

-

僅當您選取了變更 RBPM 網路位置名稱時才適用。

指定角色與資源驅動程式的 DN。

容器物件

這些參數僅在安裝期間適用。

此區段可協助您定義容器物件的值,或建立新的容器物件。

- 已選定

-

指定您要使用的容器物件類型。

- 容器物件類型

-

指定容器:地域性、國家/地區、組織單位、組織或網域。

您也可以在 iManager 中定義自己的容器,然後將其新增至「新增新容器物件」之下。

- 容器屬性名稱

-

設定與指定容器物件類型關聯之屬性類型的名稱。

- 新增新容器物件:容器物件類型

-

指定 Identity Vault 中可用做新容器之物件類別的 LDAP 名稱。

- 新增新容器物件:容器屬性名稱

-

指定與新容器物件類型關聯之屬性類型的名稱。

Reporting 參數

在設定 Identity Applications 時,此索引標籤定義用於管理 Identity Reporting 的值。當您安裝 Identity Reporting 時,公用程式會新增此索引標籤。

該索引標籤預設會顯示基本選項。若要查看所有設定,請按一下顯示進階選項。此索引標籤包含以下幾組設定:

電子郵件傳送組態

本節定義用於傳送通知的值。

- SMTP 伺服器主機名稱

-

指定您希望 Identity Reporting 在傳送通知時應使用之電子郵件伺服器的 DNS 名稱或 IP 位址。請不要使用 localhost。

- SMTP 伺服器連接埠

-

指定 SMTP 伺服器的連接埠號。

- SMTP 使用 SSL

-

指定是否要使用 TLS/SSL 通訊協定來與電子郵件伺服器通訊。

- 伺服器需要驗證

-

指定是否要對電子郵件伺服器通訊使用驗證。

- SMTP 使用者名稱

-

指定要用來進行驗證的電子郵件地址。

您必須指定一個值。如果伺服器不需要驗證,則可指定無效的位址。

- SMTP 使用者密碼

-

僅當您指定了伺服器需要驗證時才適用。

指定 SMTP 使用者帳戶的密碼。

- 預設電子郵件地址

-

指定您希望 Identity Reporting 用做電子郵件通知來源的電子郵件地址。

報告保留值

本節定義用於儲存已完成報告的值。

- 報告單位, 報告生命期間

-

指定 Identity Reporting 在刪除已完成報告之前應保留這些報告的時間。例如,若要指定六個月,請在報告生命期間欄位中輸入 6,然後在報告單位欄位中選取月。

- 報告的位置

-

指定要用來儲存報告定義的路徑。例如,C:\NetIQ\idm\apps\IdentityReporting。

修改地區設定

本節定義您希望 Identity Reporting 使用的語言值。Identity Reporting 在搜尋中會使用特定的地區設定。如需詳細資訊,請參閱《Administrator Guide to NetIQ Identity Reporting》(NetIQ Identity Reporting 管理員指南)。

職能組態

本節定義 Identity Reporting 用來產生報告之驗證來源的值。

- 新增驗證來源

-

指定您要為報告功能新增的驗證來源類型。驗證來源可以是

-

預設值

-

LDAP 目錄

-

檔案

-

傳出代理

僅當使用 Identity Manager 4.8.1 或更新版本時才適用。

本節定義了要使用供 Identity Reporting 用來下載報告的反向代理伺服器所需指定的值。

- 使用代理

-

指定該選項會為報告功能使用反向代理伺服器。

-

主機名稱或 IP 位址

-

Port (連接埠)

-

使用 TLS

僅當您要使用 TCP 做為網路通訊協定時適用。

-

驗證參數

在設定 Identity Applications 時,此索引標籤定義 Tomcat 用於將使用者導向至 Identity Applications 和密碼管理頁面的值。

該索引標籤預設會顯示基本選項。若要查看所有設定,請按一下顯示進階選項。此索引標籤包含以下幾組設定:

驗證伺服器

本節定義 Identity Applications 用於連接驗證伺服器的設定。

- OAuth 伺服器主機識別碼

-

必需

指定向 OSP 發出記號之驗證伺服器的相對 URL。例如 192.168.0.1。

- OAuth 伺服器 TCP 連接埠

-

指定驗證伺服器的連接埠。

- Access Manager 是 OAuth 提供者

-

不支援透過組態更新公用程式的「驗證」索引標籤將 OAuth 從 OSP 轉換為 NAM。若要隱藏此選項,請在 configupdate.sh.properties 檔案中將 no_nam_oauth 的值設定為 "true"。

- OAuth 伺服器正在使用 TLS/SSL

-

指定驗證伺服器是否使用 TLS/SSL 通訊協定進行通訊。

- 選擇性 TLS/SSL 可信證書儲存區檔案

-

僅當您選取了 OAuth 伺服器正在使用 TLS/SSL,並且公用程式顯示了進階選項時才適用。

- 選擇性 TLS/SSL 可信證書儲存區密碼

-

僅當您選取了 OAuth 伺服器正在使用 TLS/SSL,並且公用程式顯示了進階選項時才適用。

指定用於載入 TLS/SSL 驗證伺服器之金鑰儲存區檔案的密碼。

附註:如果您未指定金鑰儲存區路徑和密碼,並且驗證伺服器的信任證書不在 JRE 可信證書儲存區 (cacerts) 中,則 Identity Applications 無法連接到使用 TLS/SSL 通訊協定的驗證服務。

驗證組態

本節定義驗證伺服器的設定。

- 管理員容器的 LDAP DN

-

必需

指定 Identity Vault 中包含 OSP 必須驗證之任何管理員使用者物件的容器可辨識名稱。例如 ou=sa,o=data。

- 重複的解析命名屬性

-

指定用於區分 cn 值相同的多個 eDirectory 使用者物件的 LDAP 屬性名稱。預設值為 mail。

- 將驗證來源限制為網路位置

-

指定是要將 Identity Vault 中使用者和管理員容器內進行的搜尋限制為僅涵蓋這些容器中的使用者物件,還是讓搜尋範圍也涵蓋子容器。

- 工作階段逾時 (分鐘)

-

指定當使用者的工作階段處於非使用中狀態多少分鐘後,伺服器應使該工作階段逾時。其預設值為 20 分鐘。

- 存取記號生命期間 (秒)

-

指定 OSP 存取記號保持有效的秒數。預設值是 60 秒。

- 重新整理記號生命期間 (小時)

-

指定 OSP 重新整理記號保持有效的秒數。重新整理記號供 OSP 內部使用。預設值為 48 小時。

驗證方法

本節定義可讓 OSP 對登入 Identity Manager 瀏覽器元件的使用者進行驗證的值。

- 方法 :

-

指定您希望 Identity Manager 在使用者登入時使用的驗證類型。

-

名稱與密碼:OSP 向 Identity Vault 驗證的資訊。

-

Kerberos:OSP 接受來自 Kerberos 票證伺服器和 Identity Vault 的驗證。您還必須指定對應屬性名稱的值。

-

SAML 2.0:OSP 接受來自 SAML 身分提供者和 Identity Vault 的驗證。您還必須指定對應屬性名稱和中繼資料 URL 的值。

-

- 對應屬性名稱

-

僅當您指定了 Kerberos 或 SAML 時才適用。

指定要對應到 Kerberos 票證伺服器或身分提供程式中 SAML 表示的屬性名稱。

- 中繼資料 URL

-

僅當您指定了 SAML 時才適用。

指定 OSP 用來將驗證要求重新導向至 SAML 的 URL。

密碼管理

本節定義可讓使用者透過自助操作形式修改其密碼的值。

- 密碼管理提供程式

-

指定要使用的密碼管理系統類型。

使用者應用程式 (舊版):使用 Identity Manager 慣常所用的密碼管理程式。此選項還允許您使用外部密碼管理程式。

Self Service Password Reset (SSPR):使用 Identity Applications 隨附的 NetIQ Self Service Password Reset 服務,該服務可協助使用者重設其密碼,而無需管理人員介入。您可以選取要在 Identity Applications 儀表板登入頁面上顯示的連結,讓使用者能夠根據要求選取用於重設登入存取方式的適當動作。如需詳細資訊,請參閱使用者介面。

SSPR 是密碼管理提供程式欄位中的預設選項。

- 忘記密碼

-

僅當您選取了使用者應用程式 (舊版) 時,此功能表清單才適用。

指定您要使用使用者應用程式中整合的密碼管理系統,還是要使用外部系統。

-

內部:使用預設的內部密碼管理功能。/jsps/pwdmgt/ForgotPassword.jsp (開頭不加 http(s) 通訊協定)。這會將使用者重新導向至「使用者應用程式」內建的「忘記密碼」功能,而不是外部 WAR。

-

外部:使用外部忘記密碼 WAR 透過 Web 服務回呼使用者應用程式。您還必須指定外部系統的設定。

-

- 忘記密碼連結

-

僅當您要使用外部密碼管理系統時才適用。

指定指向「忘記密碼」功能頁面的 URL。在外部或內部密碼管理 WAR 中指定 ForgotPassword.jsp 檔案。

- 忘記密碼返回連結

-

僅當您要使用外部密碼管理系統時才適用。

指定使用者在執行完忘記密碼操作後可以使用的忘記密碼返回連結的 URL。

- 忘記密碼 Web 服務 URL

-

僅當您要使用外部密碼管理系統時才適用。

指定外部忘記密碼 WAR 將用來回呼至使用者應用程式,以執行核心忘記密碼功能的 URL。請使用以下格式:

https://<idmhost>:<sslport>/<idm>/ pwdmgt/service

- 使用者介面

-

僅當您選取了 Self Service Password Reset (SSPR) 時,此功能表清單才適用。

指定要在 Identity Applications 儀表板登入頁面上顯示的連結。預設選項「無法登入?」顯示用於重設使用者名稱或密碼,或者在登入頁面上註冊存取許可權的通用連結。如果您選取無,則使用者無法自行重設密碼。

選取

其他連結

後,可選取以下選項:-

忘記密碼:提供一個連結,當現有使用者忘記其密碼時,可以按一下該連結重設密碼。

-

忘記使用者名稱:提供一個連結,當現有使用者忘記其使用者名稱時,可以按一下該連結重設使用者名稱。

-

啟用帳戶:提供一個連結,使用者可以按一下該連結建立用於存取 Identity Applications 的新使用者帳戶。

-

Sentinel 數位簽名證書和金鑰

本節定義可讓 Identity Manager 與 Sentinel 通訊以進行事件稽核的值。

- Sentinel 數位簽名證書

-

指定您希望 OSP 伺服器用來驗證傳送至稽核系統之稽核訊息的自訂公用金鑰證書。

如需為 Novell Audit 設定證書的資訊,請參閱《Novell Audit Administration Guide》(Novell Audit 管理指南) 中的「Managing Certificates」(管理證書)。

- Sentinel 數位簽名私密金鑰

-

指定您希望 OSP 伺服器用來驗證傳送至稽核系統之稽核訊息的自訂私密金鑰檔案所在的路徑。

SSO 用戶端參數

在設定 Identity Applications 時,此索引標籤定義用於管理對應用程式進行單一登入存取的值。

該索引標籤預設會顯示基本選項。若要查看所有設定,請按一下顯示進階選項。此索引標籤包含以下幾組設定:

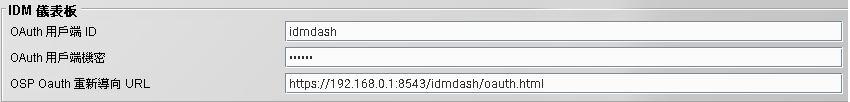

IDM 儀表板

本節定義使用者存取 Identity Manager 儀表板所需的 URL 值,儀表板是 Identity Applications 的初始登入位置。

- OAuth 用戶端 ID

-

必需

指定用於供驗證伺服器識別儀表板的單一登入用戶端的名稱。預設值為 idmdash。

- OAuth 用戶端密碼

-

必需

指定儀表板的單一登入用戶端的密碼。

- OSP OAuth 重新導向 URL

-

必需

指定在驗證完成後,驗證伺服器要將瀏覽器用戶端重新導向到的絕對 URL。

請使用以下格式:通訊協定://伺服器:連接埠/路徑。例如,https://192.168.0.1:8543/idmdash/oauth.html。

IDM 管理員

本節定義使用者存取 Identity Manager 管理員頁面所需 URL 的值。

- OAuth 用戶端 ID

-

必需

指定用於供驗證伺服器識別 Identity Manager 管理員單一登入用戶端的名稱。預設值為 idmadmin。

- OAuth 用戶端密碼

-

必需

指定 Identity Manager 管理員單一登入用戶端的密碼。

- OSP OAuth 重新導向 URL

-

必需

指定在驗證完成後,驗證伺服器要將瀏覽器用戶端重新導向到的絕對 URL。

請使用以下格式:通訊協定://伺服器:連接埠/路徑。例如,https://192.168.0.1:8543/idmadmin/oauth.html。

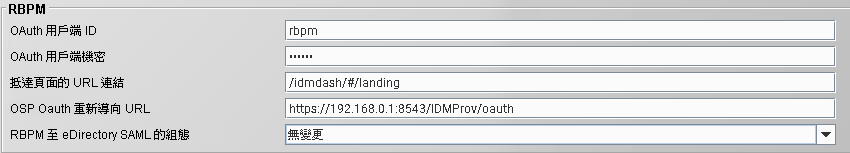

RBPM

本節定義使用者在存取使用者應用程式時需要使用的 URL 值。

- OAuth 用戶端 ID

-

必需

指定用來供驗證伺服器識別使用者應用程式單一登入用戶端的名稱。預設值為 rbpm。

- OAuth 用戶端密碼

-

必需

指定使用者應用程式單一登入用戶端的密碼。

- 抵達頁面的 URL 連結

-

必需

指定用於從使用者應用程式中存取儀表板的相對 URL。預設值為 /landing。

- OSP OAuth 重新導向 URL

-

必需

指定在驗證完成後,驗證伺服器要將瀏覽器用戶端重新導向到的絕對 URL。

請使用以下格式:通訊協定://伺服器:連接埠/路徑。例如,https://192.168.0.1:8543/IDMProv/oauth。

- RBPM 至 eDirectory SAML 的組態

-

必需

指定 SSO 驗證所需的 RBPM 至 eDirectory SAML 設定。

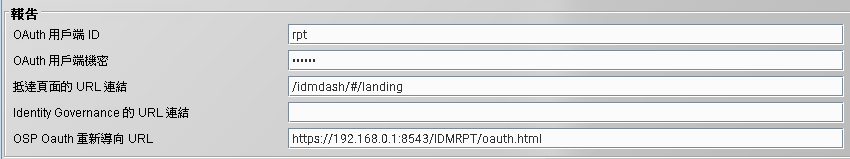

報告

本節定義使用者在存取 Identity Reporting 時需要使用的 URL 值。僅當您將 Identity Reporting 新增到了 Identity Manager 解決方案時,公用程式才會顯示這些值。

- OAuth 用戶端 ID

-

必需

指定用來供驗證伺服器識別 Identity Reporting 單一登入用戶端的名稱。預設值為 rpt。

- OAuth 用戶端密碼

-

必需

指定 Identity Reporting 單一登入用戶端的密碼。

- 抵達頁面的 URL 連結

-

必需

指定用於從 Identity Reporting 中存取儀表板的相對 URL。預設值為 /idmdash/#/landing。

如果您將 Identity Reporting 和 Identity Applications 分別安裝到了不同的伺服器上,請指定絕對 URL。請使用以下格式:通訊協定://伺服器:連接埠/路徑。例如,https://192.168.0.1:8543/IDMRPT/oauth。

- OSP OAuth 重新導向 URL

-

必需

指定在驗證完成後,驗證伺服器要將瀏覽器用戶端重新導向到的絕對 URL。

請使用以下格式:通訊協定://伺服器:連接埠/路徑。例如,https://192.168.0.1:8543/IDMRPT/oauth。

IDM 資料收集服務

本節定義使用者存取 Identity Manager 資料收集服務所需 URL 的值。

- OAuth 用戶端 ID

-

必需

指定用於供驗證伺服器識別 Identity Manager 資料收集服務單一登入用戶端的名稱。預設值為 idmdcs。

- OAuth 用戶端密碼

-

必需

指定 Identity Manager 資料收集服務單一登入用戶端的密碼。

- OSP OAuth 重新導向 URL

-

必需

指定在驗證完成後,驗證伺服器要將瀏覽器用戶端重新導向到的絕對 URL。

請使用以下格式:通訊協定://伺服器:連接埠/路徑。例如,https://192.168.0.1:8543/idmdcs/oauth.html。

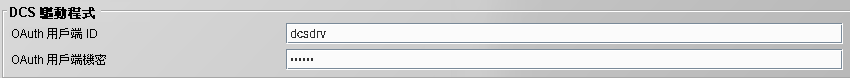

DCS 驅動程式

本節定義用於管理資料收集服務驅動程式的值。

圖 4-1

- OAuth 用戶端 ID

-

指定用來供驗證伺服器識別資料收集服務驅動程式單一登入用戶端的名稱。此參數的預設值為 dcsdrv。

- OAuth 用戶端密碼

-

指定資料收集服務驅動程式單一登入用戶端的密碼。

Self Service Password Reset

本節定義使用者存取 SSPR 所需 URL 的值。

- OAuth 用戶端 ID

-

必需

指定用來供驗證伺服器識別 SSPR 單一登入用戶端的名稱。預設值為 sspr。

- OAuth 用戶端密碼

-

必需

指定 SSPR 單一登入用戶端的密碼。

- OAuth 重新導向 URL

-

必需

指定在驗證完成後,驗證伺服器要將瀏覽器用戶端重新導向到的絕對 URL。

請使用以下格式:通訊協定://伺服器:連接埠/路徑。例如,https://192.168.0.1:8543/sspr/public/oauth.html。

CEF 稽核參數

本節定義用於管理 CEF 稽核參數的值。

- 傳送稽核事件

-

指定是否要使用 CEF 在 Identity Applications 中稽核事件。

- 目的地主機

-

指定稽核伺服器的 DNS 名稱或 IP 位址。

- 目的地連接埠

-

指定稽核伺服器的連接埠。

- 網路協定

-

指定稽核伺服器用來接收 CEF 事件的網路通訊協定。

- 使用 TLS

-

僅當您要使用 TCP 做為網路通訊協定時適用。

指定稽核伺服器是否設定為將 TLS 與 TCP 搭配使用。

- 中間事件儲存目錄

-

指定在將 CEF 事件傳送到稽核伺服器之前快取目錄的位置。

附註:請確定針對中繼事件儲存目錄設定了 novlua 許可權。否則,您將不能存取 IDMDash 和 IDMProv 應用程式,並且系統也不會在中繼事件儲存目錄中記錄 OSP 事件。例如,您可以使用 chown novlua:novlua <directorypath> 指令變更對該目錄的許可權和擁有權,其中,<directorypath> 是中繼事件儲存目錄。

4.5.2 部署適用於 Identity Applications 的 REST API

Identity Applications 元件整合了可在 Identity Applications 中啟用不同功能的多個 REST API。REST 服務使用 OAUTH2 通訊協定來提供驗證。您可以透過瀏覽器或使用程序檔中的 curl 指令來呼叫這些 API,以自動執行管理任務。idmappsdoc.war 檔案中提供了 REST API 和相應文件。安裝 Identity Applications 時會自動部署該 war 檔案。如需詳細資訊,請參閱 REST API 文件。

若要存取安裝了 Identity Applications 的伺服器上的 REST API 文件,請在瀏覽器的網址列中指定 https://<Identity Applications 伺服器名稱>:<連接埠>/idmappsdoc。例如 https://192.168.0.1:8543/idmappsdoc。

4.5.3 使用 Oracle 服務名稱存取 Oracle 資料庫

您可以使用 Oracle 系統 ID (SID) 或 Oracle 服務名稱連接至 Oracle 資料庫。Identity Applications 安裝程式僅接受 SID。如果要使用服務名稱存取資料庫,請透過 SID 連接將 Identity Applications 安裝到資料庫例項。完成安裝後,請執行以下動作:

-

執行以下指令,以在 Oracle 資料庫中建立服務名稱:

alter system set service_names='SERVICE1' scope=both sid='*';

其中,SERVICE 1 是 Oracle 服務的名稱。

附註:您可以使用大寫或小寫指定服務名稱。並不會區分大小寫。

-

在 Tomcat 的 server.xml 檔案中修改 Oracle 資料來源詳細資料,以定義服務名稱:

url="jdbc:oracle:thin:@IP:PORT/service1"

-

重新啟動 Tomcat。

-

驗證 catalina.out 記錄檔案中是否包含該服務名稱。

-

驗證 Identity Applications 是否已正確連接至資料庫。

4.5.4 手動建立資料庫綱要

安裝 Identity Applications 時,您可以暫不執行連接到資料庫或在資料庫中建立表格的操作。如果您對資料庫沒有相應的許可權,則可能需要選取此選項。安裝程式將會建立一個 SQL 檔案,供您用來建立資料庫綱要。您也可以在安裝後重新建立資料庫表,而無需重新安裝。為此,您需要刪除 Identity Applications 的資料庫,然後建立一個新的同名資料庫。

使用 SQL 檔案產生資料庫綱要

本節假設安裝程式已建立了一個可供您執行以產生資料庫綱要的 SQL 檔案。如果您沒有該 SQL 檔案,請參閱手動建立用於產生資料庫綱要的 SQL 檔案。

附註:請不要使用 SQL*Plus 來執行該 SQL 檔案。該檔案中的行長度超過了 4000 個字元。

-

停止應用程式伺服器。

-

登入資料庫伺服器。

-

刪除 Identity Applications 使用的資料庫。

-

建立一個與步驟 3 中刪除的資料庫同名的新資料庫。

-

導覽至安裝程序建立的 SQL 程序檔 (預設位於 /安裝路徑/userapp/sql 目錄中)。

-

(視情況而定) 對於 Oracle 資料庫,請在函數 CONCAT_BLOB 的定義後面插入一個反斜線 (/)。例如:

-- Changeset icfg-data-load.xml::700::IDMRBPM CREATE OR REPLACE FUNCTION CONCAT_BLOB(A IN BLOB, B IN BLOB) RETURN BLOB AS C BLOB; BEGIN DBMS_LOB.CREATETEMPORARY(C, TRUE); DBMS_LOB.APPEND(C, A); DBMS_LOB.APPEND(C, B); RETURN c; END; / -

讓資料庫管理員執行該 SQL 程序檔,以建立並設定使用者應用程式資料庫。

-

重新啟動 Tomcat。

手動建立用於產生資料庫綱要的 SQL 檔案

您可以在安裝後重新建立資料庫表,而無需重新安裝,也無需使用 SQL 檔案。本節的內容可協助您在沒有 SQL 檔案的情況下建立資料庫綱要。

-

停止 Tomcat。

-

登入代管 Identity Applications 資料庫的伺服器。

-

刪除現有的資料庫。

-

建立一個與您在步驟 3 中刪除的資料庫同名的新資料庫。

-

在文字編輯器中,開啟 NetIQ-Custom-Install.log 檔案 (預設位於 Identity Applications 的安裝根目錄中)。例如:

C:\NetIQ\idm\apps\UserApplication

-

在 NetIQ-Custom-Install.log 檔案中搜尋並複製以下指令:

C:\NetIQ\idm\jre\bin\java -Xms256m -Xmx256m -Dwar.context.name=IDMProv -Ddriver.dn="cn=User Application Driver,cn=driverset1,o=system" - Duser.container="o=data" -jar C:\NetIQ\idm\jre\liquibase.jar -- databaseClass=liquibase.database.core.PostgresDatabase -- driver=org.postgresql.Driver -- classpath=C:\NetIQ\idm\apps\postgresql\postgresql-9.4.1212jdbc42.jar C:\NetIQ\idm\apps\UserApplication\IDMProv.war -- changeLogFile=DatabaseChangeLog.xml --url="jdbc:postgresql://localhost:5432/ idmuserappdb" --contexts="prov,newdb" --logLevel=info -- logFile=C:\NetIQ\idm\apps\UserApplication\db.out --username=******** -- password=******** update

-

登入安裝了 Identity Applications 資料庫的伺服器。

-

在終端機中,貼上您複製的指令字串。

附註:該指令應為 updateSQL。如果指令是 update,請將其變更為 updateSQL。

-

在該指令中,將代表資料庫使用者名稱和密碼的星號 (*) 取代為進行驗證所需的實際值。此外,請確保 SQL 檔案名稱是唯一的。

-

執行指令。

-

(視情況而定) 如果安裝程序產生了一個 SQL 檔案,而不是在資料庫中填入資料,請將該檔案提供給資料庫管理員,讓其將該檔案輸入至資料庫伺服器。如需詳細資訊,請參閱使用 SQL 檔案產生資料庫綱要。

-

在資料庫管理員輸入該 SQL 檔案後,啟動 Tomcat。

4.5.5 組態 Identity Applications 的單一登入設定

安裝程序會安裝用於在 Identity Manager 中進行單一登入存取的驗證服務 (OSP)。不過,您也可以將 OSP 驗證伺服器設定為接受來自 Kerberos 票證伺服器或 SAML 的驗證。若要在安裝後組態 Identity Applications 的單一登入設定,請參閱《NetIQ Identity Manager - Administrator’s Guide to the Identity Applications》(NetIQ Identity Manager - Identity Applications 管理員指南) 中的「Configuring Single Sign-on Access in Identity Manager」(在 Identity Manager 中設定單一登入存取)。

4.5.6 啟動 Identity Applications

設定 Identity Applications 之後,請務必重新啟動 Tomcat 和 ActiveMQ 服務。

systemctl restart netiq-tomcat

systemctl restart netiq-activemq

4.5.7 Identity Applications 的組態和使用考量

在設定和初次使用 Identity Applications 時,需注意以下事項。

-

安裝過程中,安裝程式會將記錄檔案寫入安裝目錄。這些檔案包含組態的相關資訊。設定 Identity Applications 環境之後,您應考慮刪除這些記錄檔案,或將其儲存在安全位置。安裝過程中,您可以選擇將資料庫綱要寫入檔案。由於此檔案包含資料庫的描述性資訊,因此安裝程序完成後,您應將其移至安全的位置。

-

(視情況而定) 若要稽核 Identity Applications,必須在環境中安裝 Identity Reporting 和稽核服務,並將其設定為擷取事件。此外,您還必須對 Identity Applications 進行設定以支援稽核。

-

只有在您完成以下活動之後,使用者才能存取 Identity Applications:

-

確保已安裝所有必要的 Identity Manager 驅動程式。

-

在所有瀏覽器上啟用 Cookie。如果停用 Cookie,應用程式將無法運作。

-

-

如果您將 Identity Applications 和 SSPR 安裝在不同的伺服器上,則必須將 CN 為 Identity Applications 的 SSPR 可信證書輸入至 Identity Applications 伺服器的 cacerts 中。