4.5 配置 Identity Applications

4.5.1 配置 Identity Applications 的设置

Identity Applications 配置实用程序可帮助您管理 User Application 驱动程序和 Identity Applications 的设置。Identity Applications 安装程序将调用此实用程序的某个版本,使您能够更快地配置应用程序。您也可以在安装后修改其中的大部分设置。

默认情况下,用于运行配置实用程序 (configupdate.bat) 的文件位于 Identity Applications 的某个安装子目录 (C:\NetIQ\idm\apps\UserApplication) 中。

注:在群集中,所有群集成员的配置设置都必须相同。

本节说明了配置实用程序中的设置。这些设置按选项卡组织。如果您要安装 Identity Reporting,安装过程会将报告的参数添加到实用程序中。

运行 Identity Applications 配置实用程序

-

在文本编辑器中打开 configupdate.properties 文件,并校验是否已配置以下选项:

edit_admin="true"

use_console="false"

-

在命令提示符下,运行配置实用程序 (configupdate.bat)。

注:您可能需要等待几分钟,让实用程序启动。

用户应用程序参数

在配置 Identity Applications 时,此选项卡用于定义应用程序在与身份库通讯时所使用的值。某些设置对于完成安装过程必不可少。

默认情况下,该选项卡会显示基本选项。要查看所有设置,请单击显示高级选项。此选项卡包括以下设置组:

身份库设置

这组设置定义了可让 Identity Applications 访问身份库中用户身份和角色的设置。某些设置对于完成安装过程必不可少。

- 身份库服务器

-

必需

为 LDAP 服务器指定主机名或 IP 地址。例如:myLDAPhost。

- LDAP 端口

-

指定身份库要用来侦听明文格式 LDAP 请求的端口。默认值是 389。

- LDAP 安全端口

-

指定身份库要用来侦听使用安全套接字层 (SSL) 协议的 LDAP 请求的端口。默认值是 636。

如果(在安装 eDirectory 之前)服务器上已装载的服务使用了默认端口,您必须指定其他端口。

- 身份库管理员

-

必需

指定 LDAP 管理员的身份凭证。例如,cn=admin.身份库中必须已存在此用户。

Identity Applications 将使用此帐户来建立与身份库的管理连接。此值已使用主密钥进行过加密。

- 身份库管理员口令

-

必需

指定与 LDAP 管理员关联的口令。此口令已使用主密钥进行过加密。

- 使用公开匿名帐户

-

指定未登录的用户是否能够访问 LDAP 公共匿名帐户。

- 安全管理员连接

-

指定 RBPM 是否使用 SSL 协议来进行与管理员帐户相关的所有通讯。如果指定此设置,则无需 SSL 的其他操作便可在不使用 SSL 的情况下执行。

注:此选项可能会对性能产生不良影响。

- 安全用户连接

-

指定 RBPM 是否使用 TLS/SSL 协议来进行与已登录用户帐户相关的所有通讯。如果指定此设置,则无需 TLS/SSL 的其他操作便可在不使用该协议的情况下执行。

注:此选项可能会对性能产生不良影响。

身份库 DN

这组设置定义了可在 Identity Applications 和其他 Identity Manager 组件之间启用通讯的容器和用户帐户的判别名。某些设置对于完成安装过程必不可少。

- 根容器 DN

-

必需

指定根容器的 LDAP 判别名。如果没有在目录抽象层中指定搜索根,则将该判别名用作默认的实体定义搜索根。例如:o=mycompany。

- 用户容器 DN

-

必需

显示高级选项时,实用程序将在“身份库用户身份”下显示此参数。

指定用户容器的 LDAP 判别名 (DN) 或完全限定的 LDAP 名称。对于此设置,请注意以下事项:

-

允许此容器(及其下)中的用户登录到 Identity Applications。

-

如果您已启动托管 Identity Applications 的 Tomcat,则无法使用 configupdate.bat 文件更改此设置。

-

此容器必须包含您在设置 User Application 驱动程序时指定的 User Application 管理员。否则,指定的帐户无法执行工作流程。

-

- 组容器 DN

-

必需

显示高级选项时,实用程序将在“身份库用户组”下显示此参数。

指定组容器的 LDAP 判别名 (DN) 或完全限定的 LDAP 名称。对于此设置,请注意以下事项:

-

目录提取层中的实体定义会使用此 DN。

-

如果您已启动托管 Identity Applications 的 Tomcat,则无法使用 configupdate.bat 文件更改此设置。

-

- User Application 驱动程序

-

必需

指定 User Application 驱动程序的判别名。

例如,如果驱动程序为 UserApplicationDriver,驱动程序集为 MyDriverSet,并且驱动程序集位于 o=myCompany 环境中,则请指定 cn=UserApplicationDriver,cn=myDriverSet,o=myCompany。

- 用户应用程序管理员

-

必需

指定身份库中有权对指定的 User Application 用户容器执行管理任务的现有用户帐户。对于此设置,请注意以下事项:

-

如果您已启动托管 User Application 的 Tomcat,则无法使用 configupdate.bat 文件更改此设置。

-

要在部署 User Application 后更改此指派,请使用 User Application 中的管理 > 安全性页面。

-

此用户帐户有权使用 User Application 的管理选项卡来管理门户。

-

如果 User Application 管理员参与 iManager、Designer 或 User Application(请求和批准选项卡)中公开的工作流程管理任务,您必须为此管理员授予相应的受托者权限,使其能够访问 User Application 驱动程序中包含的对象实例。有关详细信息,请参见《User Application Administration Guide》(User Application 管理指南)。

-

- 供应管理员

-

指定身份库中的一个现有用户帐户,该帐户将管理可在整个 User Application 中使用的“供应工作流程”功能。

要在部署 User Application 后更改此指派,请使用 User Application 中的管理 > 管理员指派页面。

- 合规性管理员

-

指定身份库中的一个现有帐户,该帐户将执行某个系统角色,以允许成员执行合规性选项卡上的所有功能。对于此设置,请注意以下事项:

-

要在部署 Identity Applications 后更改此指派,请使用 User Application 中的管理 > 管理员指派页面。

-

在配置更新期间,只有在未指派有效的合规性管理员时,对此值的更改才会生效。如果存在有效的合规性管理员,则将不保存更改。

-

- 角色管理员

-

指定一个角色,该角色允许成员创建、去除或修改所有角色,以及授予或撤消对任何用户、组或容器的任何角色指派。它还允许其角色成员运行任何用户的任何报告。对于此设置,请注意以下事项:

-

默认情况下,会对 User Application Admin 指派此角色。

-

要在部署 Identity Applications 后更改此指派,请使用 User Application 中的管理 > 管理员指派页面。

-

在配置更新期间,只有在未指派有效的角色管理员时,对此值的更改才会生效。如果存在有效的角色管理员,则将不保存更改。

-

- 安全管理员

-

指定一个角色,该角色为成员提供安全域内的所有功能。对于此设置,请注意以下事项:

-

安全管理员可以对安全域内的所有对象执行所有可能的操作。安全域允许安全管理员配置对 RBPM 内所有域中的所有对象的访问权限。安全管理员可以配置小组,还可以指派域管理员、委托管理员及其他安全管理员。

-

要在部署 Identity Applications 后更改此指派,请使用 User Application 中的管理 > 管理员指派页面。

-

- 资源管理员

-

指定一个角色,该角色为成员提供资源域内的所有功能。对于此设置,请注意以下事项:

-

资源管理员可以对资源域内的所有对象执行所有可能的操作。

-

要在部署 Identity Applications 后更改此指派,请使用 User Application 中的管理 > 管理员指派页面。

-

- RBPM 配置管理员

-

指定一个角色,该角色为成员提供配置域内的所有功能。对于此设置,请注意以下事项:

-

RBPM 配置管理员可以对配置域内的所有对象执行所有可能的操作。RBPM 配置管理员负责控制对 RBPM 内导航项目的访问权。此外,RBPM 配置管理员还配置委托和代理服务、供应用户界面及工作流程引擎。

-

要在部署 Identity Applications 后更改此指派,请使用 User Application 中的管理 > 管理员指派页面。

-

- RBPM 报告管理员

-

指定报告管理员。默认情况下,安装程序列出的此值与其他安全性字段中的用户相同。

身份库用户身份

这组设置定义了可让 Identity Applications 与身份库中的用户容器通讯的值。某些设置对于完成安装过程必不可少。

仅当您选择了显示高级选项时,实用程序才显示这些设置。

- 用户容器 DN

-

必需

在不显示高级选项时,实用程序将在“身份库 DN”下显示此参数。

指定用户容器的 LDAP 判别名 (DN) 或完全限定的 LDAP 名称。对于此设置,请注意以下事项:

-

允许此容器(及其下)中的用户登录到 Identity Applications。

-

如果您已启动托管 Identity Applications 的 Tomcat,则无法使用 configupdate.bat 文件更改此设置。

-

此容器必须包含您在设置 User Application 驱动程序时指定的 User Application 管理员。否则,指定的帐户无法执行工作流程。

-

- 用户搜索范围

-

指定身份库用户在搜索容器时可深入的范围。

- 用户对象类

-

指定 LDAP 用户的对象类。通常,该类为 inetOrgPerson。

- 登录属性

-

指定表示用户登录名的 LDAP 属性。例如:cn。

- 命名属性

-

指定在查找用户或组时用作标识符的 LDAP 属性。这不同于登录属性,登录属性仅在登录期间使用。例如:cn。

- 用户成员资格属性

-

(可选)指定表示用户的组成员资格的 LDAP 属性。指定名称时请不要使用空格。

身份库用户组

这组设置定义了可让 Identity Applications 与身份库中的组容器通讯的值。某些设置对于完成安装过程必不可少。

仅当您选择了显示高级选项时,实用程序才显示这些设置。

- 组容器 DN

-

必需

在不显示高级选项时,实用程序将在“身份库 DN”下显示此参数。

指定组容器的 LDAP 判别名 (DN) 或完全限定的 LDAP 名称。对于此设置,请注意以下事项:

-

目录提取层中的实体定义会使用此 DN。

-

如果您已启动托管 Identity Applications 的 Tomcat,则无法使用 configupdate.bat 文件更改此设置。

-

- 组容器范围

-

指定身份库用户在搜索组容器时可深入的范围。

- 组对象类

-

指定 LDAP 组的对象类。通常,该类为 groupofNames。

- 组成员资格属性

-

(可选)指定用户的组成员资格。不要在该名称中使用空格。

- 使用动态组

-

指定是否要使用动态组。

您还必须指定动态组对象类的值。

- 动态组对象类

-

仅当您选择了使用动态组时才适用。

指定 LDAP 动态组的对象类。通常,该类为 dynamicGroup。

身份库证书

这组设置定义了 JRE 密钥存储区的路径和口令。某些设置对于完成安装过程必不可少。

- 密钥储存区路径

-

必需

指定 Tomcat 在运行时要使用的 JRE 密钥存储区 (cacerts) 文件的完整路径。您可以手动输入路径,也可以浏览到 cacerts 文件。对于此设置,请注意以下事项:

-

在环境中,必须指定 RBPM 的安装目录。默认值设置的即为正确位置。

-

Identity Applications 的安装程序将修改密钥存储区文件。

-

- 密钥储存区口令

-

必需

提供密钥存储区文件的口令。默认值为 changeit。

电子邮件服务器配置

本节定义用于启用电子邮件通知的值,您可以使用电子邮件通知来进行基于电子邮件的审批。有关详细信息,请参见《NetIQ Identity Manager - Administrator’s Guide to the Identity Applications》(NetIQ Identity Manager - Identity Applications 管理员指南)。

- 通知模板主机

-

指定托管 Identity Applications 的 Tomcat 的名称或 IP 地址。例如:myapplication serverServer。

此值将替换电子邮件模板中的 $HOST$ 令牌。安装程序将使用此信息来创建供应请求任务和批准通知的 URL。

- 通知模板端口

-

指定托管 Identity Applications 的 Tomcat 的端口号。

此值将替换供应请求任务和批准通知中使用的电子邮件模板内的 $PORT$ 标记。

- 通知模板安全端口

-

指定托管 Identity Applications 的 Tomcat 的安全端口号。

此值将替换供应请求任务和批准通知中使用的电子邮件模板内的 $SECURE_PORT$ 标记。

- 通知模板协议

-

指定在发送用户电子邮件时要包含在 URL 中的非安全协议。例如:http。

此值将替换供应请求任务和批准通知中使用的电子邮件模板内的 $PROTOCOL$ 标记。

- 通知模板安全协议

-

指定在发送用户电子邮件时要包含在 URL 中的安全协议。例如:https。

此值将替换供应请求任务和批准通知中使用的电子邮件模板内的 $SECURE_PROTOCOL$ 标记。

- 通知 SMTP 电子邮件发件人

-

指定 Identity Applications 用来发送电子邮件通知的电子邮件帐户。

- SMTP 服务器名称

-

指定 Identity Applications 用于供应电子邮件的 SMTP 电子邮件主机的 IP 地址或 DNS 名称。请不要使用 localhost。

- 服务器需要鉴定

-

指定您是否希望服务器要求鉴定。

您还必须指定电子邮件服务器的身份凭证。

- 用户名

-

仅当您启用了服务器需要鉴定时才适用。

指定电子邮件服务器的登录帐户名。

- 口令

-

仅当您启用了服务器需要鉴定时才适用。

指定邮件服务器的登录帐户口令。

- 使用 SMTP TLS

-

指定在邮件服务器之间进行传输期间,是否要保护电子邮件内容的安全。

- 电子邮件通知图像位置

-

指定要在电子邮件通知中包含的图像的路径。

当 Identity Applications 服务器和电子邮件服务器都设置为使用安全连接时,请确保满足以下条件:

-

用于在 Identity Applications 服务器与电子邮件服务器之间建立安全连接的证书是可信的 CA 证书

-

在映像路径中使用 https。例如 https://localhost:8543/IDMProv/images

如果 Identity Applications 在使用 http 进行纯文本通讯的服务器上运行,请将映像路径中的 https 替换为 http。映像路径的示例:http://localhost:8080/IDMProv/images

-

- 对电子邮件签名

-

指定是否要在寄出的邮件中添加数字签名。

如果启用此选项,则还必须指定密钥存储区和签名密钥的设置。

- 密钥存储区路径

-

仅当您启用了对电子邮件签名时才适用。

指定要用于对电子邮件进行数字签名的密钥存储区 (cacerts) 文件的完整路径。您可以手动输入路径,也可以浏览到 cacerts 文件。

例如,C:\NetIQ\idm\apps\jre\lib\security\cacerts。

- 密钥存储区口令

-

仅当您启用了对电子邮件签名时才适用。

提供密钥存储区文件的口令。例如,changeit。

- 签名密钥的别名

-

仅当您启用了对电子邮件签名时才适用。

指定签名密钥在密钥存储区中的别名。例如,idmapptest。

- 签名密钥口令

-

仅当您启用了对电子邮件签名时才适用。

指定用于保护包含签名密钥的文件的口令。例如,changeit。

可信密钥储存区

这组设置定义了 Identity Applications 的可信密钥存储区的值。仅当您选择了显示高级选项时,实用程序才显示这些设置。

- 可信储存区路径

-

指定包含所有可信签名者的证书的可信密钥存储区的路径。如果此路径为空,Identity Applications 将从系统属性 javax.net.ssl.trustStore 中获取路径。如果该系统属性无法提供路径,安装程序默认使用 jre/lib/security/cacerts。

- 可信储存口令

-

指定可信密钥存储区的口令。如果将此字段留空,Identity Applications 将从系统属性 javax.net.ssl.trustStorePassword 中获取口令。如果该系统属性无法提供口令,安装程序默认使用 changeit。

此口令已使用主密钥进行过加密。

- 可信证书存储区类型

-

指定可信证书存储区路径是使用 Java 密钥存储区 (JKS) 还是 PKCS12 进行数字签名。

NetIQ Sentinel 数字签名证书和密钥

本节定义可让 Identity Manager 与 Sentinel 通讯以进行事件审计的值。仅当您选择了显示高级选项时,实用程序才显示这些设置。

- Sentinel 数字签名证书

-

列出您希望 OAuth 服务器用来鉴定发送到 Sentinel 的审计讯息的自定义公共密钥证书。

- Sentinel 数字签名私用密钥

-

指定您希望 OAuth 服务器用来鉴定发送到 Sentinel 的审计讯息的自定义私用密钥文件的路径。

杂项

仅当您选择了显示高级选项时,实用程序才显示这些设置。

- OCSP URI

-

指定当客户端安装使用联机证书状态协议 (OCSP) 时要使用的统一资源标识符 (URI)。例如:http://host:port/ocspLocal。

OCSP URI 在线更新可信证书的状态。

- 授权配置路径

-

指定授权配置文件的完全限定名。

- 身份库索引

-

在安装期间,指定是否希望安装程序创建 manager、ismanager 和 srvprvUUID 属性的索引。安装后,您可以修改设置,以指向索引的新位置。对于此设置,请注意以下事项:

-

如果这些属性没有索引,Identity Applications 用户可能会遭遇 Identity Applications 性能不佳的状况。

-

您可以在安装 Identity Applications 后使用 iManager 手动创建这些索引。

-

为获最佳性能,您应在安装期间创建索引。

-

索引必须处于联机模式,用户才可以使用 Identity Applications。

-

要创建或删除索引,还必须指定服务器 DN 的值。

-

- 服务器 DN

-

仅当您要创建或删除身份库索引时才适用。

指定要在其中创建或去除索引的 eDirectory 服务器。

一次只能指定一个服务器。要在多个 eDirectory 服务器上配置索引,必须多次运行 RBPM 配置实用程序。

- 重初始化 RBPM 安全性

-

指定是否要在完成安装过程时重设置 RBPM 安全性。您还必须重新部署 Identity Applications。

- IDMReport URL

-

指定 Identity Manager Reporting Module 的 URL。例如:http://hostname:port/IDMRPT。

- 自定义主题环境名称

-

指定要用于在浏览器中显示 Identity Applications 的自定义主题的名称。

- 日志讯息标识符前缀

-

指定要在 idmuserapp_logging.xml 文件中 CONSOLE 和 FILE 追加器的布局模式内使用的值。默认值为 RBPM。

- 更改 RBPM 环境名称

-

指定是否要更改 RBPM 的环境名称。

您还必须指定 Roles and Resource 驱动程序的新名称和 DN。

- RBPM 环境名称

-

仅当您选择了更改 RBPM 环境名称时才适用。

指定 RBPM 的新环境名称。

- 角色驱动程序 DN

-

仅当您选择了更改 RBPM 环境名称时才适用。

指定角色和资源驱动程序的 DN。

容器对象

这些参数只会在安装期间应用。

这组设置将帮助您定义容器对象的值或创建新的容器对象。

- 已选定

-

指定您要使用的容器对象类型。

- 容器对象类型

-

指定以下容器:位置、国家/地区、组织单位、组织或域。

也可以在 iManager 中自己定义容器,然后在添加新容器对象下面添加这些容器。

- 容器属性名称

-

指定与所指定容器对象类型关联的属性类型的名称。

- 添加新的容器对象:容器对象类型

-

指定可用作新容器的身份库中对象类的 LDAP 名称。

- 添加新的容器对象:容器属性名称

-

指定与新容器对象类型关联的属性类型的名称。

报告参数

在配置 Identity Applications 时,此选项卡定义用于管理 Identity Reporting 的值。当您安装 Identity Reporting 时,实用程序将添加此选项卡。

默认情况下,该选项卡会显示基本选项。要查看所有设置,请单击显示高级选项。此选项卡包括以下设置组:

电子邮件递送配置

这组设置定义了用于发送通知的值。

- SMTP 服务器主机名

-

指定您希望 Identity Reporting 在发送通知时使用的电子邮件服务器的 DNS 名称或 IP 地址。请不要使用 localhost。

- SMTP 服务器端口

-

指定 SMTP 服务器的端口号。

- SMTP 使用 SSL

-

指定是否要使用 TLS/SSL 协议来与电子邮件服务器通讯。

- 服务器需要鉴定

-

指定是否要对与电子邮件服务器的通讯使用鉴定。

- SMTP 用户名

-

指定要用于鉴定的电子邮件地址。

您必须指定一个值。如果服务器不需要鉴定,您可以指定无效的地址。

- SMTP 用户口令

-

仅当您指定了服务器需要鉴定时才适用。

指定 SMTP 用户帐户的口令。

- 默认电子邮件地址

-

指定您希望 Identity Reporting 用作电子邮件通知来源的电子邮件地址。

报告保留值

这组设置定义了用于储存已完成报告的值。

- 报告单位, 报告有效期

-

指定 Identity Reporting 在删除已完成报告之前保留这些报告的时间。例如,要指定六个月,请在报告有效期字段中输入 6,然后在报告单位字段中选择月。

- 报告位置

-

指定要将报告定义储存到的路径。例如,C:\NetIQ\idm\apps\IdentityReporting。

修改区域设置

这组设置定义了您希望 Identity Reporting 使用的语言的值。Identity Reporting 在搜索中使用特定的区域设置。有关详细信息,请参见《Administrator Guide to NetIQ Identity Reporting》(NetIQ Identity Reporting 管理员指南)。

角色配置

这组设置定义了 Identity Reporting 用来生成报告的鉴定源的值。

- 添加鉴定源

-

指定您要为报告功能添加的鉴定源的类型。鉴定源可以是

-

默认值

-

LDAP 目录

-

文件

-

出站代理

仅当使用 Identity Manager 4.8.1 或更高版本时才适用。

本节定义了要使用供 Identity Reporting 用来下载报告的反向代理服务器所需指定的值。

- 使用代理

-

指定该选项会为报告功能使用反向代理服务器。

-

主机名或 IP 地址

-

Port(端口)

-

使用 TLS

仅当您要使用 TCP 作为网络协议时适用。

-

鉴定参数

在配置 Identity Applications 时,此选项卡定义 Tomcat 用于将用户定向到 Identity Applications 和口令管理页面的值。

默认情况下,该选项卡会显示基本选项。要查看所有设置,请单击显示高级选项。此选项卡包括以下设置组:

鉴定服务器

这组设置定义了 Identity Applications 连接鉴定服务器时使用的设置。

- OAuth 服务器主机标识符

-

必需

指定向 OSP 颁发令牌的鉴定服务器的相对 URL。例如,192.168.0.1。

- OAuth 服务器 TCP 端口

-

指定鉴定服务器的端口。

- Access Manager 是 OAuth 提供程序

-

不支持通过配置更新实用程序的“鉴定”选项卡将 OAuth 从 OSP 转换为 NAM。要隐藏此选项,请在 configupdate.sh.properties 文件中将 no_nam_oauth 的值设置为 "true"。

- OAuth 服务器正在使用 TLS/SSL

-

指定鉴定服务器是否使用 TLS/SSL 协议进行通讯。

- 可选 TLS/SSL 可信证书存储区文件

-

仅当您选择了 OAuth 服务器正在使用 TLS/SSL,并且实用程序显示高级选项时才适用。

- 可选 TLS/SSL 可信证书存储区口令

-

仅当您选择了 OAuth 服务器正在使用 TLS/SSL,并且实用程序显示高级选项时才适用。

指定用于装载 TLS/SSL 鉴定服务器的密钥存储区文件的口令。

注:如果您未指定密钥存储区路径和口令,并且鉴定服务器的信任证书不在 JRE 可信证书存储区 (cacerts) 中,则 Identity Applications 将无法连接到使用 TLS/SSL 协议的鉴定服务。

鉴定配置

这组设置定义了鉴定服务器的设置。

- 管理员容器的 LDAP DN

-

必需

指定身份库中包含 OSP 必须鉴定的任何管理员用户对象的容器判别名。例如:ou=sa,o=data。

- 解析命名属性重复

-

指定用于区分包含相同 cn 值的多个 eDirectory 用户对象的 LDAP 属性的名称。默认值为 mail。

- 将鉴定源限制为环境

-

指定是要将身份库中用户和管理员容器内进行的搜索限制为仅涵盖这些容器中的用户对象,还是应使搜索范围涵盖子容器。

- 会话超时(分钟)

-

指定当会话处于非活动状态多少分钟后,服务器会将用户会话置于超时状态。默认值为 20 分钟。

- 访问令牌有效期(秒)

-

指定 OSP 访问令牌保持有效的秒数。默认值为 60 秒。

- 刷新令牌有效期(小时)

-

指定 OSP 刷新令牌保持有效的秒数。OSP 在内部使用刷新令牌。默认值为 48 小时。

身份验证方法

这组设置定义了可让 OSP 对登录到 Identity Manager 基于浏览器组件的用户进行鉴定的值。

- 方法

-

指定当用户登录时您希望 Identity Manager 使用的鉴定类型。

-

名称和口令:OSP 使用身份库校验鉴定。

-

Kerberos:OSP 接受来自 Kerberos 票据服务器和身份库的鉴定。您还必须指定映射属性名称的值。

-

SAML 2.0:OSP 接受来自 SAML 身份提供商和身份库的鉴定。您还必须指定映射属性名称和元数据 URL 的值。

-

- 映射属性名称

-

仅当您指定了 Kerberos 或 SAML 时才适用。

指定要映射到 Kerberos 票据服务器或身份提供程序中 SAML 表示的属性名称。

- 元数据 URL

-

仅当您指定了 SAML 时才适用。

指定 OSP 用于将鉴定请求重定向到 SAML 的 URL。

口令管理

这组设置定义了可让用户通过自助操作修改其口令的值。

- 口令管理提供程序

-

指定要使用的口令管理系统类型。

User Application(旧版):使用 Identity Manager 惯常所用的口令管理程序。此选项还允许您使用外部口令管理程序。

Self Service Password Reset (SSPR):使用 Identity Applications 随附的 NetIQ Self Service Password Reset 服务,该服务可帮助用户重设置其口令,而无需管理人员干预。您可以选择要在 Identity Applications 仪表板登录页面上显示的链接,使用户能够根据要求选择用于重设置登录访问方式的适当操作。有关更多信息,请参见用户界面。

SSPR 是口令管理提供程序字段中的默认选择。

- 忘记口令

-

仅当您选择了 User Application(旧版)时,此菜单列表才适用。

指定是要使用 User Application 中集成的口令管理系统,还是使用外部系统。

-

内部:使用默认的内部口令管理功能/jsps/pwdmgt/ForgotPassword.jsp(开头没有 http(s) 协议)。这将用户重定向到内置于 User Application 的“忘记口令”功能,而不是外部 WAR。

-

外部:使用外部忘记口令 WAR 通过 Web 服务回调 User Application。您还必须指定外部系统的设置。

-

- 忘记口令链接

-

仅当您要使用外部口令管理系统时才适用。

指定指向“忘记口令”功能页面的 URL。在外部或内部口令管理 WAR 中指定 ForgotPassword.jsp 文件。

- 忘记口令返回链接

-

仅当您要使用外部口令管理系统时才适用。

指定忘记口令返回链接的 URL,用户可在执行完忘记口令操作后单击该链接以返回。

- 忘记口令 Web 服务 URL

-

仅当您要使用外部口令管理系统时才适用。

指定外部忘记口令 WAR 用来回调 User Application 以执行核心忘记口令功能的 URL。使用以下格式:

https://<idmhost>:<sslport>/<idm>/ pwdmgt/service

- 用户界面

-

仅当您选择了 Self Service Password Reset (SSPR) 时,此菜单列表才适用。

指定要在 Identity Applications 仪表板的登录页面上显示的链接。默认选择“无法登录?”显示用于重设置用户名或口令,或者在登录页面上注册访问许可权限的通用链接。如果您选择无,则用户无法自行重设置口令。

选择

其他链接

时,以下选项可供选择:-

忘记口令:提供一个链接,当现有用户忘记其口令时,可以单击该链接重设置口令。

-

忘记用户名:提供一个链接,当现有用户忘记其用户名时,可以单击该链接重设置用户名。

-

激活帐户:提供一个链接,用户可以单击该链接创建用于访问 Identity Applications 的新用户帐户。

-

Sentinel 数字签名证书和密钥

本节定义可让 Identity Manager 与 Sentinel 通讯以进行事件审计的值。

- Sentinel 数字签名证书

-

指定您希望 OSP 服务器用来鉴定发送到审计系统的审计讯息的自定义公共密钥证书。

有关配置 Novell Audit 证书的信息,请参见《Novell Audit Administration Guide》(Novell Audit 管理指南)中的“Managing Certificates”(管理证书)。

- Sentinel 数字签名私用密钥

-

指定您希望 OSP 服务器用来鉴定发送到审计系统的审计讯息的自定义私用密钥文件的路径。

SSO 客户端参数

在配置 Identity Applications 时,此选项卡可定义用于管理对应用程序的单点登录访问的值。

默认情况下,该选项卡会显示基本选项。要查看所有设置,请单击显示高级选项。此选项卡包括以下设置组:

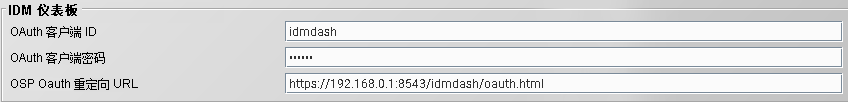

IDM 仪表板

本节定义用户访问 Identity Manager 仪表板所需的 URL 的值,仪表板是 Identity Applications 的初始登录位置。

- OAuth 客户端 ID

-

必需

指定用于供鉴定服务器识别仪表板的单点登录客户端的名称。默认值为 idmdash。

- OAuth 客户端密码

-

必需

指定仪表板的单点登录客户端的口令。

- OSP OAuth 重定向 URL

-

必需

指定在完成鉴定后,鉴定服务器要将浏览器客户端重定向到的绝对 URL。

使用以下格式:protocol://server:port/path。例如,https://192.168.0.1:8543/idmdash/oauth.html。

IDM 管理员

本节定义用户访问 Identity Manager 管理员页面所需 URL 的值。

- OAuth 客户端 ID

-

必需

指定用于供鉴定服务器识别 Identity Manager 管理员的单点登录客户端的名称。默认值为 idmadmin。

- OAuth 客户端密码

-

必需

指定 Identity Manager 管理员的单点登录客户端的口令。

- OSP OAuth 重定向 URL

-

必需

指定在完成鉴定后,鉴定服务器要将浏览器客户端重定向到的绝对 URL。

使用以下格式:protocol://server:port/path。例如,https://192.168.0.1:8543/idmadmin/oauth.html。

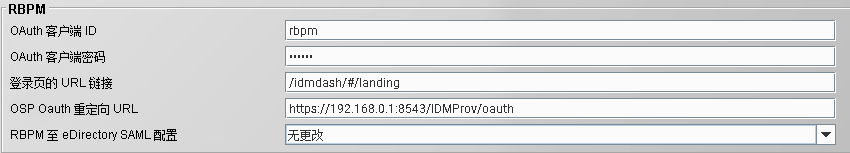

RBPM

这组设置定义了用户访问 User Application 所需 URL 的值。

- OAuth 客户端 ID

-

必需

指定用来供鉴定服务器识别 User Application 单点登录客户端的名称。默认值为 rbpm。

- OAuth 客户端密码

-

必需

指定 User Application 单点登录客户端的口令。

- 登录页的 URL 链接

-

必需

指定用于从 User Application 中访问仪表板的相对 URL。默认值为 /landing。

- OSP OAuth 重定向 URL

-

必需

指定在完成鉴定后,鉴定服务器要将浏览器客户端重定向到的绝对 URL。

使用以下格式:protocol://server:port/path。例如,https://192.168.0.1:8543/IDMProv/oauth。

- RBPM 至 eDirectory SAML 配置

-

必需

指定 SSO 鉴定所需的 RBPM 至 eDirectory SAML 设置。

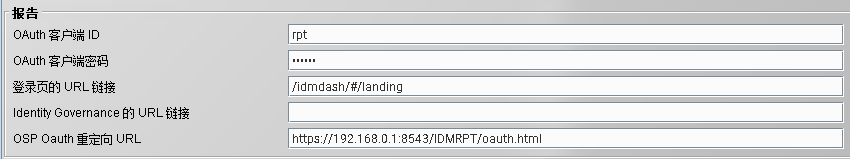

报告

这组设置定义了用户访问 Identity Reporting 所需 URL 的值。仅当您将 Identity Reporting 添加到 Identity Manager 解决方案时,实用程序才会显示这些值。

- OAuth 客户端 ID

-

必需

指定用来供鉴定服务器识别 Identity Reporting 单点登录客户端的名称。默认值为 rpt。

- OAuth 客户端密码

-

必需

指定 Identity Reporting 单点登录客户端的口令。

- 登录页的 URL 链接

-

必需

指定用于从 Identity Reporting 中访问仪表板的相对 URL。默认值为 /idmdash/#/landing。

如果您将 Identity Reporting 和 Identity Applications 安装到不同的服务器中,请指定绝对 URL。使用以下格式:protocol://server:port/path。例如,https://192.168.0.1:8543/IDMRPT/oauth。

- OSP OAuth 重定向 URL

-

必需

指定在完成鉴定后,鉴定服务器要将浏览器客户端重定向到的绝对 URL。

使用以下格式:protocol://server:port/path。例如,https://192.168.0.1:8543/IDMRPT/oauth。

IDM 数据收集服务

本节定义用户访问 Identity Manager 数据收集服务所需 URL 的值。

- OAuth 客户端 ID

-

必需

指定用于供鉴定服务器识别 Identity Manager 数据收集服务的单点登录客户端的名称。默认值为 idmdcs。

- OAuth 客户端密码

-

必需

指定 Identity Manager 数据收集服务的单点登录客户端的口令。

- OSP OAuth 重定向 URL

-

必需

指定在完成鉴定后,鉴定服务器要将浏览器客户端重定向到的绝对 URL。

使用以下格式:protocol://server:port/path。例如,https://192.168.0.1:8543/idmdcs/oauth.html。

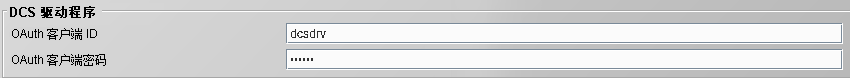

DCS 驱动程序

这组设置定义了用于管理数据收集服务驱动程序的值。

图 4-1

- OAuth 客户端 ID

-

指定用来供鉴定服务器识别数据收集服务驱动程序的单点登录客户端的名称。此参数的默认值为 dcsdrv。

- OAuth 客户端密码

-

指定数据收集服务驱动程序的单点登录客户端的口令。

Self Service Password Reset

本节定义用户访问 SSPR 所需 URL 的值。

- OAuth 客户端 ID

-

必需

指定用来供鉴定服务器识别 SSPR 单点登录客户端的名称。默认值为 sspr。

- OAuth 客户端密码

-

必需

指定 SSPR 单点登录客户端的口令。

- OAuth 重定向 URL

-

必需

指定在完成鉴定后,鉴定服务器要将浏览器客户端重定向到的绝对 URL。

使用以下格式:protocol://server:port/path。例如,https://192.168.0.1:8543/sspr/public/oauth.html。

CEF 审计参数

本节定义用于管理 CEF 审计参数的值。

- 发送审计事件

-

指定是否要使用 CEF 在 Identity Applications 中审计事件。

- 目标主机

-

指定审计服务器的 DNS 名称或 IP 地址。

- 目标端口

-

指定审计服务器的端口。

- 网络协议

-

指定审计服务器用来接收 CEF 事件的网络协议。

- 使用 TLS

-

仅当您要使用 TCP 作为网络协议时适用。

指定审计服务器是否配置为将 TLS 与 TCP 搭配使用。

- 中间事件储存目录

-

指定在将 CEF 事件发送到审计服务器之前超速缓存目录的位置。

注:请确保针对中间事件储存目录设置了 novlua 许可权限。否则,您将不能访问 IDMDash 和 IDMProv 应用程序,并且系统也不会在中间事件储存目录中记录 OSP 事件。例如,您可以使用 chown novlua:novlua <directorypath> 命令更改对该目录的许可权限和所有权,其中,<directorypath> 是中间事件储存目录。

4.5.2 部署适用于 Identity Applications 的 REST API

Identity Applications 组件整合了可在 Identity Applications 中启用不同功能的多个 REST API。REST 服务使用 OAUTH2 协议来提供鉴定。您可以通过浏览器或使用脚本中的 curl 命令来调用这些 API,以实现管理任务自动化。idmappsdoc.war 文件中提供了 REST API 和相应的文档。安装 Identity Applications 时会自动部署该 war 文件。有关详细信息,请参见 REST API 文档。

要访问安装了 Identity Applications 的服务器上的 REST API 文档,请在浏览器的地址栏中指定 https://<Identity Applications 服务器名称>:<端口>/idmappsdoc。例如 https://192.168.0.1:8543/idmappsdoc。

4.5.3 使用 Oracle 服务名称访问 Oracle 数据库

您可以使用 Oracle 系统 ID (SID) 或 Oracle 服务名称连接到 Oracle 数据库。Identity Applications 安装程序仅接受 SID。如果要使用服务名称访问数据库,请完成通过 SID 连接将 Identity Applications 安装到一个数据库实例的步骤。完成安装后,请执行以下操作:

-

运行以下命令,在 Oracle 数据库中创建服务名称:

alter system set service_names='SERVICE1' scope=both sid='*';

其中,SERVICE 1 是 Oracle 服务的名称。

注:可以使用大写或小写指定服务名称。搜索不区分大小写。

-

在 Tomcat 的 server.xml 文件中修改 Oracle 数据源细节,以定义服务名称:

url="jdbc:oracle:thin:@IP:PORT/service1"

-

重启动 Tomcat。

-

校验该服务名称是否已包含在 catalina.out 日志文件中。

-

校验 Identity Applications 是否已正确连接到数据库。

4.5.4 手动创建数据库纲要

安装 Identity Applications 时,可以暂缓连接到数据库或者在数据库中创建表。如果您对数据库没有许可权限,则可能需要选择此选项。安装程序将创建一个 SQL 文件,您可以使用该文件来创建数据库纲要。您也可以在安装后重创建数据库表,而无需重新安装。为此,您要删除 Identity Applications 的数据库,并创建同名的新数据库。

使用 SQL 文件生成数据库纲要

本节假设安装程序已创建了您可执行以生成数据库纲要的 SQL 文件。如果您没有该 SQL 文件,请参见手动创建 SQL 文件以生成数据库纲要。

注:请不要使用 SQL*Plus 来执行该 SQL 文件。该文件中的行长度超过了 4000 个字符。

-

停止 应用程序服务器。

-

登录到数据库服务器。

-

删除 Identity Applications 使用的数据库。

-

创建与步骤 3 中所删除数据库同名的新数据库。

-

浏览到安装过程创建的 SQL 脚本(默认位于 /installation_path/userapp/sql 目录中)。

-

(视情况而定)对于 Oracle 数据库,请在函数 CONCAT_BLOB 的定义后面插入一个斜杠 (/)。例如:

-- Changeset icfg-data-load.xml::700::IDMRBPM CREATE OR REPLACE FUNCTION CONCAT_BLOB(A IN BLOB, B IN BLOB) RETURN BLOB AS C BLOB; BEGIN DBMS_LOB.CREATETEMPORARY(C, TRUE); DBMS_LOB.APPEND(C, A); DBMS_LOB.APPEND(C, B); RETURN c; END; / -

让数据库管理员运行该 SQL 脚本,以创建并配置 User Application 数据库。

-

重启动 Tomcat。

手动创建 SQL 文件以生成数据库纲要

您可以在安装后重新创建数据库表,而无需重新安装,也无需具有 SQL 文件。本节将帮助您在没有 SQL 文件的情况下创建数据库纲要。

-

停止 Tomcat。

-

登录到托管 Identity Applications 数据库的服务器。

-

删除现有的数据库。

-

创建与您在步骤 3 中删除的数据库同名的新数据库。

-

在文本编辑器中,打开 NetIQ-Custom-Install.log 文件(默认位于 Identity Applications 的安装根目录中)。例如:

C:\NetIQ\idm\apps\UserApplication

-

在 NetIQ-Custom-Install.log 文件中搜索并复制以下命令:

C:\NetIQ\idm\jre\bin\java -Xms256m -Xmx256m -Dwar.context.name=IDMProv -Ddriver.dn="cn=User Application Driver,cn=driverset1,o=system" - Duser.container="o=data" -jar C:\NetIQ\idm\jre\liquibase.jar -- databaseClass=liquibase.database.core.PostgresDatabase -- driver=org.postgresql.Driver -- classpath=C:\NetIQ\idm\apps\postgresql\postgresql-9.4.1212jdbc42.jar C:\NetIQ\idm\apps\UserApplication\IDMProv.war -- changeLogFile=DatabaseChangeLog.xml --url="jdbc:postgresql://localhost:5432/ idmuserappdb" --contexts="prov,newdb" --logLevel=info -- logFile=C:\NetIQ\idm\apps\UserApplication\db.out --username=******** -- password=******** update

-

登录到安装了 Identity Applications 数据库的服务器。

-

在终端中,粘贴您复制的命令字符串。

注:该命令应是 updateSQL。如果命令是 update,请将它更改为 updateSQL。

-

在该命令中,将表示数据库用户名和口令的星号 (*) 替换为进行鉴定所需的实际值。此外,请确保 SQL 文件名是唯一的。

-

执行该命令。

-

(视情况而定)如果进程生成了一个 SQL 文件而没有填充数据库,请向数据库管理员提供该文件,以将它导入数据库服务器。有关详细信息,请参见使用 SQL 文件生成数据库纲要。

-

在数据库管理员导入该 SQL 文件后,启动 Tomcat。

4.5.5 配置 Identity Applications 的单点登录设置

安装过程会安装用于在 Identity Manager 中进行单点登录访问的鉴定服务 (OSP)。不过,您也可以将 OSP 鉴定服务器配置为接受来自 Kerberos 票据服务器或 SAML 的鉴定。要在安装后配置 Identity Applications 的单点登录设置,请参见《NetIQ Identity Manager - Administrator’s Guide to the Identity Applications》(NetIQ Identity Manager - Identity Applications 管理员指南)中的“Configuring Single Sign-on Access in Identity Manager”(在 Identity Manager 中配置单点登录访问)。

4.5.6 启动 Identity Applications

配置 Identity Applications 之后,请务必重启动 Tomcat 和 ActiveMQ 服务。

systemctl restart netiq-tomcat

systemctl restart netiq-activemq

4.5.7 Identity Applications 的配置和用法注意事项

在配置和初次使用 Identity Applications 时,请注意以下事项。

-

在安装过程中,安装程序会将日志文件写入安装目录。这些文件包含有关您的配置的信息。配置 Identity Applications 环境后,应考虑删除这些日志文件或将其储存在安全位置。在安装过程中,可以选择将数据库纲要写入到文件。由于此文件包含有关数据库的描述性信息,因此在安装过程完成后应将文件移至安全位置。

-

(视情况而定)要审计 Identity Applications,必须在环境中安装 Identity Reporting 和审计服务,并将其配置为捕获事件。此外,还必须配置 Identity Applications,以便能够进行审计。

-

只有在您完成以下活动之后,用户才能访问 Identity Applications:

-

确保已安装所有必要的 Identity Manager 驱动程序。

-

在所有浏览器上启用 Cookie。如果禁用了 Cookie,应用程序将不起作用。

-

-

如果您将 Identity Applications 和 SSPR 安装在不同的服务器上,则必须将 CN 为 Identity Applications 的 SSPR 可信证书导入到 Identity Applications 服务器的 cacerts 中。