2.2 ユーザ権限および認証の設定

PlateSpin Migrateのユーザ権限および認証のメカニズムは、ユーザの役割に基づいており、ユーザが実行できるアプリケーションへのアクセスやその他の操作を制御します。このメカニズムは、Integrated Windows Authentication (IWA)とそのInternet Information Services (IIS)との相互作用に基づきます。

メモ:1種類の言語にローカライズしたPlateSpin Migrate Serverおよびそれとは別の言語にローカライズしたPlateSpin Migrate Clientをインストールしている場合は、それらの言語に固有の文字を使用した承認資格情報を使用しないでください。そのようなログイン資格情報を使用すると、クライアントとサーバとの間で誤った通信が発生し、その資格情報が無効として拒否されます。

PlateSpin Migrateのユーザ監査機能は、ユーザアクションのログを記録する機能によって提供されます(ユーザアクティビティログ記録の設定を参照)。

2.2.1 PlateSpin Migrateの役割

PlateSpin Migrateの役割とは、特定のユーザが特定のアクションを実行できるようにするPlateSpin Migrateの権限を集めたものです。インストール中、PlateSpin のインストールプログラムによって、PlateSpin Migrate管理者、PlateSpin Migrateパワーユーザ、およびPlateSpin Migrateオペレータという3つのローカルWindowsグループがPlateSpin Migrate Serverホスト上に作成されます。これらのグループは、ユーザ権限および認証を制御する3つのPlateSpin Migrateの役割に、直接マップされます。

|

PlateSpin Migrate Clientユーザ用のグループ |

PlateSpin Migrate Webインタフェースユーザ用のグループ |

説明 |

|---|---|---|

|

PlateSpin管理者 |

ワークロード変換管理者 |

アプリケーションのすべての機能に無制限にアクセスできます。ローカル管理者は、暗黙的にこのグループに含まれます。 |

|

PlateSpinパワーユーザ |

ワークロード変換パワーユーザ |

アプリケーションのほとんどの機能にアクセスできますが、ライセンスおよびセキュリティに関するシステム設定を変更する権限の制限など多少の制限があります。 |

|

PlateSpinオペレータ |

ワークロード変換オペレータ |

システムの機能のうち、日常的な操作を行うのに十分な一部の機能にのみアクセスできます。 |

ユーザがPlateSpin Serverへの接続を試みる際、PlateSpin Migrate Clientが提供する資格情報がIISによって検証されます。ユーザがPlateSpin Migrateの役割のメンバーに含まれない場合は、接続が拒否されます。ユーザがPlateSpin Serverホストのローカル管理者である場合、このアカウントは暗黙的にPlateSpin Migrateの管理者とみなされます。

PlateSpin Migrateの役割に対する許可の詳細は、ワークロードのマイグレーションにPlateSpin Migrate ClientまたはPlateSpin Migrate Webインタフェースのどちらを使用するかによって異なります。

表 2-3 PlateSpin Migrate Clientユーザに対するPlateSpin Migrateの役割と許可の詳細

|

役割の詳細 |

管理者 |

パワーユーザ |

オペレータ |

|---|---|---|---|

|

ライセンス: ライセンスの追加、削除、ワークロードライセンスの転送 |

対応 |

非対応 |

非対応 |

|

マシン: 検出、検出取り消し |

対応 |

対応 |

非対応 |

|

マシン: 仮想マシンを削除 |

対応 |

対応 |

非対応 |

|

マシン: 表示、更新、エクスポート |

対応 |

対応 |

対応 |

|

マシン: インポート |

対応 |

対応 |

非対応 |

|

マシン: エクスポート |

対応 |

対応 |

対応 |

|

PlateSpin Migrate Network: 追加、削除 |

対応 |

非対応 |

非対応 |

|

ジョブ: 新しいジョブの作成 |

対応 |

対応 |

非対応 |

|

ジョブ: 表示、中止、開始時刻の変更 |

対応 |

対応 |

対応 |

|

イメージング: 表示、既存契約での同期の開始 |

対応 |

対応 |

対応 |

|

イメージング: 増分の統合、ベースへの増分の適用、増分の削除、イメージサーバのインストール/削除 |

対応 |

対応 |

非対応 |

|

ブロックベース転送コンポーネント: インストール、アップグレード、削除 |

対応 |

対応 |

非対応 |

|

デバイスドライバ: 表示 |

対応 |

対応 |

対応 |

|

デバイスドライバ: アップロード、削除 |

対応 |

対応 |

非対応 |

|

PlateSpin Serverアクセス: Webサービスの表示、クライアントソフトウェアのダウンロード |

対応 |

対応 |

対応 |

|

PlateSpin Serverの設定: ユーザアクティビティログ記録およびSMTP通知を制御する設定の編集 |

対応 |

非対応 |

非対応 |

|

PlateSpin Serverの設定: ユーザアクティビティログ記録およびSMTP通知を制御する設定を除くすべてのサーバ設定の編集 |

対応 |

対応 |

非対応 |

|

診断の実行: ジョブに関する詳細な診断レポートの生成 |

対応 |

対応 |

対応 |

|

変換後アクション: 追加、更新、削除 |

対応 |

対応 |

非対応 |

表 2-4 PlateSpin Migrate Webインタフェースユーザに対するPlateSpin Migrateの役割と許可の詳細

|

役割の詳細 |

管理者 |

パワーユーザ |

オペレータ |

|---|---|---|---|

|

ワークロードの追加 |

対応 |

対応 |

非対応 |

|

ワークロードの削除 |

対応 |

対応 |

非対応 |

|

Configure Migration (マイグレーションの設定) |

対応 |

対応 |

非対応 |

|

Prepare Migration (マイグレーションの準備) |

対応 |

対応 |

非対応 |

|

完全レプリケーションの実行 |

対応 |

対応 |

対応 |

|

増分レプリケーションの実行 |

対応 |

対応 |

対応 |

|

スケジュールの一時停止/再開 |

対応 |

対応 |

対応 |

|

Test Cutover (カットオーバーのテスト) |

対応 |

対応 |

対応 |

|

カットオーバー |

対応 |

対応 |

対応 |

|

中止 |

対応 |

対応 |

対応 |

|

設定(すべて) |

対応 |

非対応 |

非対応 |

|

レポート/診断の実行 |

対応 |

対応 |

対応 |

2.2.2 WindowsユーザへのPlateSpin Migrateの割り当て

特定のWindowsドメインまたはローカルユーザがPlateSpin の特定の操作を指定された役割に応じて実行できるように、PlateSpin Migrate Serverホスト上の適切なWindowsローカルグループ(PlateSpin管理者、PlateSpinパワーユーザ、またはPlateSpinオペレータ)に必要なWindowsドメインまたはユーザアカウントを追加します。詳細については、Windowsのマニュアルを参照してください。

2.2.3 VMwareでのPlateSpin Migrateのマルチテナンシの設定

PlateSpin Migrateには、VMwareの非管理ユーザ(つまり、「有効化されたユーザ」)がVMware環境でMigrateライフサイクル操作を実行できるようにする、固有のユーザ役割が用意されています(そのユーザ役割をVMwareデータセンターで作成するためのツールも付属します)。この役割を使用することにより、サービスプロバイダはVMwareクラスタをセグメント化して、マルチテナンシを実装できます。マルチテナンシでは、データセンター内で複数のMigrateコンテナをインスタンス化することで、Migrateの複数の顧客(つまり、「テナント」)のデータを格納します。これらのテナントは、データセンターを使用する他の顧客がアクセスできないように、それぞれのデータとその所在の痕跡を分離することを必要としています。

このセクションでは、次の情報を紹介します。

ツールの使用によるVMwareの役割の定義

PlateSpin Migrateでは、VMware Infrastructure (つまり、VMwareの「コンテナ」)でのタスクのアクセスと実行、およびその環境でのMigrateワークフローと機能の実行を可能にする特定の権限が必要です。これらの必要な権限は多数に及ぶため、NetIQ社は、最低限必要な権限が定義されているファイルを作成しています。これらの権限は、次の3つのVMwareカスタム役割へと集約されます。

-

PlateSpin Virtual Machine Manager

-

PlateSpin Infrastructure Manager

-

PlateSpin User

この定義ファイル(PlateSpinRole.xml)は、PlateSpin Migrate Serverインストールに付属しています。付属している実行可能ファイル(PlateSpin.VMwareRoleTool.exe)は、定義ファイルをアクセスすることで、これらのカスタムPlateSpin役割をターゲットvCenter環境内に作成します。

このセクションでは、次の情報を紹介します。

基本的なコマンドライン構文

役割ツールのインストール先で、次の基本的な構文を使用して、このツールをコマンドラインで実行します。

PlateSpin.VMwareRoleTool.exe /host=[host name/IP] /user=[user name] /role=[the role definition file name and location] /create

メモ:デフォルトでは、役割定義ファイルは、役割定義ツールと同じフォルダにあります。

その他のコマンドラインパラメータおよびフラグ

PlateSpin.VMwareRoleTool.exeを使用してvCenterの役割を作成または更新する際には、必要に応じて次のパラメータを適用します。

|

/作成 |

(必須) /roleパラメータによって定義された役割を作成します |

|

/get_all_prvileges |

サーバによって定義された権限をすべて表示します |

|

|

|

オプションのフラグ |

|

|

/interactive |

個々の役割の作成、役割の互換性のチェック、または互換性のあるすべての役割の一覧表示を選択できる対話型オプションを指定して、ツールを実行します。 |

|

/password=[password] |

VMwareパスワードを示します(パスワードプロンプトを迂回します) |

|

/verbose |

詳細情報を表示する |

ツールの利用例

使用法: PlateSpin.VMwareRoleTool.exe /host=houston_sales /user=pedrom /role=PlateSpinRole.xml /create

結果としてのアクション:

-

役割定義ツールは、管理者のユーザ名がpedromのhouston_sales vCenterサーバで実行されます。

-

/passwordパラメータを指定しないと、ツールによってユーザパスワードの入力を求めるプロンプトが表示されます。このパスワードを入力します。

-

ツールの実行可能ファイルと同じディレクトリにある(そのパスをさらに詳細に定義する必要はない)役割定義ファイル(PlateSpinRole.xml)が、ツールによってアクセスされます。

-

定義ファイルが見つかり次第、そのファイル内で定義されている役割をvCenter環境に作成(/create)するように指示されます。

-

ツールが定義ファイルにアクセスし、vCenter内に新しい役割(定義されている限定的なアクセス用の最低限の権限を含む)を作成します

新しいカスタム役割は、vCenterで後でユーザに割り当てられます。

(オプション) vCenterでのPlateSpin役割の手動定義

PlateSpinカスタム役割を手動で作成して割り当てるには、vCenterクライアントを使用します。これには、PlateSpinRole.xmlで定義され列挙されている、役割を作成することが関係しています。手動で作成する場合は、役割名に関する制限がありません。唯一の制限は、定義ファイル内の役割と同等の作成済みの役割名に、適切な最低限の権限を定義ファイルからすべて付与する必要があることです。

vCenterでカスタム役割を作成する方法の詳細については、VMwareテクニカルリソースセンターのVMWare VirtualCenterの役割と権限の管理を参照してください。

vCenterでの役割の割り当て

マルチテナンシ環境を設定する際には、顧客またはテナントごとに単一のMigrateサーバをプロビジョニングする必要があります。このMigrateサーバに、特別なMigrate VMware役割を持つ有効化されたユーザを割り当てます。この有効化されたユーザは、Migrateコンテナを作成します。サービスプロバイダは、このユーザの資格情報を保持して、テナント顧客には公開しません。

次の表は、有効化されたユーザに対して定義する必要がある役割を一覧表示しています。この役割の用途に関する説明も示します。

|

役割割り当て用のvCenterコンテナ |

役割割り当ての詳細 |

プロパゲート手順 |

説明 |

|---|---|---|---|

|

vCenterインベントリツリーのルート。 |

有効化されたユーザに、PlateSpin Infrastructure Manager (またはそれと同等の)役割を割り当てます。 |

セキュリティ上の理由から、プロパゲートしないように権限を定義します。 |

この役割は、Migrateソフトウェアによって実行されているタスクを監視したり、失効したVMwareセッションを終了したりするために必要です。 |

|

有効化されたユーザがアクセスする必要のあるすべてのデータセンターオブジェクト。 |

有効化されたユーザに、PlateSpin Infrastructure Manager (またはそれと同等の)役割を割り当てます。 |

セキュリティ上の理由から、プロパゲートしないように権限を定義します。 |

この役割は、ファイルのアップロード/ダウンロード用にデータセンターのデータストアへのアクセスを許可するために必要です。 プロパゲートしないように権限を定義します。 |

|

コンテナとしてMigrateに追加される各クラスタ、およびクラスタ内の各ホスト。 |

有効化されたユーザに、PlateSpin Infrastructure Manager (またはそれと同等の)役割を割り当てます。 |

プロパゲーションは、VMware管理者の判断で行われます。 |

ホストに割り当てるには、クラスタオブジェクトから権限をプロパゲートするか、クラスタホストごとに追加権限を作成します。 クラスタオブジェクトに割り当てた役割をプロパゲートした場合は、クラスタに新しいホストを追加した後、これ以上の変更は必要ありません。ただし、この権限のプロパゲートは、セキュリティに影響を与えます。 |

|

有効化されたユーザがアクセスする必要のある各リソースプール。 |

有効化されたユーザに、PlateSpin Virtual Machine Manager (またはそれと同等の)役割を割り当てます。 |

プロパゲーションは、VMware管理者の判断で行われます。 |

ツリー内の任意の場所にある任意の数のリソースプールに対するアクセスを割り当てることができますが、有効化されたユーザには、この役割を割り当ててから、少なくとも1つのリソースプールに対するアクセスを付与する必要があります。 |

|

有効化されたユーザがアクセスする必要のある各VMフォルダ。 |

有効化されたユーザに、PlateSpin Virtual Machine Manager (またはそれと同等の)役割を割り当てます。 |

プロパゲーションは、VMware管理者の判断で行われます。 |

ツリー内の任意の場所にある任意の数のVMフォルダに対するアクセスを割り当てることができますが、有効化されたユーザには、この役割を割り当ててから、少なくとも1つのフォルダに対するアクセスを付与する必要があります。 |

|

有効化されたユーザがアクセスする必要のある各ネットワーク。 dvSwitchおよびdvPortgroupが使用可能な分散仮想ネットワーク。 |

有効化されたユーザに、PlateSpin Virtual Machine Manager (またはそれと同等の)役割を割り当てます。 |

プロパゲーションは、VMware管理者の判断で行われます。 |

ツリー内の任意の場所にある任意の数のネットワークに対するアクセスを割り当てることができますが、有効化されたユーザには、この役割を割り当ててから、少なくとも1つのフォルダに対するアクセスを付与する必要があります。

|

|

有効化されたユーザがアクセスする必要のある各データストアおよびデータストアクラスタ。 |

有効化されたユーザに、PlateSpin Virtual Machine Manager (またはそれと同等の)役割を割り当てます。 |

プロパゲーションは、VMware管理者の判断で行われます。 |

有効化されたユーザには、この役割を割り当ててから、少なくとも1つのデータストアまたはデータストアクラスタに対するアクセスを付与する必要があります。 データストアクラスタの場合、含まれているデータストアに対して権限をプロパゲートする必要があります。クラスタの個々のメンバーに対するアクセスが許可されないと、レプリケーションの準備と完全レプリケーションが両方とも失敗します。 |

次の表は、顧客またはテナントユーザに割り当てることができる役割を示しています。

|

役割割り当て用のvCenterコンテナ |

役割割り当ての詳細 |

プロパゲート手順 |

説明 |

|---|---|---|---|

|

顧客のVMの作成先であるリソースプールおよびフォルダ。 |

テナントユーザに、PlateSpin User (またはそれと同等の)役割を割り当てます。 |

プロパゲーションは、VMware管理者の判断で行われます。 |

このテナントは、PlateSpin Migrateサーバ上のPlateSpin管理者グループのメンバーであり、vCenterサーバ上にも存在します。 テナントに、VMによって使用されるリソース(つまり、ネットワーク、ISOイメージなど)を変更する許可を付与するには、このユーザにそれらのリソースに対する必要な権限を付与します。たとえば、顧客が自分のVMの接続先ネットワークを変更できるようにするには、このユーザに対してそのネットワークへの読み込み専用の役割を割り当てるか、(より優れた方法として)顧客がアクセスできるすべてのネットワークへの読み込み専用の役割を割り当てます。 |

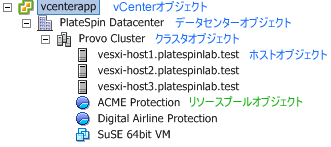

次の図は、vCenterコンソールのVirtual Infrastructureを示しています。 青色でラベル付けされているオブジェクトには、Infrastructure Manager役割が割り当てられます。緑色でラベル付けされているオブジェクトには、Virtual Machine Manager役割が割り当てられます。ツリーには、VMフォルダ、ネットワーク、およびデータストアが表示されていません。これらのオブジェクトには、PlateSpin Virtual Machine Manager役割が割り当てられます。

図 2-3 vCenterに割り当てられている役割

VMwareの役割を割り当てることによるセキュリティへの影響

PlateSpinソフトウェアでは、保護ライフサイクルの操作を実行する場合にのみ、有効化されたユーザを使用します。サービスプロバイダであるユーザの観点からすると、有効化されたユーザの資格情報に対するアクセス権はエンドユーザに付与されず、VMwareリソースの同じセットにもアクセスできないように思えます。複数のMigrateサーバが同一のvCenter環境を使用するように設定された環境では、Migrateにより、クロスクライアントアクセスの可能性が防止されます。主なセキュリティへの影響は次のとおりです。

-

vCenterオブジェクトにPlateSpin Infrastructure Manager役割を割り当てることにより、すべての有効化されたユーザが、他のユーザが実行したタスクを確認できるようになります(それらのタスクに影響を与えることはできない)。

-

データストアのフォルダ/サブフォルダに対して権限を設定することはできないため、データストアへの権限を持つすべての有効化されたユーザは、そのデータストアに格納されている他のすべての有効化されたユーザのディスクに対するアクセス権を持っています。

-

クラスタオブジェクトにPlateSpin Infrastructure Manager役割を割り当てると、すべての有効化されたユーザが、クラスタ全体のHAまたはDRSのオン/オフを切り替えられるようになります。

-

ストレージクラスタオブジェクトにPlateSpin User役割を割り当てると、すべての有効化されたユーザが、クラスタ全体のSDRSのオン/オフを切り替えられるようになります。

-

DRSクラスタオブジェクトにPlateSpin Infrastructure Manager役割を設定してからこの役割をプロパゲートすると、有効化されたユーザが、デフォルトのリソースプールまたはデフォルトのVMフォルダ(あるいはその両方)にあるすべてのVMを確認できるようになります。また、プロパゲーションでは、アクセスすべきではないすべてのリソースプール/VMフォルダに対する「アクセス不可」役割が付与されるように、管理者は有効化されたユーザに明示的に設定する必要があります。

-

vCenterオブジェクトにPlateSpin Infrastructure Manager役割を設定すると、有効化されたユーザが、vCenterに接続している他のユーザのセッションを終了できるようになります。

メモ:これらのシナリオでは、有効化された各ユーザが、実際にはPlateSpinソフトウェアの各インスタンスを表していることを明記してください。

2.2.4 ユーザアクティビティログ記録の設定

デフォルトでは、PlateSpin は、すべてのユーザアクティビティをPlateSpin Migrate Serverホストの次のディレクトリあるログファイルPlateSpin.UserActivityLogging.logに記録します。

..\PlateSpin Migrate Server\logs

個々のログエントリの形式は次のとおりです。

date|Category|description|user|details1|details2

Category要素は、特定のアクションに当てはまる機能領域です。たとえば、Security、Inventory (検出操作)、LicenseManagement、またはMigration (ワークロードの移植容易性の操作)などです。

details1およびdetails2の要素は、Categoryに依存しており、該当する場合は追加の情報を提供します。

次に、ドメインアカウントMyDomain\John.Smithを持つユーザのログインアクションを記録するログエントリの例を示します。

2008-09-02 14:14:47|Security|User logged in|MyDomain\John.Smith

ログファイルのサイズが指定した値に達すると、ファイル名に連番が付加された新しいファイルにロールオーバーされます。

PlateSpin.UserActivityLogging.log.1 PlateSpin.UserActivityLogging.log.2 PlateSpin.UserActivityLogging.log.3

ログファイルの数が指定した値に達すると、ロールオーバーされるたびに、最も古いログファイルが上書きされるようになります。

ユーザアクティビティログを有効または無効にする方法、およびログファイルサイズおよびロールオーバーオプションを指定する方法:

-

PlateSpin Migrate Clientで、[ツール]>[オプション]の順にクリックします。

-

[ログ]タブをクリックします。

-

必要なオプションを指定し、[OK]をクリックします。