1.7 Identity Manager展開のサンプル

Identity Managerを使用すると、ユーザの識別情報と、接続システム上のアプリケーションおよびアカウントへのアクセスを制御できます。必要な機能に基づいて、インストールするIdentity Manager Editionを選択し、次にインストールするコンポーネントを決定します。次の表に、Identity Manager Advanced EditionおよびIdentity Manager Standard Editionが提供する機能を示します。

|

機能 |

Advanced Edition |

Standard Edition |

インストールするコンポーネント |

|---|---|---|---|

|

ルールベースの自動化されたユーザプロビジョニング |

|

|

Identity ManagerエンジンとDesigner |

|

リアルタイムIdentity同期 |

|

|

Identity ManagerエンジンとDesigner |

|

パスワード管理とパスワードセルフサービス |

|

|

Identity ManagerエンジンとSSPR |

|

ユニフォームIdentity情報ツール(Analyzer) |

|

|

Analyzer |

|

REST APIおよびシングルサインオンのサポート |

|

(限定サポートのみ) |

Identity Managerエンジン、OSP、およびIdentity Reporting |

|

現在の状態のレポーティング |

|

|

Identity ManagerエンジンおよびIdentity Reporting |

|

役割ベースのエンタープライズレベルのプロビジョニング |

|

|

Identity ManagerエンジンおよびIdentityアプリケーション |

|

ビジネスポリシー適用に対する自動化された承認ワークフロー |

|

|

Identity Managerエンジン、Designer、およびIdentityアプリケーション |

|

Identityアプリケーションの高度なセルフサービス |

|

|

Identity ManagerエンジンおよびIdentityアプリケーション |

|

簡単なリソースプロビジョニングのためのリソースモデルとカタログ |

|

|

Identity ManagerエンジンおよびIdentityアプリケーション |

|

履歴状態のレポーティング |

|

|

Identity ManagerエンジンおよびIdentity Reporting |

|

接続されたシステムのレポーティング |

|

|

Identity ManagerエンジンおよびIdentity Reporting |

|

役割およびリソースの管理 |

|

|

Identity ManagerエンジンおよびIdentityアプリケーション |

メモ:すべてのIdentity Managerインストールにおいて、Identity Manager Serverが中心的なコンポーネントとなります。Identity Managerのエディションに応じて、Identity Reportingのみ、またはIdentity ReportingとIdentityアプリケーションの両方がTomcatアプリケーションサーバにインストールされます。Identity Managerコンポーネント固有のインストーラを使用して、必要に応じて他のコンポーネントをインストールします。たとえば、Designer、Analyzer、またはSentinel Log Management for Identity Governance and Administrationをインストールします。

さらに、Identity Managerをインストールする前に、実装の目標を確認し、高可用性やスケーラビリティなどの物理トポロジオプションに注意を払ってください。これにより、組織の要件に一致する構成を特定することができます。

高可用性により、データ、アプリケーション、サービスなどの重要なネットワークリソースを効率的に管理できます。単一障害点を減らし、冗長コンポーネントを使用することにより、高可用性を実装することができます。同様に、識別情報管理コンポーネントの複数のインスタンスをロードバランサで接続すると、可用性の高い環境を実現できます。

このセクションでは、Advanced EditionおよびStandard Editionの実装を大まかに示す2つの例を説明します。これらを参考にして、実装の展開ダイアグラムを策定することができます。

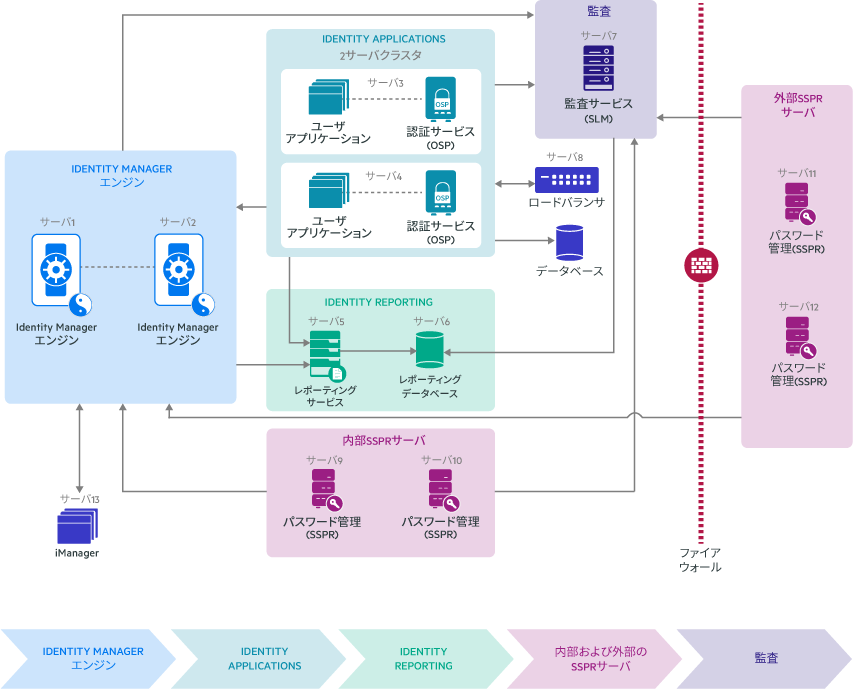

1.7.1 Advanced Edition展開のサンプル

図 1-4は、Identity Manager Advanced Editionインストールの大まかな展開トポロジを示しています。

図 1-4 Advanced Edition展開のサンプル

-

Identity Manager Serverコンポーネントとその基礎となるリポジトリ(Identity Vault)およびWeb対応コンポーネント(IdentityアプリケーションおよびIdentity Reporting)は、イントラネットゾーンにインストールされます。この場合、ロードバランサにより、トラフィックがIdentityアプリケーションコンポーネントにルーティングされます。この展開では、これらのコンポーネントがファイアウォールによってインターネットトラフィックから切り離されているので、セキュリティが強化されます。

-

Identity Manager Serverコンポーネントは、2サーバ(プライマリ/セカンダリ)構成を使用するように設定されています。仮想論理IPアドレスはプライマリサーバでアクティブになります。プライマリサーバは、プライマリ(アクティブ)ノードとして機能し、もう一方のサーバがセカンダリノードとして機能します。プライマリサーバに障害が発生すると、論理IPアドレスはセカンダリサーバに移動します。この場合、すべてのプロセスはセカンダリサーバで開始されます。論理IPアドレスが移動し、他のすべてのプロセスが開始されると、セカンダリサーバにアクセスするアプリケーションプロセスで、一時的にサービスが失われる場合があります。すべてのコンポーネントは、常に同じIdentity Vaultサーバを使用します。

-

SSPRサービスはファイアウォールの内外で利用でき、組織のローカルユーザおよびモバイルユーザのパスワード管理のニーズに対処します。ファイアウォール内にインストールされたサービスは、ローカルパスワード管理のニーズに対処します。パスワードを忘れた場合、モバイルワーカーはVPNにアクセスできません。このため、内部に配置されたSSPRサービスにアクセスできなくなります。ファイアウォールの外側に配置されているSSPRサービスに直接アクセスして、パスワードを管理することができます。

-

ユーザアプリケーションおよび認証サービス(OSP)は、負荷を処理しIdentityアプリケーションのフェールオーバープロセスをサポートするために、クラスタに展開されます。クラスタノードは、別のコンピュータにインストールされている同じIdentityアプリケーションデータベースにアタッチされます。この展開では、クラスタにノードを追加できるので、スケーラビリティが向上します。クラスタ設定は、新たに追加されたノードにすぐに送信されます。ロードバランサは通常クラスタの一部で、クラスタ設定とともにフェールオーバーポリシーを理解しています。この設定では、すべてのクラスターノードはいつでもアクティブです。ロードバランサは複数のノードに負荷を分散し、各ノードのワークロードがほぼ同じになるようにします。ノードに障害が発生すると、そのノードに対して行われた要求がクラスタ内の存続しているノードに転送されます。このインストールはサイト内の高可用性ソリューションであるので、2ノードのハードウェアベースのクラスタを使用してIdentityアプリケーションコンポーネントの高可用性を実現し、ローカルのハードウェアおよびソフトウェアの障害からの保護を提供します。

NetIQではこの設定をテスト済みであり、推奨しています。

メモ:Identity Managerは、Identity Reportingコンポーネントのクラスタリングをサポートしていません。

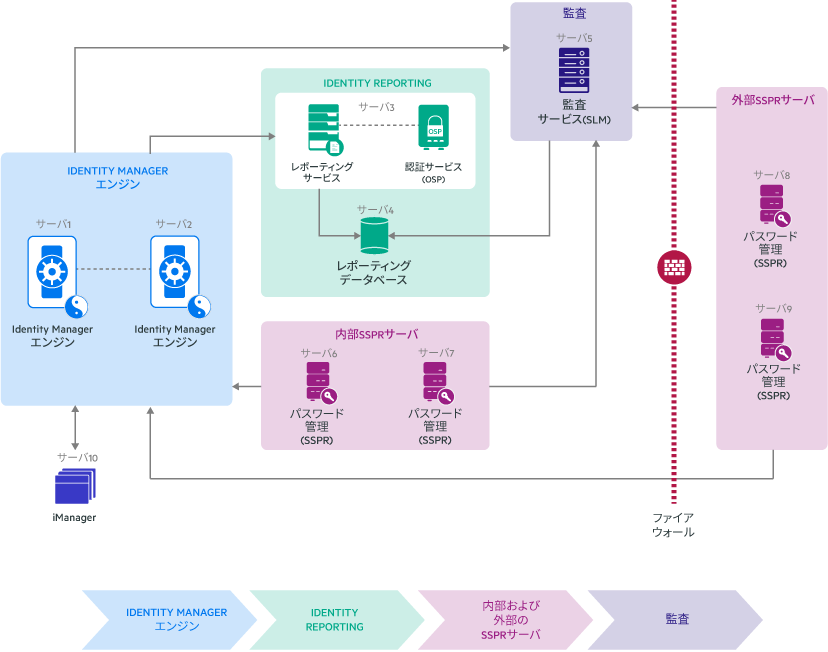

1.7.2 Standard Edition展開のサンプル

運用展開では、セキュリティポリシーにより、環境の高度な認証と保護を提供する認証サービスをパブリックネットワークに公開しないように指定することができます。図 1-5は、Identity Manager Standard Editionインストールの大まかな展開トポロジを示しています。

図 1-5 Standard Edition展開のサンプル

-

Identity Manager Serverコンポーネントとその基礎となるリポジトリ(Identity Vault)および Identity Reportingコンポーネントは、イントラネットゾーンにインストールされます。インターネットWebトラフィックは、保護を強化するためにファイアウォールの背後にインストールされているWebサーバを介してIdentity Reportingコンポーネントにルーティングされます。この展開では、これらのコンポーネントがファイアウォールによってインターネットトラフィックから切り離されているので、セキュリティが強化されます。

-

Identity Manager Serverコンポーネントは、2サーバ(プライマリ/セカンダリ)構成を使用するように設定されています。仮想論理IPアドレスはプライマリサーバでアクティブになります。プライマリサーバは、アクティブノードとして機能し、もう一方のサーバがセカンダリノードとして機能します。プライマリサーバに障害が発生すると、論理IPアドレスはセカンダリサーバに移動します。この場合、すべてのプロセスはセカンダリサーバで開始されます。論理IPアドレスが移動し、他のすべてのプロセスが開始されると、セカンダリサーバにアクセスするアプリケーションプロセスで、一時的にサービスが失われる場合があります。すべてのコンポーネントは、常に同じIdentity Vaultサーバを使用します。

-

SSPRサービスはファイアウォールの内外で利用でき、組織のローカルユーザおよびモバイルユーザのパスワード管理のニーズに対処します。ファイアウォール内にインストールされたサービスは、ローカルパスワード管理のニーズに対処します。パスワードを忘れた場合、モバイルワーカーはVPNにアクセスできません。このため、内部に配置されたSSPRサービスにアクセスできなくなります。ファイアウォールの外側に配置されているSSPRサービスに直接アクセスして、パスワードを管理することができます。

NetIQではこの設定をテスト済みであり、推奨しています。

メモ:Identity Managerは、Identity Reportingコンポーネントのクラスタリングをサポートしていません。