6.6 識別情報アプリケーションの設定

6.6.1 識別情報アプリケーションの設定の管理

識別情報アプリケーション設定ユーティリティを使用して、ユーザアプリケーションドライバと識別情報アプリケーションの設定を管理できます。識別情報アプリケーションのインストールプログラムは、アプリケーションの設定にかかる時間を短縮するために、このユーティリティを呼び出します。これらの設定のほとんどは、インストール後にも変更できます。

設定ユーティリティ(configupdate.sh)を実行するファイルは、デフォルトで/opt/netiq/idm/apps/configupdateディレクトリにあります。

メモ:

-

configudate.shは、configupdateディレクトリからのみ実行してください。カスタムの場所からconfigupdate.shを実行すると失敗します。

-

クラスタでは、そのすべてのメンバーの環境設定は同一です。

このセクションでは、設定ユーティリティの設定について説明します。これらの設定は複数のタブとして編成されています。Identity Reportingをインストールする場合、インストールプロセスはユーティリティにIdentity Reporting用のパラメータを追加します。

識別情報アプリケーション設定ユーティリティの実行

-

configupdate.shで次のオプションが正しく設定されていることを確認します。

edit_admin="true"

use_console="false"

メモ:ユーティリティをコンソールモードで実行する必要がある場合のみ、-use_consoleの値をtrueに設定する必要があります。

-

configupdate.sh.propertiesを保存して閉じます。

-

コマンドプロンプトで次のコマンドを実行して、設定ユーティリティを実行します。

./configupdate.sh

メモ:ユーティリティが起動するまで数分待つ必要がある場合があります。

User Application Parameters (ユーザアプリケーションのパラメータ)

識別情報アプリケーションを設定する際、このタブでは、識別情報アプリケーションが識別ボールトと通信する場合に使用する値を定義します。いくつかの設定は、インストールプロセスを完了するために必須です。

デフォルトでは、このタブには基本オプションが表示されます。すべての設定を表示するには、詳細オプションの表示をクリックします。このタブには、次の設定グループがあります。

識別ボールト設定

このセクションでは、識別情報アプリケーションが識別ボールト内のユーザの識別情報と役割にアクセスできるようにする設定を定義します。いくつかの設定は、インストールプロセスを完了するために必須です。

- 識別ボールトサーバ

-

必須

LDAPサーバのホスト名またはIPアドレスを指定します。たとえば、「myLDAPhost」と指定します。

- LDAPポート

-

識別ボールトが平文のLDAP要求をリスンするポートを指定します。デフォルトは389です。

- LDAPセキュアポート

-

識別ボールトがSSL (Secure Sockets Layer)プロトコルを使用したLDAP要求をリスンするポートを指定します。デフォルトは636です。

eDirectoryがインストールされる前にサーバにロードされているサービスがデフォルトのポートを使用している場合は、別のポートを指定する必要があります。

- 識別ボールト管理者

-

必須

LDAP管理者の資格情報を指定します。たとえば、「cn=admin」というようになります。このユーザは識別ボールトにすでに存在している必要があります。

識別情報アプリケーションはこのアカウントを使用して、識別ボールトへの管理接続を行います。この値は、マスタキーに基づいて暗号化されます。

- 識別ボールト管理者パスワード

-

必須

LDAP管理者のパスワードを指定します。このパスワードは、マスタキーに基づいて暗号化されます。

- パブリック匿名アカウントの使用

-

ログインしていないユーザがLDAPパブリック匿名アカウントにアクセスできるかどうかを指定します。

- セキュア管理者接続

-

RBPMが管理者アカウント関連のすべての通信でSSLプロトコルを使用するかどうかを指定します。この設定を行っても、SSLを必要としない他の処理はSSLを使用せずに処理を実行できます。

メモ:このオプションを選択すると、パフォーマンスが低下する可能性があります。

- セキュアなユーザ接続

-

RBPMがログインユーザアカウント関連のすべての通信でTLS/SSLプロトコルを使用するかどうかを指定します。この設定を行っても、TLS/SSLを必要としない他の処理はTLS/SSLを使用せずに動作できます。

メモ:このオプションを選択すると、パフォーマンスが低下する可能性があります。

識別ボールトDN

このセクションでは、識別情報アプリケーションとIdentity Managerの他のコンポーネントの間で通信できるようにするコンテナとユーザアカウントの識別名を定義します。いくつかの設定は、インストールプロセスを完了するために必須です。

- ルートコンテナDN

-

必須

ルートコンテナのLDAP識別名を指定します。これは、ディレクトリ抽象化層で検索ルートが指定されない場合に、デフォルトのエンティティ定義検索ルートとして使用されます。たとえば、「o=mycompany」と指定します。

- ユーザコンテナDN

-

必須

詳細オプションを表示すると、このパラメータは[識別ボールトユーザ識別情報]に表示されます。

ユーザコンテナのLDAP識別名(DN)または完全修飾LDAP名を指定します。この設定には次の考慮事項が適用されます。

-

このコンテナ(とその下位)のユーザは、識別情報アプリケーションへのログインを許可されます。

-

Identity ApplicationsをホストするTomcatを起動したことがある場合、configupdate.shファイルを使用してこの設定を変更することはできません。

-

このコンテナには、ユーザがユーザアプリケーションドライバを設定したときに指定したユーザアプリケーション管理者が含まれている必要があります。含まれていない場合、指定したアカウントはワークフローを実行できません。

-

- グループコンテナDN

-

必須

詳細オプションを表示すると、このパラメータは[識別ボールトユーザグループ]に表示されます。

グループコンテナのLDAP識別名(DN)または完全修飾LDAP名を指定します。この設定には次の考慮事項が適用されます。

-

ディレクトリ抽象化レイヤ内のエンティティ定義では、このDNを使用します。

-

Identity ApplicationsをホストするTomcatを起動したことがある場合、configupdate.shファイルを使用してこの設定を変更することはできません。

-

- ユーザアプリケーションドライバ

-

必須

ユーザアプリケーションドライバの識別名を指定します。

たとえば、ドライバがUserApplicationDriver、ドライバセットの名前がmyDriverSet、ドライバセットのコンテキストがo=myCompanyである場合、「cn=UserApplicationDriver,cn=myDriverSet,o=myCompany」と指定します。

- ユーザアプリケーション管理者

-

必須

ユーザアプリケーションの指定したユーザコンテナの管理タスクを実行する権限を持つ識別ボールト内の既存のユーザアカウントを指定します。この設定には次の考慮事項が適用されます。

-

ユーザアプリケーションをホストするTomcatを起動したことがある場合、configupdate.shファイルを使用してこの設定を変更することはできません。

-

ユーザアプリケーションの展開後にこの割り当てを変更するには、ユーザアプリケーションの管理]>[セキュリティページを使用します。

-

このユーザアカウントは、ユーザアプリケーションの管理タブを使用してポータルを管理する権利を持ちます。

-

ユーザアプリケーション管理者が、iManager、Designer、またはユーザアプリケーション(要求と承認タブ)に公開されているワークフロー管理タスクに参加する場合は、この管理者に、ユーザアプリケーションドライバに含まれるオブジェクトインスタンスに対する適切なトラスティ権限を与える必要があります。詳細については、『User Application Administration Guide』を参照してください。

-

- プロビジョニング管理者

-

ユーザアプリケーション全体で使用可能なプロビジョニングワークフロー機能を管理する識別ボールト内の既存のユーザアカウントを指定します。

ユーザアプリケーションを展開した後でこの割り当てを変更するには、ユーザアプリケーションの管理]>[管理者の割り当てページを使用します。

- 整合性管理者

-

コンプライアンスタブのすべての機能を実行することをメンバーに許可するシステム役割を実行する識別ボールト内の既存のアカウントを指定します。この設定には次の考慮事項が適用されます。

-

識別情報アプリケーションを展開した後にこの割り当てを変更するには、ユーザアプリケーションの管理]>[管理者の割り当てページを使用します。

-

設定を更新する際、この値に対する変更が有効になるのは、有効なコンプライアンス管理者が割り当てられていない場合のみです。有効なコンプライアンス管理者が存在する場合は、変更は保存されません。

-

- 役割管理者

-

任意の役割の作成、削除、または変更および任意のユーザ、グループ、またはコンテナへの役割割り当ての付与または取消をメンバーに許可する役割を指定します。さらに役割のメンバーは、任意のユーザに対してレポートを実行できます。この設定には次の考慮事項が適用されます。

-

デフォルトでは、この役割にはユーザアプリケーション管理者が割り当てられています。

-

識別情報アプリケーションを展開した後にこの割り当てを変更するには、ユーザアプリケーションの管理]>[管理者の割り当てページを使用します。

-

設定を更新する際、この値に対する変更が有効になるのは、有効な役割管理者が割り当てられていない場合のみです。有効な役割管理者が存在する場合は、変更は保存されません。

-

- セキュリティ管理者

-

セキュリティドメイン内のすべての機能をメンバーに付与する役割を指定します。この設定には次の考慮事項が適用されます。

-

セキュリティ管理者は、セキュリティドメイン内のすべてのオブジェクトで可能なアクションをすべて実行できます。セキュリティドメインを使用すると、セキュリティ管理者はRBPM内のすべてのドメインのすべてのオブジェクトのアクセス許可を設定できます。セキュリティ管理者はチームを構成でき、またドメイン管理者、委任管理者、およびその他のセキュリティ管理者も割り当てることができます。

-

識別情報アプリケーションを展開した後にこの割り当てを変更するには、ユーザアプリケーションの管理]>[管理者の割り当てページを使用します。

-

- リソース管理者

-

リソースドメイン内のすべての機能をメンバーに付与する役割を指定します。この設定には次の考慮事項が適用されます。

-

リソース管理者はリソースドメイン内のすべてのオブジェクトで可能なアクションをすべて実行できます。

-

識別情報アプリケーションを展開した後にこの割り当てを変更するには、ユーザアプリケーションの管理]>[管理者の割り当てページを使用します。

-

- RBPM設定管理者

-

構成ドメイン内のすべての機能をメンバーに付与する役割を指定します。この設定には次の考慮事項が適用されます。

-

RBPM設定管理者は、構成ドメイン内のすべてのオブジェクトで可能なアクションをすべて実行できます。RBPM設定管理者は、RBPM内のナビゲーション項目へのアクセスを制御します。また、RBPM設定管理者は委任と代理サービス、ユーザインタフェースのプロビジョニング、およびワークフローエンジンを設定します。

-

識別情報アプリケーションを展開した後にこの割り当てを変更するには、ユーザアプリケーションの管理]>[管理者の割り当てページを使用します。

-

- RBPMレポーティング管理者

-

レポーティング管理者を指定します。デフォルトでは、インストールプログラムが他のセキュリティフィールドと同じユーザをこの値に表示します。

識別ボールトユーザID

このセクションでは、識別情報アプリケーションが識別ボールト内のユーザコンテナと通信できるようにする値を定義します。いくつかの設定は、インストールプロセスを完了するために必須です。

このセクションの設定は、詳細オプションの表示を選択した場合のみ表示されます。

- ユーザコンテナDN

-

必須

詳細オプションを表示していない場合、このパラメータは[識別ボールトDN]に表示されます。

ユーザコンテナのLDAP識別名(DN)または完全修飾LDAP名を指定します。この設定には次の考慮事項が適用されます。

-

このコンテナ(とその下位)のユーザは、識別情報アプリケーションへのログインを許可されます。

-

Identity ApplicationsをホストするTomcatを起動したことがある場合、configupdate.shファイルを使用してこの設定を変更することはできません。

-

このコンテナには、ユーザがユーザアプリケーションドライバを設定したときに指定したユーザアプリケーション管理者が含まれている必要があります。含まれていない場合、指定したアカウントはワークフローを実行できません。

-

- ユーザ検索スコープ

-

識別ボールトユーザがコンテナを検索できるスコープの深さを指定します。

- ユーザオブジェクトクラス

-

LDAPユーザのオブジェクトクラスを指定します。通常はinetOrgPersonです。

- ログイン属性

-

ユーザのログイン名を表すLDAP属性を指定します。たとえば、「cn」と指定します。

- 名前付け属性

-

ユーザまたはグループをルックアップする際に識別子として使用するLDAP属性を指定します。これはログイン属性とは異なります。ログイン属性はログイン時にのみ使用されます。たとえば、「cn」と指定します。

- ユーザメンバーシップ属性

-

(オプション)ユーザのグループメンバーシップを表すLDAP属性を指定します。この名前を指定する際、スペースを使用しないでください。

識別ボールトユーザグループ

このセクションでは、識別情報アプリケーションが識別ボールト内のグループコンテナと通信できるようにする値を定義します。いくつかの設定は、インストールプロセスを完了するために必須です。

このセクションの設定は、詳細オプションの表示を選択した場合のみ表示されます。

- グループコンテナDN

-

必須

詳細オプションを表示していない場合、このパラメータは[識別ボールトDN]に表示されます。

グループコンテナのLDAP識別名(DN)または完全修飾LDAP名を指定します。この設定には次の考慮事項が適用されます。

-

ディレクトリ抽象化レイヤ内のエンティティ定義では、このDNを使用します。

-

Identity ApplicationsをホストするTomcatを起動したことがある場合、configupdate.shファイルを使用してこの設定を変更することはできません。

-

- グループコンテナのスコープ

-

識別ボールトユーザがグループコンテナを検索できるスコープの深さを指定します。

- グループオブジェクトクラス

-

LDAPグループのオブジェクトクラスを指定します。通常はgroupofNamesです。

- グループメンバーシップ属性

-

(オプション)ユーザのグループメンバーシップを指定します。この名前にはスペースを使用しないでください。

- ダイナミックグループの使用

-

ダイナミックグループを使用するかどうかを指定します。

ダイナミックグループオブジェクトクラスの値も指定する必要があります。

- ダイナミックグループオブジェクトクラス

-

ダイナミックグループの使用を選択している場合のみ適用されます。

LDAPダイナミックグループのオブジェクトクラスを指定します。通常はdynamicGroupです。

識別ボールト証明書

このセクションでは、JREキーストアのパスとパスワードを定義します。いくつかの設定は、インストールプロセスを完了するために必須です。

- キーストアパス

-

必須

Tomcatが動作するために使用しているJREのキーストア(cacerts)ファイルへのフルパスを指定します。手動でパスを入力するか、またはcacertsファイルを参照して指定できます。この設定には次の考慮事項が適用されます。

-

現在の環境におけるRBPMのインストールディレクトリを指定する必要があります。デフォルト値は正しい場所に設定されます。

-

識別情報アプリケーションのインストールプログラムは、キーストアファイルを変更します。Linuxでは、ユーザにこのファイルへの書き込み許可が必要です。

-

- キーストアパスワード

-

必須

キーストアファイルのパスワードを指定します。デフォルトは、「changeit」です。

電子メールサーバ設定

このセクションでは、電子メールベースの承認に使用できる、電子メール通知を有効にする値を定義します。

- 通知テンプレートホスト

-

アイデンティティアプリケーションをホストするTomcatの名前またはIPアドレスを指定します。たとえば、「myapplication serverServer」と指定します。

この値は、電子メールテンプレートの$HOST$トークンと置き換えられます。 インストールプログラムはこの情報を使用して、プロビジョニング要求タスクと承認通知を参照するURLを作成します。

- 通知テンプレートPORT

-

アイデンティティアプリケーションをホストするTomcatのポート番号を指定します。

プロビジョニング要求タスクと承認通知で使用する電子メールテンプレートの$PORT$トークンがこの値で置き換えられます。

- 通知テンプレートセキュアポート

-

アイデンティティアプリケーションをホストするTomcatのセキュアポート番号を指定します。

プロビジョニング要求タスクと承認通知で使用する電子メールテンプレートの$SECURE_PORT$トークンがこの値で置き換えられます。

- 通知テンプレートプロトコル

-

ユーザの電子メールを送信する際にURLに使用する非セキュアプロトコルを指定します。たとえば、「http」と指定します。

プロビジョニング要求タスクと承認通知で使用する電子メールテンプレートの$PROTOCOL$トークンがこの値で置き換えられます。

- 通知テンプレートセキュアプロトコル

-

ユーザの電子メールを送信する際にURLに使用するセキュアプロトコルを指定します。たとえば、「https」と指定します。

プロビジョニング要求タスクと承認通知で使用する電子メールテンプレートの$SECURE_PROTOCOL$トークンがこの値で置き換えられます。

- 通知SMTP電子メール送信者

-

識別情報アプリケーションが電子メール通知を送信するために使用する電子メールアカウントを指定します。

- SMTPサーバ名

-

識別情報アプリケーションがプロビジョニング電子メールに使用するSMTP電子メールホストのIPアドレスまたはDNS名を指定します。localhostは使用しないでください。

- サーバには認証が必要です

-

サーバに認証が必要かどうかを指定します。

電子メールサーバに対する資格情報も指定する必要があります。

- ユーザ名

-

サーバには認証が必要ですを有効にした場合にのみ適用されます。

電子メールサーバのログインアカウントの名前を指定します。

- [Password (パスワード)]

-

サーバには認証が必要ですを有効にした場合にのみ適用されます。

メールサーバのログインアカウントのパスワードを指定します。

- SMTP TLSの使用

-

メールサーバ間の転送中に電子メールメッセージのコンテンツをセキュリティ保護するかどうかを指定します。

- 電子メール通知イメージの場所

-

電子メール通知に添付するイメージへのパスを指定します。

Identity Applicationsサーバと電子メールサーバの両方がセキュアな接続を使用するように設定されている場合は、次の条件が満たされていることを確認します。

-

Identity Applicationsサーバと電子メールサーバ間のセキュアな接続を確立するために使用される証明書は、信頼できるCA証明書です。

-

イメージパスにhttpsを使用します。たとえば、https://localhost:8543/IDMProv/imagesです。

Identity Applicationsがプレーンテキスト通信にhttpを使用するサーバ上で動作している場合は、イメージパスのhttpsをhttpに置き換えます。イメージパスの例: http://localhost:8080/IDMProv/images

-

- Sign email (電子メールの署名)

-

送信メッセージにデジタル署名を追加するかどうかを指定します。

このオプションを有効にする場合は、キーストアと署名キーの設定も指定する必要があります。

- キーストアパス

-

Sign email (電子メールの署名)を有効にした場合にのみ適用されます。

電子メールをデジタルで署名するために使用するキーストア(cacerts)ファイルへのフルパスを指定します。手動でパスを入力するか、またはcacertsファイルを参照して指定できます。

たとえば、/opt/netiq/idm/apps/jre/lib/security/cacertsです。

- キーストアパスワード

-

Sign email (電子メールの署名)を有効にした場合にのみ適用されます。

キーストアファイルのパスワードを指定します。たとえば、changeitです。

- Alias of signature key (署名キーのエイリアス)

-

Sign email (電子メールの署名)を有効にした場合にのみ適用されます。

キーストアの署名キーの別名を指定します。たとえば、idmapptestです。

- Signature key password (署名キーのパスワード)

-

Sign email (電子メールの署名)を有効にした場合にのみ適用されます。

署名キーを含むファイルを保護するパスワードを指定します。たとえば、changeitです。

トラステッドキーストア

このセクションでは、識別情報アプリケーションのトラステッドキーストアの値を定義します。このセクションの設定は、詳細オプションの表示を選択した場合のみ表示されます。

- トラステッドストアパス

-

信頼される署名者のすべての証明書が含まれるトラステッドキーストアへのパスを指定します。入力しない場合は、識別情報アプリケーションはシステムプロパティjavax.net.ssl.trustStoreからパスを取得します。このシステムプロパティからパスを取得できない場合、インストールプログラムはデフォルトでjre/lib/security/cacertsに設定します。

- トラステッドストアパスワード

-

トラステッドキーストアのパスワードを指定します。入力しない場合は、識別情報アプリケーションはシステムプロパティjavax.net.ssl.trustStorePasswordからパスワードを取得します。このシステムプロパティからパスを取得できない場合、インストールプログラムはデフォルトでchangeitに設定します。

このパスワードは、マスタキーに基づいて暗号化されます。

- トラステッドストアタイプ

-

トラステッドストアパスがデジタル署名にJavaキーストア(JKS)またはPKCS12のどちらを使用するかを指定します。

NetIQ Sentinelデジタル署名証明書&キー

このセクションでは、Identity Managerがイベント監査のためにSentinelと通信できるようにする値を定義します。このセクションの設定は、詳細オプションの表示を選択した場合のみ表示されます。

- Sentinelデジタル署名証明書

-

Sentinelに送信される監査メッセージをOAuthサーバが認証するために使用するカスタム公開鍵証明書が表示されます。

- Sentinelデジタル署名秘密鍵

-

Sentinelに送信される監査メッセージをOAuthサーバが認証するために使用するカスタム秘密鍵ファイルへのパスを指定します。

その他

このセクションの設定は、詳細オプションの表示を選択した場合のみ表示されます。

- OCSP URI

-

クライアントインストールがオンライン証明書状態プロトコル(OCSP)を使用する際に使用するUniform Resource Identifier(URI)を指定します。たとえば、「http://host:port/ocspLocal」と指定します。

OCSP URIによって、トラステッド証明書オンラインの状態は更新されます。

- 許可設定パス

-

許可環境設定ファイルの完全修飾名を指定します。

- 識別ボールトインデックス

-

識別情報アプリケーションのパフォーマンスを高めるために、manager、ismanager、およびsrvprvUUIDの各属性に値インデックスを作成することができます。

識別情報アプリケーションのインストールが完了した後、設定ユーティリティまたはiManagerを使用して、値インデックスを作成することができます。この設定には次の考慮事項が適用されます。

-

これらの属性にインデックスがない場合、Identity Applicationsユーザは、Identity Applicationsのパフォーマンスの低下を感じる可能性があります。

-

識別情報アプリケーションをインストールした後、iManagerを使用して、手動でこれらのインデックスを作成できます。

-

パフォーマンスを最大化するには、インストール時にインデックスを作成する必要があります。

-

識別情報アプリケーションをユーザが使用できるようにする前に、これらのインデックスをオンラインモードにする必要があります。

-

インデックスを作成するには、サーバDN設定で作成を選択し、サーバDNの値を指定します。OKをクリックし、識別ボールトを再起動して変更を有効にします。

-

インデックスを削除するには、サーバDN設定で削除を選択し、サーバDNの値を指定します。OKをクリックし、識別ボールトを再起動して変更を有効にします。

-

- サーバDN

-

識別ボールトインデックスを作成または削除する必要がある場合にのみ適用されます。

インデックスを作成または削除するeDirectoryサーバを指定します。

指定できるサーバは一度に1つだけです。複数のeDirectoryサーバでインデックスを設定するには、RBPM設定ユーティリティを複数回実行する必要があります。

- Reinitialize RBPM Security (RBPMセキュリティの再初期化)

-

インストールプロセスの終了時にRBPMセキュリティをリセットするかどうかを指定します。識別情報アプリケーションを再展開する必要もあります。

- IDMReport URL

-

Identity Manager ReportingモジュールのURLを指定します。たとえば、「http://hostname:port/IDMRPT」と指定します。

- カスタムテーマのコンテキスト名

-

ブラウザでIdentity Applicationsを表示する際に使用するカスタマイズしたテーマの名前を指定します。

- ログメッセージの識別子プレフィックス

-

idmuserapp_logging.xmlファイルのCONSOLEアペンダとFILEアペンダのレイアウトパターンで使用する値を指定します。デフォルト値はRBPMです。

- RBPMコンテキスト名の変更

-

RBPMのコンテキスト名を変更するかどうかを指定します。

役割とリソースドライバの新しい名前とDNも指定する必要があります。

- RBPMコンテキスト名

-

RBPMコンテキスト名の変更を選択している場合にのみ適用されます。

RBPMの新しいコンテキスト名を指定します。

- 役割ドライバのDN

-

RBPMコンテキスト名の変更を選択している場合にのみ適用されます。

役割とリソースドライバのDNを指定します。

コンテナオブジェクト

このセクションのパラメータはインストール時にのみ適用されます。

このセクションでは、コンテナオブジェクトの値を定義したり、新しいコンテナオブジェクトを作成したりできます。

- Selected(選択済み)

-

使用するコンテナオブジェクトタイプを指定します。

- コンテナオブジェクトタイプ

-

コンテナの地域、国、部門、組織、またはドメインを指定します。

iManager内で自分のコンテナを定義でき、これを新規コンテナオブジェクトの追加の下に追加できます。

- コンテナ属性名

-

指定したコンテナオブジェクトタイプに関連付けられている属性タイプの名前を指定します。

- 新規コンテナオブジェクトの追加: コンテナオブジェクトタイプ

-

新しいコンテナとして使用可能な識別ボールトのオブジェクトクラスのLDAP名を指定します。

- 新規コンテナオブジェクトの追加: コンテナ属性名

-

新しいコンテナオブジェクトタイプに関連付けられている属性タイプの名前を指定します。

Reporting Parameters (Reportingパラメータ)

識別情報アプリケーションを設定する際、このタブでは、Identity Reportingを管理するための値を定義します。Identity Reportingをインストールすると、このタブが追加されます。

デフォルトでは、このタブには基本オプションが表示されます。すべての設定を表示するには、詳細オプションの表示をクリックします。このタブには、次の設定グループがあります。

電子メール配信設定

このセクションでは、通知を送信するための値を定義します。

- SMTPサーバホスト名

-

Identity Reportingが通知を送信する際に使用する電子メールサーバのDNS名またはIPアドレスを指定します。localhostは使用しないでください。

- SMTPサーバポート

-

SMTPサーバのポート番号を指定します。

- SMTPはSSLを使用

-

電子メールサーバとの通信にTLS/SSLプロトコルを使用するかどうかを指定します。

- サーバは認証が必要

-

電子メールサーバとの通信に認証を使用するかどうかを指定します。

- SMTPユーザ名

-

認証に使用する電子メールアドレスを指定します。

値を指定する必要があります。サーバで認証が不要の場合は、無効なアドレスを指定できます。

- SMTPユーザパスワード

-

サーバは認証が必要と指定している場合にのみ適用されます。

SMTPユーザアカウントのパスワードを指定します。

- デフォルト電子メールアドレス

-

電子メールサーバとの通信に認証を使用するかどうかを指定します。

レポート保持の値

このセクションでは、完了したレポートを保持するための値を定義します。

- レポートの単位, レポート有効期間

-

Identity Reportingが完了したレポートを保持する期間を指定します。この期間が経過すると、完了したレポートは削除されます。たとえば、6カ月を指定するには、レポート有効期間フィールドに「6」と入力し、レポートの単位フィールドで月を選択します。

- レポートの場所

-

レポート定義を保存する場所のパスを指定します。たとえば、「/opt/netiq/IdentityReporting」と指定します。

ロケールの変更

このセクションでは、Identity Reportingの使用言語に関する値を定義します。Identity Reportingは特定のロケールを使用して検索します。詳細については、『Administrator Guide to NetIQ Identity Reporting』を参照してください。

役割の設定

このセクションでは、Identity Reportingがレポートを生成する際に使用する認証ソースに関する値を定義します。

- 認証ソースの追加

-

レポーティングのために追加する認証ソースのタイプを指定します。次の認証ソースを指定できます。

-

デフォルト

-

LDAPディレクトリ

-

File (ファイル)

-

送信プロキシ

「Identity Manager 4.8.1以降のバージョンを使用する場合にのみ適用されます。」

このセクションでは、Identity Reportingがレポートのダウンロードに使用するリバースプロキシサーバを使用するための値を定義します。

- Use Proxy

-

レポーティングでリバースプロキシサーバを使用するオプションを指定します。

-

ホスト名またはIPアドレス

-

ポート

-

Use TLS (TLSの使用)

ネットワークプロトコルとしてTCPを使用する場合にのみ適用されます。

-

認証パラメータ

アイデンティティアプリケーションを設定する際、このタブでは、Tomcatがユーザをアイデンティティアプリケーションおよびパスワード管理のページに転送するために使用する値を定義します。

デフォルトでは、このタブには基本オプションが表示されます。すべての設定を表示するには、詳細オプションの表示をクリックします。このタブには、次の設定グループがあります。

[Authentication Server(認証サーバ)]

このセクションでは、識別情報アプリケーションが認証サーバに接続するための設定を定義します。

- OAuthサーバのホスト識別子

-

必須

トークンをOSPに発行する認証サーバの相対URLを指定します。たとえば、「192.168.0.1」と指定します。

- OAuthサーバのTCPポート

-

認証サーバのポートを指定します。

- Access Manager is the OAuth provider (Access ManagerはOAuthプロバイダです)

-

OAuthのOSPからNAMへの変換は、設定更新ユーティリティの認証タブからはサポートされていません。このオプションを非表示にするには、configupdate.sh.propertiesファイルで、no_nam_oauthの値を“true”に設定します。

- OAuthサーバはTLS/SSLを使用しています

-

認証サーバが通信にTLS/SSLを使用するかどうかを指定します。

- オプションのTLS/SSLトラストストアファイル

-

OAuthサーバはTLS/SSLを使用していますを選択し、詳細オプションを表示している場合にのみ適用されます。

- オプションのTLS/SSLトラストストアパスワード

-

OAuthサーバはTLS/SSLを使用していますを選択し、詳細オプションを表示している場合にのみ適用されます。

TLS/SSL認証サーバのキーストアファイルをロードする際に使用するパスワードを指定します。

メモ:キーストアパスおよびパスワードを指定せず、認証サーバの信頼証明書がJREトラストストア(cacerts)に存在しない場合、Identity ApplicationsはTLS/SSLプロトコルを使用する認証サービスに接続できません。

認証の設定

このセクションでは、認証サーバの設定を定義します。

- 管理コンテナのLDAP DN

-

必須

OSPが認証する必要がある管理者ユーザオブジェクトが含まれる識別ボールト内のコンテナの識別名を指定します。たとえば、「ou=sa,o=data」と指定します。

- 重複解決名前付け属性

-

同じcn値を持つ複数のeDirectoryユーザオブジェクトを区別するために使用するLDAP属性の名前を指定します。デフォルト値はmailです。

- コンテキストへの認証ソースの制限

-

識別ボールト内のユーザコンテナおよび管理者コンテナにおける検索を、そのコンテナ内のユーザオブジェクトのみに限定するのか、それともサブコンテナも検索対象にするのかを指定します。

- セッションタイムアウト(分)

-

ユーザが何も操作せずに一定時間が経過するとサーバはそのユーザセッションをタイムアウトさせますが、その時間を分単位で指定します。デフォルト値は20分です。

- アクセストークンのライフタイム(秒)

-

OSPアクセストークンの有効期間の秒数を指定します。デフォルト値は60秒です。

- リフレッシュトークンのライフタイム(時間)

-

OSPリフレッシュトークンの有効期間の秒数を指定します。リフレッシュトークンはOSPが内部的に使用します。既定値は 48 時間です。

認証方式

このセクションでは、Identity ManagerのブラウザベースのコンポーネントにログインするユーザをOSPが認証できるようにする値を定義します。

- メソッド

-

ユーザがログオンする際にIdentity Managerが使用する認証タイプを指定します。

-

[名前とパスワード]: OSPは識別ボールトを使用して認証を検証します。

-

[Kerberos]: OSPはKerberosチケットサーバと識別ボールトの両方から認証を受け入れます。

-

[SAML 2.0]: OSPはSAMLアイデンティティプロバイダとアイデンティティボールトの両方から認証を受け入れます。

-

- reCAPTCHAを有効化

-

名前とパスワードを指定した場合にのみ適用されます。

ログインページでreCAPTCHAを有効にするかどうかを指定します。

reCAPTCHAは、ユーザがロボットではないことを確認するように要求することにより、セキュリティの追加レイヤを提供します。一致条件に基づいてユーザが選択する必要がある画像が表示されます。応答が成功すると、Access Managerはユーザの認証資格情報を認証します。応答が失敗した場合、Access Managerはユーザ資格情報を認証せず、ログインページにリダイレクトします。

- 2要素認証を有効化

-

名前とパスワードを指定した場合にのみ適用されます。

2要素認証を有効にするかどうかを指定します。

これには、第2要素タブでいくつかの設定を行う必要があります。詳細については、第2要素パラメータを参照してください。

- マッピング属性名

-

KerberosまたはSAMLを指定している場合にのみ適用されます。

Kerberosチケットサーバまたは識別情報プロバイダのSAML表現にマッピングする属性の名前を指定します。

- フォールバックのreCAPTCHAを有効化

-

Kerberosを指定している場合にのみ適用されます。

Kerberosを使用できない場合に、フォールバックのユーザ名とパスワードを使用してreCAPTCHAを有効にするかどうかを指定します。

- Number of attempts before required (必要になるまでの試行回数)

-

フォールバックのreCAPTCHAを有効化チェックボックスを選択した場合にのみ適用されます。

reCAPTCHAが有効になるまでのログイン試行の失敗回数を指定します。この値をゼロに設定すると、reCAPTCHAが常に必要であることを示します。

- Site Key (サイト鍵)

-

フォールバックのreCAPTCHAを有効化チェックボックスを選択した場合にのみ適用されます。

Google reCAPTCHA Webサイトから取得したreCAPTCHAサイト鍵値を指定します。

- Private Key(秘密鍵)

-

フォールバックのreCAPTCHAを有効化チェックボックスを選択した場合にのみ適用されます。

Google reCAPTCHA Webサイトから取得したreCAPTCHA秘密鍵値を指定します。

- フォールバックの2要素認証を有効化

-

Kerberosを指定している場合にのみ適用されます。

Kerberosを使用できない場合に、フォールバックのユーザ名とパスワードを使用して2要素認証を有効にするかどうかを指定します。

これには、第2要素タブでいくつかの設定を行う必要があります。詳細については、第2要素パラメータを参照してください。

- ログアウト時にランディングページを使用

-

Kerberosを指定している場合にのみ適用されます。

ログアウトの成功後にログインページにリダイレクトするのではなく、ランディングページを有効にするかどうかを指定します。

- ランディングページ

-

SAMLを指定している場合にのみ適用されます。

-

なし: ランディングページを使用しないことを指定します。IDP URLが示されている場合、このオプションを選択します。

-

内部: 内部のOSPランディングページを使用することを指定します。

-

外部: 外部のOSPランディングページにリダイレクトされることを指定します。

-

- URL

-

ランディングページフィールドで外部を選択した場合にのみ適用されます。

外部のランディングページのURLを指定します。

- メタデータソース

-

SAMLを指定している場合にのみ適用されます。

IDPメタデータのソースを指定します。URLからメタデータをロードするか、以前に取得したメタデータをコピーできます。

- メタデータURL

-

メタデータURLフィールドにURLを指定した場合にのみ適用されます。

URLからメタデータをロードして、アプリケーションを終了する前に設定に保存するかどうかを指定します。

- Load on save (保存時にロード)

-

メタデータURLフィールドにURLを指定した場合にのみ適用されます。

OSPが認証要求をSAMLにリダイレクトする際に使用するURLを指定します。

- IDPメタデータ

-

メタデータURLフィールドにコピー/貼り付けを指定した場合にのみ適用されます。

SAML IDPから取得した、貼り付けるデータを指定します。

- Configure Access Manager on exit (終了時にAccess Managerを設定)

-

メタデータURLフィールドにコピー/貼り付けを指定した場合にのみ適用されます。

Access ManagerでSAMLサービスプロバイダ定義を自動的に設定するかどうかを指定します。

パスワード管理

このセクションでは、ユーザがパスワードの変更をセルフサービス操作として実行できるようにする値を定義します。

- パスワード管理プロバイダ

-

使用するパスワード管理システムのタイプを指定します。

[ユーザアプリケーション(レガシ)]: Identity Managerが従来使用していたパスワード管理プログラムを使用します。このオプションを使用すると、外部パスワード管理プログラムを使用することもできます。

- パスワードを忘れた場合

-

このチェックボックスパラメータは、SSPRを使用する場合にのみ適用されます。

ユーザがパスワードを忘れた場合にヘルプデスクに連絡せずに回復するように設定するかどうかを指定します。

パスワードを忘れた場合の機能で秘密の質問の答えに関するポリシーも設定する必要があります。詳細については、『NetIQ Self Service Password Reset Administration Guide』を参照してください。

- パスワードを忘れた場合

-

このメニューリストは、ユーザアプリケーション(レガシ)を選択している場合にのみ適用されます。

ユーザアプリケーションまたは外部システムのどちらに統合されているパスワード管理システムを使用するかを指定します。

-

[内部]: デフォルトの内部パスワード管理機能を使用します。/jsps/pwdmgt/ForgotPassword.jsp(最初はhttp(s)プロトコルなし)。これは、ユーザを、外部WARではなく、ユーザアプリケーションに組み込まれた[パスワードを忘れた場合]機能にリダイレクトします。

-

[外部]: パスワードを忘れた場合の外部WARを使用して、Webサービス経由でユーザアプリケーションを呼び戻します。外部システムの設定も指定する必要があります。

-

- [パスワードを忘れた場合]リンク

-

外部パスワード管理システムを使用する場合にのみ適用されます。

パスワードを忘れた場合の機能ページを参照するURLを指定します。外部または内部のパスワード管理WARにあるForgotPassword.jspファイルを指定します。

- パスワードを忘れた場合の返信リンク

-

外部パスワード管理システムを使用する場合にのみ適用されます。

ユーザがパスワードを忘れた場合の操作を実行した後でクリックできるように、パスワードを忘れた場合の返信リンクのURLを指定します。

- パスワードを忘れた場合のWebサービスURL

-

外部パスワード管理システムを使用する場合にのみ適用されます。

パスワードを忘れた場合の外部WARがユーザアプリケーションを呼び戻してパスワードを忘れた場合のコア機能を実行するために使用するURLを指定します。次の形式を使用してください。

https://<idmhost>:<sslport>/<idm>/ pwdmgt/service

Sentinelデジタル署名証明書とキー

このセクションでは、Identity Managerがイベント監査のためにSentinelと通信できるようにする値を定義します。

- Sentinelデジタル署名証明書

-

監査システムに送信される監査メッセージをOSPサーバが認証するために使用するカスタム公開鍵証明書を指定します。

Novell Auditで使用するために証明書を設定する方法の詳細については、『Novell Audit Administration Guide』の「Managing Certificates」を参照してください。

- Sentinelデジタル署名秘密鍵

-

監査システムに送信される監査メッセージをOSPサーバが認証するために使用するカスタム秘密鍵ファイルへのパスを指定します。

SSO Clients Parameters (SSOクライアントパラメータ)

識別情報アプリケーションを設定する際、このタブでは、識別情報アプリケーションへのシングルサインオンアクセスを管理する値を定義します。

デフォルトでは、このタブには基本オプションが表示されます。すべての設定を表示するには、詳細オプションの表示をクリックします。このタブには、次の設定グループがあります。

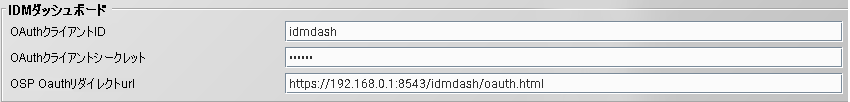

IDMダッシュボード

このセクションでは、ユーザが識別情報アプリケーションのプライマリログインの場所である、Identity Managerダッシュボードにアクセスするために使用する必要があるURLの値を定義します。

- OAuthクライアントID

-

必須

ダッシュボードのシングルサインオンクライアントを認証サーバに認識させるために使用する名前を指定します。デフォルト値はidmdashです。

- OAuthクライアントシークレット

-

必須

ダッシュボードのシングルサインオンクライアントのパスワードを指定します。

- OSP OAuthリダイレクトURL

-

必須

認証完了時に認証サーバがブラウザクライアントをリダイレクトする絶対URLを指定します。

使用するフォーマットは、protocol://server:port/pathです。たとえば、https://192.168.0.1:8543/idmdash/oauth.htmlです。

IDM管理者

このセクションでは、ユーザが[Identity Manager管理者]ページにアクセスするために必要なURLの値を定義します。

- OAuthクライアントID

-

必須

Identity Manager管理者のシングルサインオンクライアントを認証サーバに認識させるために使用する名前を指定します。デフォルト値はidmadminです。

- OAuthクライアントシークレット

-

必須

[Identity Manager管理者]のシングルサインオンクライアントのパスワードを指定します。

- OSP OAuthリダイレクトURL

-

必須

認証完了時に認証サーバがブラウザクライアントをリダイレクトする絶対URLを指定します。

使用するフォーマットは、protocol://server:port/pathです。たとえば、https://192.168.0.1:8543/idmadmin/oauth.htmlです。

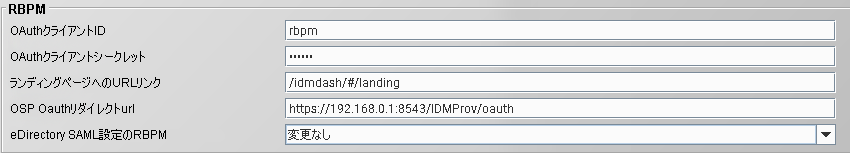

RBPM

このセクションでは、ユーザがユーザアプリケーションにアクセスするために必要なURLの値を定義します。

- OAuthクライアントID

-

必須

ユーザアプリケーションのシングルサインオンクライアントを認証サーバに認識させるために使用する名前を指定します。デフォルト値はrbpmです。

- OAuthクライアントシークレット

-

必須

ユーザアプリケーションのシングルサインオンクライアントのパスワードを指定します。

- ランディングページへのURLリンク

-

必須

ユーザアプリケーションから[ダッシュボード]にアクセスするために使用する相対URLを指定します。デフォルト値は/landingです。

- OSP OAuthリダイレクトURL

-

必須

認証完了時に認証サーバがブラウザクライアントをリダイレクトする絶対URLを指定します。

使用するフォーマットは、protocol://server:port/pathです。たとえば、https://192.168.0.1:8543/IDMProv/oauthです。

- RBPMからeDirectory SAMLへの設定

-

必須

SSO認証に必要な、RBPMから識別ボールトSAMLへの設定を指定します。

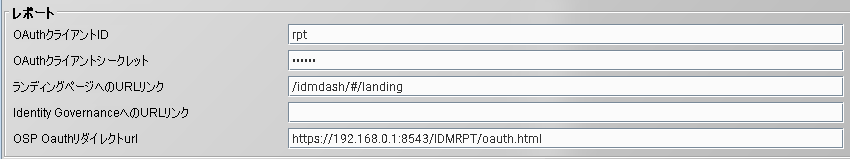

レポーティング

このセクションでは、ユーザがIdentity Reportingにアクセスするために必要なURLの値を定義します。このセクションの値は、Identity ManagerソリューションにIdentity Reportingを追加している場合にのみ表示されます。

- OAuthクライアントID

-

必須

Identity Reportingのシングルサインオンクライアントを認証サーバに認識させるために使用する名前を指定します。デフォルト値はrptです。

- OAuthクライアントシークレット

-

必須

Identity Reportingのシングルサインオンクライアントのパスワードを指定します。

- ランディングページへのURLリンク

-

必須

Identity Reportingから[ダッシュボード]にアクセスするために使用する相対URLを指定します。デフォルト値は/idmdash/#/landingです。

Identity Reportingと識別情報アプリケーションを異なるサーバにインストールしている場合は、絶対URLを指定します。使用するフォーマットは、protocol://server:port/pathです。たとえば、https://192.168.0.1:8543/IDMRPT/oauthです。

- OSP OAuthリダイレクトURL

-

必須

認証完了時に認証サーバがブラウザクライアントをリダイレクトする絶対URLを指定します。

使用するフォーマットは、protocol://server:port/pathです。たとえば、https://192.168.0.1:8543/IDMRPT/oauthです。

IDMデータ収集サービス

このセクションでは、ユーザがIdentity Managerデータ収集サービスにアクセスするために必要なURLの値を定義します。

- OAuthクライアントID

-

必須

Identity Managerデータ収集サービスのシングルサインオンクライアントを認証サーバに認識させるために使用する名前を指定します。デフォルト値はidmdcsです。

- OAuthクライアントシークレット

-

必須

Identity Managerデータ収集サービスのシングルサインオンクライアントのパスワードを指定します。

- OSP OAuthリダイレクトURL

-

必須

認証完了時に認証サーバがブラウザクライアントをリダイレクトする絶対URLを指定します。

使用するフォーマットは、protocol://server:port/pathです。たとえば、https://192.168.0.1:8543/idmdcs/oauth.htmlです。

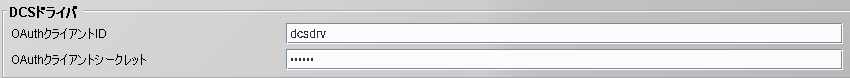

DCS Driver (DCSドライバ)

このセクションでは、データ収集サービスドライバを管理するための値を定義します。

- OAuthクライアントID

-

データ収集サービスドライバのシングルサインオンクライアントを認証サーバに認識させるために使用する名前を指定します。このパラメータのデフォルト値はdcsdrvです。

- OAuthクライアントシークレット

-

データ収集サービスドライバのシングルサインオンクライアントのパスワードを指定します。

セルフサービスパスワードリセット

このセクションでは、ユーザがSSPRにアクセスするために必要なURLの値を定義します。

- OAuthクライアントID

-

必須

SSPRのシングルサインオンクライアントを認証サーバに認識させるために使用する名前を指定します。デフォルト値はssprです。

- OAuthクライアントシークレット

-

必須

SSPRのシングルサインオンクライアントのパスワードを指定します。

- OSP OAuthリダイレクトURL

-

必須

認証完了時に認証サーバがブラウザクライアントをリダイレクトする絶対URLを指定します。

使用するフォーマットは、protocol://server:port/pathです。たとえば、https://192.168.0.1:8543/sspr/public/oauth.htmlです。

第2要素パラメータ

次に進む前に、Advanced Authenticationで方法、チェーン、およびイベントを作成したことを確認してください。Advanced Authenticationからの認証を受け入れるようにOSPを設定する必要があります。

デフォルトでは、このタブには基本オプションが表示されます。すべての設定を表示するには、[詳細オプションの表示]をクリックします。このタブには、次の設定グループがあります。

AAF管理者

このセクションでは、Advanced Authentication管理者の設定を定義します。

- 管理者名(リポジトリ\名前)

-

必須

OSPがAdvanced Authenticationとのインタフェースに使用するAdvanced Authentication管理者アカウントのリポジトリ修飾名を指定します。通常、このアカウントはLOCALリポジトリにあります。

デフォルトのAdvanced Authentication管理者アカウントの名前はadminです。このアカウントを使用した場合、管理者名の値は次のとおりです。

LOCAL\admin (リポジトリ名 + \ + ユーザ名)

- 管理者パスワード

-

必須

上記で指定したAdvanced Authentication管理者ユーザのパスワードを指定します。

AAFユーザリポジトリ

このセクションでは、Advanced Authenticationユーザリポジトリの設定を定義します。

- ユーザリポジトリ名

-

必須

作成したAdvanced Authenticationのリポジトリの名前を指定します。このリポジトリは、Identity Manager用のアイデンティティボールトに対応します。

AAFサーバ

このセクションでは、Advanced Authenticationサーバの設定を定義します。

- テストTLS証明書を許可

-

必須

AAFサーバからの無効なテスト証明書サブジェクトを無視するかどうかを指定します。これは、初期設定とテストにのみ適用されます。

追加をクリックし、Advanced AuthenticationサーバのDNS名またはIPアドレスを指定します。443とは異なるポートを使用する場合は、そのポートも指定します。

(状況によって実行) Advanced Authenticationサーバをクラスタ化した場合は、もう一度追加をクリックして、クラスタ内の各サーバの各DNS名またはIPアドレスを指定します。

- チューニングパラメータを表示

-

必須

チューニングパラメータを有効にするかどうかを指定します。

ログアウトセッションのクリーンアップ(分): チューニングパラメータを表示チェックボックスを選択した場合にのみ適用されます。

アクティブなAAFログインセッションがタイムアウトでクリーンアップの対象になっていないかどうかを検証する間隔を指定します。

ハートビート間隔(ミリ秒): チューニングパラメータを表示チェックボックスを選択した場合にのみ適用されます。

AAFサーバにハートビート要求を送信して利用可否を確認する間隔を指定します。

AAFエンドポイント

このセクションでは、Advanced Authenticationエンドポイントの設定を定義します。

- 新規エンドポイントの作成

-

必須

2要素認証用の新しいエンドポイントを作成するかどうかを指定します。

識別子: 新規エンドポイントの作成チェックボックスを選択していない場合にのみ適用されます。

AAF管理で設定されたエンドポイント識別子を指定します。

部外者秘: 新規エンドポイントの作成チェックボックスを選択していない場合にのみ適用されます。

AAF管理で設定されたエンドポイントシークレットを指定します。

名前: 新規エンドポイントの作成チェックボックスを選択した場合にのみ適用されます。

AAF管理ページでエンドポイントを識別するために使用される新しいエンドポイントの名前を指定します。

説明: 新規エンドポイントの作成チェックボックスを選択した場合にのみ適用されます。

上記で指定した新しいエンドポイントの説明を指定します。

第2要素条件

このセクションでは、第2要素条件の設定を定義します。

- すべてのユーザ、常時

-

必須

すべてのユーザが常に第2要素認証を提供できるようにするかどうかを指定します。

ユーザログイン条件 すべてのユーザ、常時チェックボックスを選択していない場合にのみ適用されます。

Identity Managerで第2要素認証を使用するために特定の式と条件を定義できることを指定します。

第2要素認証方法

このセクションでは、Advanced Authentication方法の設定を定義します。

さまざまな方法で第2要素認証を有効にするかどうかを指定します。

特定の方法に対して第2要素認証を無効にするには、方法名の横のチェックボックスを選択解除します。

ユーザが複数の方法で登録している場合、Identity Managerは第2要素方法の相対的な優先順位を使用します。

CEF監査パラメータ

このセクションでは、シングルサインオンクライアントのCEF監査パラメータを管理するための値を定義します。

- Send audit events (監査イベントの送信)

-

監査イベントにCEFを使用するかどうかを指定します。

- 接続先のホスト

-

監査サーバのDNS名またはIPアドレスを指定します。

- 送信先ポート

-

監査サーバのポートを指定します。

- ネットワークプロトコル

-

CEFイベントを受信するために監査サーバによって使用されるネットワークプロトコルを指定します。

- Use TLS (TLSの使用)

-

ネットワークプロトコルとしてTCPを使用する場合にのみ適用されます。

監査サーバがTCPとTLSを併用するように設定されているかどうかを指定します。TLSの使用 > [詳細オプションの表示]を選択し、Identity Manager Keystore file name (Identity Managerキーストアファイル名)とIdentity Manager Keystore password (Identity Managerキーストアパスワード)を入力します。

- Intermediate event store directory (中間イベントストアディレクトリ)

-

CEFイベントが監査サーバに送信される前のキャッシュディレクトリの場所を指定します。選択した中間イベントストアディレクトリを提供している場合はまず、許可と所有権がそのディレクトリに対してnovluaに変更されていることを確認する必要があります。ディレクトリの許可を変更するには、次のコマンドを実行します。

chown novlua:novlua <directory_path>

chmod 755 <directory_path>

ここで、<directory_path>は中間イベントストアディレクトリへのパスです。

CEF監査の設定に関する完全なドキュメントについては、『NetIQ Identity Manager - Configuring Auditing in Identity Manager』の「Configuring Identity Applications」を参照してください。

6.6.2 パーミッションインデックスの場所の指定

アイデンティティアプリケーションをインストールすると、Tomcatのパーミッションインデックスが作成されます。インデックスの場所を指定しない場合、一時ディレクトリにフォルダが作成されます。たとえば、Tomcat上の/opt/netiq/idm/apps/tomcat/temp/permindexです。

通常は、テスト環境では場所は問題になりません。ただし、運用環境またはステージング環境では、一時ディレクトリにパーミッションインデックスを配置することが好ましくない場合があります。

インデックスの場所を指定するには

-

Tomcatを停止します。

-

テキストエディタでism-configuration.propertiesファイルを開きます。

-

ファイルの末尾に、次のテキストを追加します。

com.netiq.idm.cis.indexdir = path/permindex例:

com.netiq.idm.cis.indexdir = /opt/netiq/idm/apps/tomcat/temp/permindex -

ファイルを保存して閉じます。

-

一時ディレクトリの既存のpermindexフォルダを削除します。

-

Tomcatを起動します。

クラスタリングの許可インデックスを有効にするには、セクション 18.0, Tomcatアプリケーションサーバ上へのアイデンティティアプリケーションクラスタ展開ソリューションのサンプルを参照してください。

6.6.3 識別情報アプリケーション用のREST APIの展開

識別情報アプリケーションコンポーネントには、識別情報アプリケーション内のさまざまな機能を有効にする複数のREST APIが組み込まれています。RESTサービスは、OAUTH2プロトコルを使用して認証を提供します。ブラウザまたはスクリプトでcurlコマンドを使用してこれらのAPIを呼び出して、管理タスクを自動化することができます。REST APIおよび対応するドキュメントは、idmappsdoc.warファイルで入手できます。warは、Identity Applicationsがインストールされるときに自動的に展開されます。詳細については、REST APIのマニュアルを参照してください。

Identity ApplicationsがインストールされているサーバでREST APIドキュメントにアクセスするには、ブラウザのアドレスバーでhttps://<identity applications servername>:<Port>/idmappsdocを指定します。たとえば、https://192.168.0.1:8543/idmappsdocです。

メモ:ワークフローデータベーステーブルをエクスポートするには、ism-configuration.propertiesファイルに以下のエントリを追加してください。

com.microfocus.workflow.migration.tables = <list-of-tables-to-exported-comma-separated>

次に例を示します。

com.microfocus.workflow.migration.tables = afmodel,afform, afprocess,afdocument,afactivity,afactivitytimertasks,afbranch,afcomment,afprovisioningstatus,afquorum,afworktask,configuration,email_approval_token,localization,processed_eba_mails

6.6.4 Identity Applicationsを使用したOracleデータベースの設定

Oracleデータベースを設定するには、次の手順を実行します。

-

Oracleデータベースの最新バージョンをダウンロードしてインストールします。

データベースのデフォルトのSIDはorclです。

-

データベースインスタンスを作成します。

-

コマンドラインから、次のコマンドを実行して、データベース設定アシスタントを起動します。

dbca

-

Global Database Name (グローバルデータベース名)フィールドで、データベース名を指定します。たとえば、idappsdbです。

-

-

データベースユーザを作成します。

-

Oracle SQL開発者ツールにログインします。

-

次のコマンドを実行します。

CREATE USER idmadmin IDENTIFIED BY <password>;

GRANT CONNECT, RESOURCE to idmadmin;

ALTER USER idmadmin quota 100M on USERS;

ここで、

idmadminは、ユーザーアカウントを表し、

<password>は、ユーザパスワードを表します。

-

-

手順2と3を繰り返して、ワークフローエンジンデータベースを設定します。

メモ:Oracleデータベースを使用してIdentity Applicationsを設定する場合は、先に述べたセクションで指定した詳細情報と同じ情報を使用してください。

6.6.5 Oracleサービス名を使用したOracleデータベースへのアクセス

Oracle System ID (SID)およびOracleサービス名を使用して、Oracleデータベースに接続することができます。サービス名を使用してデータベースにアクセスする場合は、SIDを介して接続して、1つのデータベースインスタンスへのIdentity Applicationsインストールを完了します。インストールが完了したら、以下のアクションを実行します。

-

次のコマンドを実行して、Oracleデータベースにサービス名を作成します。

alter system set service_names='SERVICE1' scope=both sid='*';

ここで、SERVICE 1はOracleサービスの名前です。

メモ:サービス名は大文字でも小文字でも指定できます。大文字と小文字は区別されません。

-

Tomcatのserver.xmlファイルで、ファイル内のOracleデータソースの詳細を変更して、サービス名を定義します。

url="jdbc:oracle:thin:@IP:PORT/service1"

-

Tomcatを再起動します。

-

サービス名がcatalina.outログファイルに含まれていることを確認します。

-

Identity Applicationsがデータベースに適切に接続されていることを確認します。

6.6.6 手動によるデータベーススキーマの作成

識別情報アプリケーションをインストールする際、データベースへの接続またはデータベーステーブルの作成を後回しにできます。データベースに対する許可を持たないユーザは、このオプションを選択する必要がある場合があります。インストールプログラムは、ユーザがデータベーススキーマを作成するために使用できるSQLファイルを作成します。インストール後に、再インストールを行わずに、データベーステーブルを再作成することもできます。それには、識別情報アプリケーションのデータベースを削除して、それと同じ名前で新しいデータベースを作成します。

SQLファイルによるデータベーススキーマの生成

このセクションでは、ユーザがデータベーススキーマを生成するために使用できるSQLファイルをインストールプログラムが作成していると想定しています。このSQLファイルが存在しない場合は、データベーススキーマを生成するSQLファイルの手動による作成を参照してください。

メモ:このSQLファイルをSQL*Plusで実行しないでください。このファイルの行長は4000文字を超えています。

-

アプリケーションサーバを停止します。

-

データベースサーバにログインします。

-

識別情報アプリケーションが使用するデータベースを削除します。

-

ステップ 3で削除したデータベースと同じ名前で新しいデータベースを作成します。

-

インストールプロセスで作成されたSQLスクリプトのある場所に移動します。デフォルトでは、/installation_path/userapp/sqlディレクトリにあります。

-

(状況によって実行) Oracleデータベースの場合、関数CONCAT_BLOBの定義の後にバックスラッシュ(/)を挿入します。次に例を示します。

-- Changeset icfg-data-load.xml::700::IDMRBPM CREATE OR REPLACE FUNCTION CONCAT_BLOB(A IN BLOB, B IN BLOB) RETURN BLOB AS C BLOB; BEGIN DBMS_LOB.CREATETEMPORARY(C, TRUE); DBMS_LOB.APPEND(C, A); DBMS_LOB.APPEND(C, B); RETURN c; END; / -

データベース管理者に、ユーザアプリケーションデータベースを作成および設定するSQLスクリプトを実行させます。

-

Tomcatを再起動します。

データベーススキーマを生成するSQLファイルの手動による作成

インストール後に、SQLファイルがなくても、再インストールを行わずに、データベーステーブルを再作成できます。このセクションでは、SQLファイルを持たない場合にデータベーススキーマを作成する方法について説明します。

-

Tomcatを停止します。

-

識別情報アプリケーションデータベースをホストするサーバにログインします。

-

既存のデータベースを削除します。

-

ステップ 3で削除したデータベースと同じ名前で新しいデータベースを作成します。

-

テキストエディタでNetIQ-Custom-Install.logファイルを開きます。このファイルは、デフォルトでは、識別情報アプリケーションのインストールディレクトリのルートにあります。次に例を示します。

/opt/netiq/idm/apps/UserApplication

-

NetIQ-Custom-Install.logファイルで次のコマンドを検索し、コピーします。

/opt/netiq/common/jre/bin/java -Xms256m -Xmx256m -Dwar.context.name=IDMProv -Ddriver.dn="cn=User Application Driver,cn=driverset1,o=system" -Duser.container="o=data" -jar /opt/netiq/idm/apps/UserApplication/liquibase.jar --databaseClass=liquibase.database.core.PostgresDatabase --driver=org.postgresql.Driver --classpath=/opt/netiq/idm/apps/postgresql/postgresql-9.4.1212jdbc42.jar opt/netiq/idm/apps/UserApplication/IDMProv.war --changeLogFile=DatabaseChangeLog.xml --url="jdbc:postgresql://localhost:5432/idmuserappdb" --contexts="prov,newdb" --logLevel=info --logFile=/opt/netiq/idm/apps/UserApplication/db.out --username=******** --password=******** update

-

識別情報アプリケーションで使用するデータベースをインストールしたサーバにログインします。

-

端末でコピーしたコマンド文字列を貼り付けます。

メモ:正しいコマンドはupdateSQLです。updateだった場合はupdateSQLに変更してください。

-

コマンドでデータベースユーザ名とパスワードを表すアスタリスク(*)を、認証に必要な実際の値で置き換えます。また、SQLファイルの名前が一意であることを確認します。

-

コマンドを実行します。

-

(状況によって実行)インストールプロセスでデータベースにデータを設定せずにSQLファイルを生成した場合、データベース管理者にそのファイルを渡してデータベースサーバにインポートします。詳細については、SQLファイルによるデータベーススキーマの生成を参照してください。

-

データベース管理者がSQLファイルをインポートした後、Tomcatを起動します。

6.6.7 識別情報アプリケーションのシングルサインオン設定の管理

インストールプロセスにより、Identity Managerのシングルサインオンアクセス用の認証サービス(OSP)がインストールされます。ただし、OSP認証サーバを設定して、KerberosチケットサーバまたはSAMLから認証を受け入れることもできます。インストール後に識別情報アプリケーションのシングルサインオン設定を行うには、『NetIQ Identity Manager - Administrator’s Guide to the Identity Applications』の「Configuring Single Sign-on Access in Identity Manager」を参照してください。

6.6.8 識別情報アプリケーションの起動

Identity Applicationsを設定した後は、TomcatサービスとActiveMQサービスを再開してください。

systemctl restart netiq-tomcat.service

systemctl restart netiq-activemq.service

6.6.9 識別情報アプリケーションの設定と使用方法の検討事項

識別情報アプリケーションを設定および初めて使用する際、次の検討事項が適用されます。

-

インストールプロセス中、インストールプログラムによりログファイルがインストールディレクトリに書き込まれます。これらのファイルには、設定に関する情報が含まれています。現在の識別情報アプリケーション環境を設定した後で、これらのログファイルを削除するか、安全な場所に保存することを検討する必要があります。インストールプロセス中、データベーススキーマをファイルに書き込むことも選択できます。このファイルにはデータベースについての説明的な情報が含まれているので、インストールプロセスが完了した後で、安全な場所に移動する必要があります。

-

(状況によって実行)アイデンティティアプリケーションを監査するには、現在の環境にIdentity Reportingと監査サービスがインストールされ、イベントをキャプチャするように設定されている必要があります。また、識別情報アプリケーションを監査用に設定する必要があります。

-

ユーザが識別情報アプリケーションにアクセスできるようにするには、次のアクティビティを完了する必要があります。

-

必要なすべてのIdentity Managerドライバがインストールされていることを確認します。

-

識別ボールトのインデックスがオンラインモードであることを確認します。インストール時またはインストール後にインデックスを設定する方法の詳細については、Identity Vaultの値インデックスの作成を参照してください。

-

すべてのブラウザでcookieを有効にします。cookieが無効な場合、アプリケーションは機能しません。

-

-

異なるサーバ上にIdentity ApplicationsおよびSSPRがインストールされている場合は、Identity Applicationsサーバのidm.jksにSSPRトラステッド証明書をインポートする必要があります。