2.2 Workflow, rôles, attestation et self-service

Identity Manager met à disposition une application spécialisée, l'application utilisateur, qui permet les workflows d'approbation, l'assignation des rôles, l'attestation et le self-service d'identité.

L'application utilisateur standard est incluse avec Identity Manager. Elle offre le self-service du mot de passe pour aider les utilisateurs à mémoriser ou à réinitialiser les mots de passe oubliés, des organigrammes pour gérer les informations dans les annuaires d'utilisateurs, des fonctionnalités de gestion des utilisateurs permettant la création d'utilisateurs dans le coffre-fort d'identité, ainsi qu'un self-service d'identité de base incluant la gestion des informations des profils utilisateur.

Le module de provisioning basé sur le rôle de l'application utilisateur est un module complémentaire d'Identity Manager vendu séparément. Il étend la fonctionnalité d'application utilisateur standard en y incluant des fonctions avancées de self-service, de workflow d'approbation, provisioning basé sur le rôle, de contraintes de séparation des tâches et d'attestation.

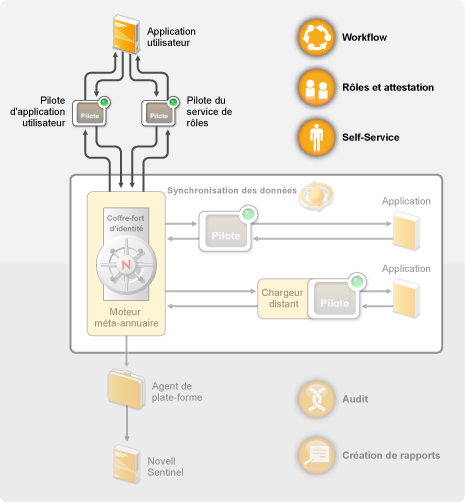

Figure 2-3 Identity Manager User Application (Application utilisateur Identity Manager)

Les sections suivantes offrent des descriptions de chacun de ces composants et expliquent les concepts que vous devez comprendre pour les implémenter et les gérer efficacement :

2.2.1 Composants

Application utilisateur : il s'agit d'une application basée sur navigateur offrant aux utilisateurs et aux administrateurs la possibilité d'effectuer un grand nombre de tâches de self-service d'identité et de provisioning de rôle, notamment la gestion des mots de passe et des données d'identité, le démarrage et le suivi des requêtes de provisioning et d'assignation de rôle, la gestion du processus d'approbation des requêtes de provisioning, ainsi que la vérification des rapports d'attestation. Elle inclut le moteur de workflow qui permet l'acheminement des requêtes tout au long du processus d'approbation approprié.

Pilote d'application utilisateur : il stocke les informations de configuration et notifie l'application utilisateur chaque fois qu'un changement se produit dans le coffre-fort d'identité. Il peut également être configuré pour permettre à des événements du coffre-fort d'identité de déclencher des workflows et de signaler le succès ou l'échec d'une activité de provisioning d'un workflow à l'application utilisateur afin que les utilisateurs puissent consulter l'état final de leurs demandes.

Pilote de service de rôle : il gère les assignations de rôle, démarre les workflows pour les requêtes d'assignation de rôle nécessitant une approbation et gère les assignations de rôle indirectes en fonction de leur appartenance à un groupe ou à un conteneur. Le pilote a également deux autres fonctions : accorder et retirer les droits utilisateur en fonction de l'appartenance à un rôle, mais aussi réaliser des procédures de nettoyage pour les requêtes qui ont été menées à bien.

2.2.2 Principaux concepts

Provisioning basé sur le workflow : il permet aux utilisateurs de demander l'accès aux ressources. Les requêtes de provisioning sont acheminées par l'intermédiaire d'un workflow prédéfini qui peut inclure l'approbation d'une ou plusieurs personnes. Si toutes les approbations sont accordées, l'utilisateur reçoit l'accès à la ressource. Les requêtes de provisioning peuvent également être initiées de façon indirecte, en réponse à des événements qui se produisent dans le coffre-fort d'identité. L'ajout d'un utilisateur à un groupe, par exemple, peut initier une requête visant à donner à l'utilisateur l'accès à une ressource particulière.

Provisioning basé sur le rôle : il permet aux utilisateurs de recevoir l'accès à des ressources spécifiques en fonction des rôles qui leur sont assignés. Les utilisateurs peuvent se voir assigner un ou plusieurs rôles. Si une assignation de rôle requiert une approbation, la demande d'assignation démarre un workflow.

Séparation des tâches : pour empêcher les utilisateurs d'être assignés à des rôles en conflit, le module de provisioning basé sur le rôle de l'application utilisateur propose une fonction de séparation des tâches. Vous pouvez établir les contraintes de séparation des tâches qui définissent les rôles considérés comme étant en conflit. Lorsque des rôles sont en conflit, les approbateurs de séparation des tâches peuvent approuver ou refuser les exceptions aux contraintes. Les exceptions approuvées sont enregistrées sous la forme de violations de la séparation des tâches et peuvent être consultées par l'intermédiaire du processus d'attestation décrit ci-dessous.

Gestion des rôles : elle doit être effectuée par les personnes assignées aux rôles système Administrateur du module de rôles et Gestionnaire de rôles.

L'administrateur du module de rôles crée ou supprime les rôles et modifie les rôles existants, modifie les relations entre les rôles, accorde ou annule les assignations de rôles pour les utilisateurs et crée, modifie et supprime les contraintes de séparation des tâches.

Le gestionnaire de rôles dispose des même fonctions que l'administrateur du module de rôles à l'exception de la gestion des contraintes de séparation des tâches, de la configuration du système de rôles et de la possibilité d'exécuter tous les rapports. De plus, si l'administrateur du module de rôles dispose d'une étendue illimitée au sein du système de rôles, l'étendue du gestionnaire de rôles est limitée à des utilisateurs, des groupes et des rôles bien spécifiques.

Attestation : les assignations de rôle déterminent l'accès des utilisateurs aux ressources au sein de votre organisation. Les assignations incorrectes risquent de compromettre les réglementations de l'entreprise et les réglementations nationales. Identity Manager vous aide à valider la justesse de vos assignations de rôle par l'intermédiaire d'un processus d'attestation. Grâce à ce processus, les utilisateurs peuvent valider leurs propres informations de profil et les gestionnaires de rôles valider les assignations de rôle et les violations de séparation des tâches.