6.6 Configuration d'Identity Applications

-

Configuration de la base de données Oracle à l'aide d'Identity Applications

-

Accès à la base de données Oracle à l'aide du nom du service Oracle

-

Configuration des paramètres Single Sign-on pour Identity Applications

-

Considérations relatives à la configuration et à l'utilisation d'Identity Applications

6.6.1 Configuration des paramètres pour Identity Applications

L'utilitaire de configuration d'Identity Applications vous permet de gérer les paramètres des pilotes de l'application utilisateur et d'Identity Applications. Le programme d'installation d'Identity Applications invoque une version de cet utilitaire et vous permet ainsi de configurer rapidement les applications. Vous pouvez également modifier la plupart de ces paramètres une fois l'installation terminée.

Le fichier pour l'exécution de l'utilitaire de configuration (configupdate.sh) se trouve par défaut dans le répertoire /opt/netiq/idm/apps/configupdate :

REMARQUE :

-

Vous devez exécuter configudate.sh uniquement à partir du répertoire configupdate. L'exécution de configupdate.sh à partir d'un emplacement personnalisé entraîne des échecs.

-

dans une grappe, les paramètres de configuration doivent être identiques pour tous les membres de la grappe.

Cette section décrit les paramètres de l'utilitaire de configuration. Les paramètres sont organisés par onglets. Si vous installez Identity Reporting, le processus ajoute des paramètres de création de rapports à l'utilitaire.

Exécution de l'utilitaire de configuration d'Identity Applications

-

Dans le fichier configupdate.sh.properties, vérifiez que les options suivantes sont configurées correctement :

edit_admin="true"

use_console="false"

REMARQUE :configurez la valeur du paramètre -use_console sur true uniquement si vous voulez exécuter l'utilitaire en mode console.

-

Enregistrez et fermez le fichier configupdate.sh.properties.

-

À l'invite de commande, entrez la commande suivante pour exécuter l'utilitaire de configuration :

./configupdate.sh

REMARQUE :vous devrez peut-être attendre quelques minutes pour que l'utilitaire démarre.

Paramètres de l'application utilisateur

Lors de la configuration d'Identity Applications, cet onglet permet de définir les valeurs utilisées par les applications pour communiquer avec le coffre-fort d'identité. Certains paramètres sont requis pour terminer la procédure d'installation.

Par défaut, l'onglet affiche les options de base. Pour afficher tous les paramètres, cliquez sur Afficher les options avancées. En outre, cet onglet comporte les groupes de paramètres suivants :

Paramètres du coffre-fort d'identité

Cette section définit les paramètres qui permettent à Identity Applications d'accéder aux identités utilisateur et aux rôles dans le coffre-fort d'identité. Certains paramètres sont requis pour terminer la procédure d'installation.

- Serveur du coffre-fort d'identité

-

Requis

Indique le nom d'hôte ou l'adresse IP de votre serveur LDAP. Par exemple : myLDAPhost.

- Port LDAP

-

Permet de spécifier le port sur lequel le coffre-fort d'identité doit être à l'écoute des requêtes LDAP en texte clair. La valeur par défaut est 389.

- Port sécurisé LDAP

-

Permet de spécifier le port sur lequel le coffre-fort d'identité doit être à l'écoute des requêtes LDAP à l'aide du protocole SSL (Secure Sockets Layer). La valeur par défaut est 636.

Si un service déjà chargé sur le serveur (avant l'installation d'eDirectory) utilise ce port par défaut, vous devez spécifier un autre port.

- Administrateur du coffre-fort d'identité

-

Requis

Indique les références de l'administrateur LDAP. Par exemple, cn=admin. Cet utilisateur doit déjà exister dans le coffre-fort d'identité.

Identity Applications utilise ce compte pour établir une connexion administrative avec le coffre-fort d'identité. Cette valeur est chiffrée en fonction de la clé principale.

- Mot de passe de l'administrateur du coffre-fort d'identité

-

Requis

Permet de spécifier le mot de passe associé l'administrateur LDAP. Ce mot de passe est chiffré en fonction de la clé principale.

- Utiliser un compte anonyme public

-

Permet de spécifier si les utilisateurs non connectés peuvent accéder au compte anonyme public LDAP.

- Connexion Admin sécurisée

-

Indique si RBPM utilise le protocole SSL pour toutes les communications associées au compte administrateur. Cette configuration permet également d'exécuter des opérations qui ne nécessitent pas SSL.

REMARQUE :cette option peut affecter les performances.

- Connexion utilisateur sécurisée

-

Indique si RBPM utilise le protocole TLS/SSL pour toutes les communications associées au compte de l'utilisateur connecté. Ce paramètre permet d'effectuer des opérations qui ne nécessitent pas TLS/SSL pour fonctionner sans le protocole.

REMARQUE :cette option peut affecter les performances.

DN du coffre-fort d'identité

Cette section définit les noms distinctifs des conteneurs et des comptes utilisateur qui permettent la communication entre Identity Applications et les autres composants Identity Manager. Certains paramètres sont requis pour terminer la procédure d'installation.

- DN du conteneur racine

-

Requis

Indique le nom distinctif LDAP du conteneur racine. Celui-ci est utilisé comme racine de recherche de définition d'entité par défaut lorsqu'aucune racine n'est indiquée dans la couche d'abstraction d'annuaire. Exemple : o=mycompany.

- DN du conteneur de l'utilisateur

-

Requis

Si vous affichez les options avancées, l'utilitaire affiche ce paramètre sous Identité de l'utilisateur du coffre-fort d'identité.

Indique le nom distinctif (DN) LDAP ou le nom LDAP complet du conteneur utilisateur. Ce paramètre présente les caractéristiques suivantes :

-

Les utilisateurs de ce conteneur (et ses sous-conteneurs) sont autorisés à se connecter à Identity Applications.

-

Si vous avez démarré l'instance Tomcat hébergeant Identity Applications, vous ne pouvez pas modifier ce paramètre à l'aide du fichier configupdate.sh.

-

Ce conteneur doit inclure l'administrateur de l'application utilisateur que vous avez spécifié lors de la configuration du pilote de l'application utilisateur. Dans le cas contraire, le compte ne peut pas exécuter les workflows.

-

- DN du conteneur du groupe

-

Requis

Si vous affichez les options avancées, l'utilitaire affiche ce paramètre sous Groupes d'utilisateurs du coffre-fort d'identité.

Indiquez le nom distinctif (DN) LDAP ou le nom LDAP complet du conteneur d'utilisateurs. Ce paramètre présente les caractéristiques suivantes :

-

Les définitions d'entité de la couche d'abstraction d'annuaire utilisent ce DN.

-

Si vous avez démarré l'instance Tomcat hébergeant Identity Applications, vous ne pouvez pas modifier ce paramètre à l'aide du fichier configupdate.sh.

-

- Pilote d'application utilisateur

-

Requis

Indique le nom distinctif du pilote de l'application utilisateur.

Par exemple, si votre pilote est UserApplicationDriver et si votre ensemble de pilotes est appelé myDriverSet, et si l'ensemble de pilotes est dans un contexte de o=myCompany, indiquez cn=UserApplicationDriver,cn=myDriverSet,o=myCompany.

- Administrateur de l'application utilisateur

-

Requis

Permet d'indiquer un compte utilisateur existant dans le coffre-fort d'identité qui dispose des droits pour effectuer des tâches administratives pour le conteneur d'utilisateurs spécifié de l'application utilisateur. Ce paramètre présente les caractéristiques suivantes :

-

Si vous avez démarré l'instance Tomcat hébergeant l'application utilisateur, vous ne pouvez pas modifier ce paramètre à l'aide du fichier configupdate.sh.

-

Pour modifier cette assignation après avoir déployé l'application utilisateur, utilisez les pages Administration > Sécurité de l'application utilisateur.

-

Ce compte utilisateur est autorisé à utiliser l'onglet Administration de l'application utilisateur pour administrer le portail.

-

Si l'administrateur de l'application utilisateur participe aux tâches d'administration du workflow exposées dans iManager, Designer ou l'application utilisateur (onglet Requêtes et approbations), vous devez accorder à cet administrateur des autorisations d'ayant droit sur les instances d'objets contenues dans le pilote de l'application utilisateur. Pour plus d'informations, reportez-vous au User Application Administration Guide (Guide d'administration de l'application utilisateur).

-

- Administrateur du provisioning

-

Permet d'indiquer un compte utilisateur existant dans le coffre-fort d'identité qui gère les fonctions de workflow de provisioning disponibles dans l'application utilisateur.

Pour modifier cette assignation après avoir déployé l'application utilisateur, utilisez la page Administration > Assignations de l'administrateur de l'application utilisateur.

- Administrateur de conformité

-

Indique un compte existant dans le coffre-fort d'identité qui exécute un rôle système pour permettre aux membres d'exécuter toutes les fonctions de l'onglet Conformité. Ce paramètre présente les caractéristiques suivantes :

-

Pour modifier cette assignation après avoir déployé Identity Applications, utilisez la page Administration > Assignations de l'administrateur de l'application utilisateur.

-

Lors d'une mise à jour de la configuration, les modifications apportées à cette valeur prennent effet uniquement si aucun administrateur de conformité valide n'est assigné. Si un administrateur de conformité valide existe, vos modifications ne sont pas enregistrées.

-

- Administrateur de rôles

-

Spécifie le rôle qui permet aux membres de créer, de supprimer ou de modifier l'ensemble des rôles, ainsi que d'accorder ou de révoquer les assignations de rôle des utilisateurs, des groupes ou des conteneurs. Il permet également à ses membres d'exécuter des rapports pour n'importe quel utilisateur. Ce paramètre présente les caractéristiques suivantes :

-

Par défaut, ce rôle est assigné à l'administrateur de l'application utilisateur.

-

Pour modifier cette assignation après avoir déployé Identity Applications, utilisez la page Administration > Assignations de l'administrateur de l'application utilisateur.

-

Lors d'une mise à jour de la configuration, les modifications apportées à cette valeur prennent effet uniquement si aucun administrateur de rôles valide n'est assigné. Si un administrateur de rôles valide existe, vos modifications ne sont pas enregistrées.

-

- Administrateur de la sécurité

-

Spécifie le rôle qui permet aux membres d'accéder à toutes les fonctionnalités du domaine Sécurité. Ce paramètre présente les caractéristiques suivantes :

-

L'administrateur de la sécurité peut effectuer toutes les opérations possibles sur tous les objets au sein du domaine Sécurité. Le domaine Sécurité permet également à l'administrateur de la sécurité de configurer des autorisations d'accès pour tous les objets dans tous les domaines de RBPM. L'administrateur de la sécurité peut configurer des équipes et assigner des administrateurs de domaine, des administrateurs délégués et d'autres administrateurs de la sécurité.

-

Pour modifier cette assignation après avoir déployé Identity Applications, utilisez la page Administration > Assignations de l'administrateur de l'application utilisateur.

-

- Administrateur de ressources

-

Spécifie le rôle qui permet aux membres d'accéder à toutes les fonctionnalités du domaine Ressource. Ce paramètre présente les caractéristiques suivantes :

-

L'administrateur de ressources peut effectuer toutes les opérations possibles pour tous les objets au sein du domaine Ressource.

-

Pour modifier cette assignation après avoir déployé Identity Applications, utilisez la page Administration > Assignations de l'administrateur de l'application utilisateur.

-

- Administrateur de la configuration RBPM

-

Spécifie le rôle qui permet aux membres d'accéder à toutes les fonctionnalités du domaine Configuration. Ce paramètre présente les caractéristiques suivantes :

-

L'administrateur de la configuration RBPM peut effectuer toutes les opérations possibles pour tous les objets au sein du domaine Configuration. L'administrateur de la configuration RBPM contrôle l'accès aux éléments de navigation dans RBPM. En outre, l'administrateur de la configuration RBPM configure le service proxy et de délégation, l'interface utilisateur de provisioning et le moteur de workflow.

-

Pour modifier cette assignation après avoir déployé Identity Applications, utilisez la page Administration > Assignations de l'administrateur de l'application utilisateur.

-

- Administrateur de la création de rapports RBPM

-

Spécifie l'administrateur de la création de rapports. Par défaut, le programme d'installation définit cette valeur sur le même utilisateur que celui renseigné dans les autres champs de sécurité.

Identité de l'utilisateur du coffre-fort d'identité

Cette section définit les valeurs qui permettent à Identity Applications de communiquer avec un conteneur d'utilisateurs dans le coffre-fort d'identité. Certains paramètres sont requis pour terminer la procédure d'installation.

L'utilitaire n'affiche ces paramètres que lorsque vous sélectionnez Aff. options avancées.

- DN du conteneur de l'utilisateur

-

Requis

Lorsque cette option n'est pas présente les options avancées, l'utilitaire affiche ce paramètre sous DN du coffre-fort d'identité.

Indique le nom distinctif (DN) LDAP ou le nom LDAP complet du conteneur utilisateur. Ce paramètre présente les caractéristiques suivantes :

-

Les utilisateurs de ce conteneur (et ses sous-conteneurs) sont autorisés à se connecter à Identity Applications.

-

Si vous avez démarré l'instance Tomcat hébergeant Identity Applications, vous ne pouvez pas modifier ce paramètre à l'aide du fichier configupdate.sh.

-

Ce conteneur doit inclure l'administrateur de l'application utilisateur que vous avez spécifié lors de la configuration du pilote de l'application utilisateur. Dans le cas contraire, le compte ne peut pas exécuter les workflows.

-

- Étendue de la recherche d'utilisateurs

-

Permet de définir la mesure dans laquelle les utilisateurs du coffre-fort d'identité peuvent effectuer des recherches dans le conteneur.

- Classe d'objets Utilisateur

-

Indique la classe d'objet de l'utilisateur LDAP. La classe est généralement inetOrgPerson.

- Attribut de connexion

-

Spécifie l'attribut LDAP qui représente le nom de connexion de l'utilisateur. Exemple : cn

- Attribut d'assignation de nom

-

Spécifie l'attribut LDAP utilisé comme identifiant lors de la consultation d'utilisateurs ou de groupes. Ce n'est pas le même que l'attribut de connexion, qui n'est utilisé que lors de la connexion. Exemple : cn

- Attribut d'adhésion de l'utilisateur

-

(Facultatif) Spécifie l'attribut LDAP qui représente l'adhésion à un groupe de l'utilisateur. N'utilisez pas d'espaces pour le nom.

Groupes d'utilisateurs du coffre-fort d'identité

Cette section définit les valeurs qui permettent à Identity Applications de communiquer avec un conteneur de groupes dans le coffre-fort d'identité. Certains paramètres sont requis pour terminer la procédure d'installation.

L'utilitaire n'affiche ces paramètres que lorsque vous sélectionnez Aff. options avancées.

- DN du conteneur du groupe

-

Requis

Lorsque cette option n'est pas présente les options avancées, l'utilitaire affiche ce paramètre sous DN du coffre-fort d'identité.

Indiquez le nom distinctif (DN) LDAP ou le nom LDAP complet du conteneur d'utilisateurs. Ce paramètre présente les caractéristiques suivantes :

-

Les définitions d'entité de la couche d'abstraction d'annuaire utilisent ce DN.

-

Si vous avez démarré l'instance Tomcat hébergeant Identity Applications, vous ne pouvez pas modifier ce paramètre à l'aide du fichier configupdate.sh.

-

- Étendue du conteneur de groupes

-

Permet de définir la mesure dans laquelle les utilisateurs du coffre-fort d'identité peuvent effectuer des recherches dans le conteneur de groupes.

- Classe de l'objet Groupe

-

Indique la classe d'objet du groupe LDAP. La classe est généralement groupofNames.

- Attribut d'adhésion à un groupe

-

(Facultatif) Spécifie l'adhésion à un groupe de l'utilisateur. N'utilisez pas d'espaces pour le nom.

- Utiliser des groupes dynamiques

-

Indique si vous souhaitez utiliser des groupes dynamiques.

Vous devez aussi spécifier une valeur pour Classe d'objet Groupe dynamique.

- Classe d'objet Groupe dynamique

-

Ne s'applique que lorsque vous sélectionnez l'option Utiliser des groupes dynamiques.

Indique la classe d'objet du groupe dynamique LDAP. La classe est généralement dynamicGroup.

Certificats du coffre-fort d'identité

Cette section définit le chemin d'accès et le mot de passe pour le keystore du JRE. Certains paramètres sont requis pour terminer la procédure d'installation.

- Chemin du fichier Keystore

-

Requis

Indique le chemin d'accès complet au fichier (cacerts) de votre keystore du JRE utilisé par Tomcat. Vous pouvez entrer manuellement le chemin d'accès ou parcourir l'arborescence jusqu'au fichier cacerts. Ce paramètre présente les caractéristiques suivantes :

-

Dans les environnements, vous devez indiquer le répertoire d'installation de RBPM. La valeur par défaut est définie sur l'emplacement correct.

-

Le programme d'installation d'Identity Applications modifie le fichier keystore. Sous Linux, l'utilisateur doit avoir l'autorisation d'écrire dans ce fichier.

-

- Mot de passe Keystore

-

Requis

Spécifie le mot de passe pour le fichier keystore. L'unité par défaut est changeit.

Configuration du serveur de messagerie

Cette section décrit les valeurs permettant de configurer des notifications par message électronique que vous pouvez utiliser pour les approbations.

- Hôte du modèle de notification

-

Spécifie le nom ou l'adresse IP de l'instance Tomcat qui héberge Identity Applications. Par exemple, myapplication serverServer.

Cette valeur remplace le jeton $HOST$ des modèles de courrier électronique. Le programme d'installation utilise ces informations pour créer une URL conduisant aux tâches de requête de provisioning et aux notifications d'approbation.

- Port du modèle de notification

-

Spécifie le numéro de port de l'instance Tomcat qui héberge Identity Applications.

Cette valeur remplace le jeton $PORT$ dans les modèles de message électronique qui sont utilisés dans des tâches de requête de provisioning et les notifications d'approbation.

- Port sécurisé du modèle de notification

-

Spécifie le numéro de port sécurisé de l'instance Tomcat qui héberge Identity Applications.

Cette valeur remplace le jeton $SECURE_PORT$ dans les modèles de courrier électronique utilisés dans les tâches de requête de provisioning et les notifications d'approbation.

- Protocole du modèle de notification

-

Indique un protocole non sécurisé inclus dans l'URL lors de l'envoi de courrier électronique à l'utilisateur. Exemple : http.

Cette valeur remplace le jeton $PROTOCOL$ dans les modèles de courrier électronique utilisés dans les tâches de requête de provisioning et les notifications d'approbation.

- Protocole sécurisé du modèle de notification

-

Indique le protocole sécurisé inclus dans l'URL lors de l'envoi de courrier électronique à l'utilisateur. Exemple : https.

Cette valeur remplace le jeton $SECURE_PROTOCOL$ dans les modèles de courrier électronique utilisés dans les tâches de requête de provisioning et les notifications d'approbation.

- Expéditeur du message SMTP de notification

-

Indique le compte de messagerie électronique utilisé par Identity Applications pour envoyer des notifications par courrier électronique.

- Nom du serveur SMTP

-

Indique l'adresse IP ou le nom DNS de l'hôte de messagerie SMTP utilisé par Identity Applications pour les messages électroniques de provisioning. N'utilisez pas localhost.

- Le serveur requiert une authentification.

-

Indique si vous souhaitez que le serveur demande une authentification.

Vous devez également spécifier des références pour le serveur de messagerie.

- Nom d'utilisateur

-

Applicable uniquement si vous activez l'option Le serveur requiert une authentification.

Permet d'indiquer le nom d'un compte de connexion au serveur de messagerie.

- Mot de passe

-

Applicable uniquement si vous activez l'option Le serveur requiert une authentification.

Permet d'indiquer le mot de passe d'un compte de connexion pour le serveur de messagerie.

- Utiliser SMTP TLS

-

Indique si vous souhaitez sécuriser le contenu des messages lors de leur transmission entre les serveurs de messagerie.

- Emplacement de l'image de notification par message électronique

-

Indique le chemin de l'image que vous souhaitez inclure dans les notifications par message électronique.

Lorsque le serveur Identity Applications et le serveur de messagerie sont tous deux configurés pour utiliser une connexion sécurisée, vérifiez que les conditions suivantes sont respectées :

-

Le certificat utilisé pour établir une connexion sécurisée entre le serveur Identity Applications et le serveur de messagerie est un certificat approuvé par une autorité de certification.

-

Utilisez https dans le chemin de l'image. Par exemple, https://localhost:8543/IDMProv/images

Si Identity Applications fonctionne sur un serveur qui utilise http pour la communication en texte brut, remplacez https par http dans le chemin de l'image. Exemple de chemin de l'image : http://localhost:8080/IDMProv/images

-

- Signer le message électronique

-

Indique si vous souhaitez ajouter une signature numérique aux messages sortants.

Si vous activez cette option, vous devez également spécifier les paramètres du fichier Keystore et de la clé de signature.

- Chemin du fichier Keystore

-

Applicable uniquement lorsque vous activez l'option Signer le message électronique.

Spécifie le chemin d'accès complet au fichier Keystore (cacerts) que vous souhaitez utiliser pour ajouter une signature numérique à un message électronique. Vous pouvez entrer manuellement le chemin d'accès ou parcourir l'arborescence jusqu'au fichier cacerts.

Par exemple : /opt/netiq/idm/apps/jre/lib/security/cacerts.

- Mot de passe Keystore

-

Applicable uniquement lorsque vous activez l'option Signer le message électronique.

Spécifie le mot de passe pour le fichier keystore. Par exemple : changeit.

- Alias de la clé de signature

-

Applicable uniquement lorsque vous activez l'option Signer le message électronique.

Spécifie l'alias de la clé de signature dans le keystore. Par exemple : idmapptest.

- Mot de passe de clé de signature

-

Applicable uniquement lorsque vous activez l'option Signer le message électronique.

Spécifie le mot de passe qui protège le fichier contenant la clé de signature. Par exemple : changeit.

Banque de clés approuvée

Cette section définit les valeurs du keystore approuvé pour Identity Applications. L'utilitaire n'affiche ces paramètres que lorsque vous sélectionnez Aff. options avancées.

- Chemin d'accès à la banque approuvée

-

Indique le chemin d'accès au keystore approuvé qui contient tous les certificats de signataires approuvés. Si ce chemin est vide, Identity Applications obtient le chemin à partir de la propriété système javax.net.ssl.trustStore. Si la propriété système ne peut pas fournir le chemin, le programme d'installation est défini par défaut sur jre/lib/security/cacerts.

- Mot de passe de la banque approuvée

-

Spécifie le mot de passe du keystore approuvé. Si ce champ est vide, Identity Applications obtient le mot de passe à partir de la propriété système javax.net.ssl.trustStorePassword. Si la propriété système ne peut pas fournir le chemin, le programme d'installation est défini par défaut sur changeit.

Ce mot de passe est chiffré en fonction de la clé principale.

- Type de zone de stockage approuvée

-

Indique si le chemin d'accès à la zone de stockage approuvée utilise un keystore Java (JKS) ou PKCS12 pour la signature numérique.

Clé et certificat de signature numérique de NetIQ Sentinel

Cette section définit les valeurs qui permettent à Identity Manager de communiquer avec Sentinel pour l'audit des événements. L'utilitaire n'affiche ces paramètres que lorsque vous sélectionnez Aff. options avancées.

- Certificat de signature numérique de Sentinel

-

Répertorie les certificats de clé publique personnalisés utilisables par le serveur OAuth pour authentifier les messages d'audit envoyés à Sentinel.

- Clé privée de signature numérique de Sentinel

-

Indique le chemin d'accès au fichier de clé privée personnalisé utilisable par le serveur OAuth pour authentifier les messages d'audit envoyés à Sentinel.

Divers

L'utilitaire n'affiche ces paramètres que lorsque vous sélectionnez Aff. options avancées.

- URI OCSP

-

Spécifie l'URI à utiliser lorsque l'installation client utilise le protocole OCSP (On-Line Certificate Status Protocol). Par exemple, http://host:port/ocspLocal.

L'URI OCSP met à jour le statut des certificats approuvés en ligne.

- Chemin de configuration d'autorisation

-

Indique le nom complet du fichier de configuration de l'autorisation.

- Index du coffre-fort d'identité

-

Pour améliorer les performances d'Identity Applications, vous pouvez créer des index de valeur pour les attributs manager, ismanager et srvprvUUID.

Vous pouvez créer des index de valeur à l'aide de l'utilitaire de configuration ou d'iManager, après avoir effectué l'installation d'Identity Applications. Ce paramètre présente les caractéristiques suivantes :

-

En l'absence d'index pour ces attributs, les utilisateurs peuvent être confrontés à des baisses de performances d'Identity Applications.

-

Vous pouvez créer ces index manuellement à l'aide d'iManager après avoir installé Identity Applications.

-

Pour des performances optimales, nous vous conseillons de créer l'index de l'aide au cours de l'installation.

-

Les index doivent être en mode en ligne pour que vous puissiez rendre Identity Applications accessible aux utilisateurs.

-

Pour créer un index, sélectionnez Créer dans le paramètre DN du serveur et spécifiez une valeur pour le DN du serveur. Cliquez sur OK, puis redémarrez le coffre-fort d'identité pour que les modifications prennent effet.

-

Pour supprimer un index, sélectionnez Supprimer dans le paramètre DN du serveur et spécifiez une valeur pour le DN du serveur. Cliquez sur OK, puis redémarrez le coffre-fort d'identité pour que les modifications prennent effet.

-

- DN du serveur

-

Ne s'applique que lorsque vous souhaitez créer ou supprimer un index du coffre-fort d'identité.

Spécifie le serveur eDirectory sur lequel vous voulez créer ou supprimer les index.

Vous ne pouvez spécifier qu'un seul serveur à la fois. Pour configurer des index sur plusieurs serveurs eDirectory, vous devez exécuter l'utilitaire de configuration RBPM plusieurs fois.

- Réinitialiser la sécurité RBPM

-

Indique si vous voulez réinitialiser la sécurité RBPM lorsque l'installation est terminée. Vous devez également redéployer Identity Applications.

- URL IDMReport

-

Indique l'URL du module de création de rapports d'Identity Manager. Par exemple, http://nom_hôte:port/IDMRPT.

- Nom du contexte des thèmes personnalisés

-

Spécifie le nom du thème personnalisé que vous souhaitez utiliser pour l'affichage d'Identity Applications dans le navigateur.

- Préfixe de l'identificateur du message de journal

-

Permet de définir la valeur à utiliser dans le modèle de présentation pour les appenders CONSOLE et FILE dans le fichier idmuserapp_logging.xml. La valeur par défaut est RBPM.

- Modifier le nom du contexte RBPM

-

Indique si vous voulez modifier le nom du contexte de RBPM.

Vous devez également spécifier les nouveaux nom et DN du pilote de rôles et de ressources.

- Nom du contexte RBPM

-

Ne s'applique que lorsque vous sélectionnez Modifier le nom du contexte RBPM.

Indique le nouveau nom du contexte pour RBPM.

- DN du pilote de rôle

-

Ne s'applique que lorsque vous sélectionnez Modifier le nom du contexte RBPM.

Indique le DN du pilote de rôles et de ressources.

Objet Conteneur

Ces paramètres ne s'appliquent qu'au cours de l'installation.

Cette section vous permet de définir les valeurs des objets Conteneur ou de créer de nouveaux objets Conteneur.

- Sélectionné

-

Indique les types d'objets Conteneur que vous souhaitez utiliser.

- Type d'objet Conteneur

-

Indique le conteneur : lieu, pays, unité organisationnelle, organisation ou domaine.

Vous pouvez également définir vos propres conteneurs dans iManager et les ajouter sous Ajouter un nouvel objet du conteneur.

- Nom d'attribut du conteneur

-

Spécifie le nom du type d'attribut associé au type d'objet Conteneur spécifié.

- Ajouter un nouvel objet du conteneur : type d'objet Conteneur

-

Indique le nom LDAP d'une classe d'objets du coffre-fort d'identité pouvant servir de conteneur.

- Ajouter un nouvel objet du conteneur : nom d'attribut du conteneur

-

Spécifie le nom du type d'attribut associé au nouveau type d'objet Conteneur.

Paramètres de création de rapports

Lors de la configuration d'Identity Applications, cet onglet permet de définir les valeurs pour la gestion d'Identity Reporting. L'utilitaire ajoute cet onglet lorsque vous installez Identity Reporting.

Par défaut, l'onglet affiche les options de base. Pour afficher tous les paramètres, cliquez sur Afficher les options avancées. En outre, cet onglet comporte les groupes de paramètres suivants :

Configuration de l'envoi par message électronique

Cette section définit les valeurs pour l'envoi de notifications.

- Nom d'hôte du serveur SMTP

-

Permet de spécifier le nom DNS ou l'adresse IP du serveur de messagerie qu'Identity Reporting doit utiliser pour envoyer des notifications. N'utilisez pas localhost.

- Port du serveur SMTP

-

Permet d'indiquer le numéro de port du serveur SMTP.

- SMTP utilise SSL

-

Permet d'indiquer si vous voulez utiliser le protocole TLS/SSL pour les communications avec le serveur de messagerie.

- Le serveur nécessite une authentification.

-

Permet d'indiquer si vous souhaitez utiliser l'authentification pour les communications avec le serveur de messagerie.

- Nom d'utilisateur SMTP

-

Permet de spécifier l'adresse de messagerie à utiliser pour l'authentification.

Vous devez spécifier une valeur. Si le serveur ne nécessite pas d'authentification, vous pouvez spécifier une adresse non valide.

- Mot de passe de l'utilisateur SMTP

-

Ne s'applique que lorsque vous indiquez que le serveur nécessite l'authentification.

Permet d'indiquer le mot de passe du compte utilisateur SMTP.

- Adresse électronique par défaut

-

Permet de spécifier l'adresse électronique à partir de laquelle Identity Reporting envoie les notifications par message électronique.

Valeurs de conservation du rapport

Cette section définit les valeurs associées au stockage des rapports finalisés.

- Unité du rapport, Durée de vie du rapport

-

Permet d'indiquer pendant combien de temps Identity Reporting conserve les rapports avant de les supprimer. Par exemple, pour spécifier six mois, entrez 6 dans le champ Durée de vie du rapport, puis sélectionnez Mois dans le champ Unité du rapport.

- Emplacement des rapports

-

Permet d'indiquer où vous voulez stocker les définitions de rapport. Par exemple, /opt/netiq/IdentityReporting.

Modifier le paramètre local

Cette section définit les valeurs pour la langue que doit utiliser Identity Reporting. Identity Reporting utilise ce paramètre local dans les recherches. Pour plus d'informations, reportez-vous au Guide de l'administrateur de NetIQ Identity Reporting.

Configuration du rôle

Cette section définit les valeurs des sources d'authentification utilisées par Identity Reporting pour générer des rapports.

- Ajouter une source d'authentification

-

Permet d'indiquer le type de source d'authentification que vous voulez ajouter pour créer des rapports. Ces sources d'authentification peuvent être les suivantes :

-

Par défaut

-

Annuaire LDAP

-

Fichier

-

Proxy sortant

S'applique uniquement lorsque vous utilisez Identity Manager 4.8.1 ou une version ultérieure.

Cette section définit les valeurs à utiliser pour le serveur proxy inverse employé par Identity Reporting pour télécharger des rapports.

- Utiliser le proxy

-

Spécifie l'option pour utiliser le serveur proxy inverse pour la création de rapports.

-

Nom d'hôte ou adresse IP

-

Port

-

Utiliser TLS

S'applique uniquement lorsque vous souhaitez utiliser TCP comme protocole réseau.

-

Paramètres d'authentification

Lors de la configuration d'Identity Applications, cet onglet permet de définir les valeurs que Tomcat utilise pour diriger les utilisateurs vers les pages de gestion des mots de passe et d'Identity Applications.

Par défaut, l'onglet affiche les options de base. Pour afficher tous les paramètres, cliquez sur Afficher les options avancées. En outre, cet onglet comporte les groupes de paramètres suivants :

Serveur d'authentification

Cette section définit les paramètres pour permettre à Identity Applications de se connecter au serveur d'authentification.

- Identificateur de l'hôte du serveur OAuth

-

Requis

Permet d'indiquer l'URL relative du serveur d'authentification qui émet les jetons pour OSP. Par exemple, 192.168.0.1.

- Port TCP du serveur OAuth

-

Permet de spécifier le port du serveur d'authentification.

- Access Manager est le fournisseur OAuth

-

La conversion d'OSP en NAM pour OAuth n'est pas prise en charge sous l'onglet Authentification de l'utilitaire de mise à jour de la configuration. Pour masquer cette option, attribuez à no_nam_oauth la valeur true (vrai) dans le fichier configupdate.sh.properties.

- Le serveur OAuth utilise TLS/SSL.

-

Indique si le serveur d'authentification utilise le protocole TLS/SSL pour la communication.

- Fichier Truststore TLS/SSL facultatif

-

S'applique uniquement si vous sélectionnez Le serveur OAuth utilise TLS/SSL. et que l'utilitaire affiche les options avancées.

- Mot de passe Truststore TLS/SSL facultatif

-

S'applique uniquement si vous sélectionnez Le serveur OAuth utilise TLS/SSL. et que l'utilitaire affiche les options avancées.

Spécifie le mot de passe utilisé pour charger le fichier keystore pour le serveur d'authentification TLS/SSL.

REMARQUE :si vous ne spécifiez pas le chemin et le mot de passe du fichier Keystore et si le certificat approuvé pour le serveur d'authentification n'est pas dans le Truststore JRE (cacerts), Identity Applications ne parvient pas à se connecter au service d'authentification qui utilise le protocole TLS/SSL.

Configuration de l'authentification

Cette section définit les paramètres pour le serveur d'authentification.

- DN LDAP du conteneur des administrateurs

-

Requis

Spécifie le nom distinctif du conteneur du coffre-fort d'identité qui contient des objets Administrateur à authentifier par OSP. Par exemple, ou=sa,o=data.

- Attribut d'assignation de nom de résolution en double

-

Spécifie le nom de l'attribut LDAP utilisé pour différencier plusieurs objets Utilisateur eDirectory avec la même valeur cn. La valeur par défaut est mail.

- Restreindre les sources d'authentification aux contextes

-

Indique si des recherches dans les conteneurs d'utilisateurs et d'administrateurs du coffre-fort d'identité sont limitées aux objets Utilisateur de ces conteneurs ou si ces recherches doivent également inclure les sous-conteneurs.

- Timeout de la session (minutes)

-

Indique le nombre de minutes d'inactivité dans une session avant que le serveur ne déclenche l'expiration de la session de l'utilisateur. La valeur par défaut est de 20 minutes.

- Durée de vie du jeton d'accès (en secondes)

-

Spécifie le nombre de secondes de validité d'un jeton d'accès OSP. La valeur par défaut est de 60 secondes.

- Durée de vie du jeton de rafraîchissement (en heures)

-

Spécifie le nombre de secondes de validité d'un jeton de rafraîchissement OSP. Le jeton de rafraîchissement est utilisé en interne par OSP. La valeur par défaut est 48 heures.

Méthode d'authentification

Cette section définit les valeurs qui permettent à OSP d'authentifier les utilisateurs qui se connectent aux composants Identity Manager basés sur des navigateurs.

- Méthode

-

Indique le type d'authentification que vous souhaitez qu'Identity Manager emploie lorsqu'un utilisateur se connecte.

-

Nom et mot de passe : OSP vérifie l'authentification avec le coffre-fort d'identité.

-

Kerberos : OSP accepte l'authentification de la part d'un serveur de ticket Kerberos et du coffre-fort d'identité.

-

SAML 2.0 : OSP accepte l'authentification de la part d'un fournisseur d'identité SAML et du coffre-fort d'identité.

-

- Enable reCAPTCHA (Activer reCAPTCHA)

-

S'applique uniquement lorsque vous spécifiez Nom et mot de passe.

Spécifie si vous souhaitez activer reCAPTCHA sur la page de connexion.

reCAPTCHA fournit un niveau de sécurité supplémentaire en demandant aux utilisateurs de confirmer qu'ils ne sont pas un robot. Il affiche les images que les utilisateurs doivent sélectionner en fonction d'un critère de correspondance. Si une réponse réussit, Access Manager authentifie les informations d'authentification de l'utilisateur. Si une réponse échoue, Access Manager n'authentifie pas les informations d'identification de l'utilisateur et le redirige vers la page de connexion.

- Activer l'authentification à deux facteurs

-

S'applique uniquement lorsque vous spécifiez Nom et mot de passe.

Spécifie si vous souhaitez activer l'authentification à deux facteurs.

Cela nécessite de configurer certains éléments sous l'onglet Deuxième facteur. Pour plus d'informations, reportez-vous à la section Paramètres du deuxième facteur.

- Nom d'attribut de mappage

-

Ne s'applique que lorsque vous indiquez Kerberos ou SAML.

Spécifie le nom de l'attribut qui opère le mappage au serveur du ticket Kerberos ou aux représentations SAML auprès du fournisseur d'identité.

- Enable fallback reCAPTCHA (Activer le recaptCHA de secours)

-

S'applique uniquement lorsque vous spécifiez Kerberos.

Spécifie si vous souhaitez activer reCAPTCHA avec le nom d'utilisateur et le mot de passe de secours lorsque Kerberos ne peut pas être utilisé.

- Number of attempts before required (Nombre de tentatives avant activation)

-

S'applique uniquement lorsque vous sélectionnez la case à cocher Enable fallback reCAPTCHA (Activer le reCAPTCHA de secours).

Spécifie le nombre de tentatives de connexion infructueuses avant que reCAPTCHA ne soit activé. Si vous définissez la valeur sur zéro, cela signifie que reCAPTCHA est toujours requis.

- Site Key (Clé du site)

-

S'applique uniquement lorsque vous sélectionnez la case à cocher Enable fallback reCAPTCHA (Activer le reCAPTCHA de secours).

Spécifie la valeur de la clé du site reCAPTCHA obtenue à partir du site Web de Google reCAPTCHA.

- Clé privée

-

S'applique uniquement lorsque vous sélectionnez la case à cocher Enable fallback reCAPTCHA (Activer le reCAPTCHA de secours).

Spécifie la valeur de la clé privée reCAPTCHA obtenue à partir du site Web de Google reCAPTCHA.

- Activer l'authentification de secours à deux facteurs

-

S'applique uniquement lorsque vous spécifiez Kerberos.

Indique si vous souhaitez activer l'authentification à deux facteurs avec le nom d'utilisateur et le mot de passe de secours lorsque Kerberos ne peut pas être utilisé.

Cela nécessite de configurer certains éléments sous l'onglet Deuxième facteur. Pour plus d'informations, reportez-vous à la section Paramètres du deuxième facteur.

- Utiliser la page de renvoi de déconnexion

-

S'applique uniquement lorsque vous spécifiez Kerberos.

Indique si vous voulez activer une page de renvoi plutôt que de rediriger vers la page de connexion après une déconnexion réussie.

- Page de renvoi

-

Ne s'applique que lorsque vous indiquez SAML.

-

Aucun : indique que la page de destination ne sera pas utilisée. Sélectionnez cette option si l'URL IDP est spécifiée.

-

Interne : indique que la page de renvoi OSP interne sera utilisée.

-

Externe : indique que vous serez redirigé vers une page de renvoi OSP externe.

-

- URL

-

S'applique uniquement lorsque vous sélectionnez Externe dans le champ Page de renvoi.

Spécifie l'URL de la page de renvoi externe.

- Metadata source (Source de métadonnées)

-

Ne s'applique que lorsque vous indiquez SAML.

Spécifie la source des métadonnées IDP. Vous pouvez charger les métadonnées à partir d'une URL ou copier des métadonnées obtenues précédemment.

- URL des métadonnées

-

S'applique uniquement lorsque vous spécifiez URL dans le champ URL des métadonnées.

Spécifie si vous souhaitez charger les métadonnées à partir de l'URL et les enregistrer dans la configuration avant de quitter l'application.

- Load on save (Charger à l'enregistrement)

-

S'applique uniquement lorsque vous spécifiez URL dans le champ URL des métadonnées.

Indique l'URL utilisée par OSP pour rediriger la requête d'authentification vers SAML.

- IDP Metadata (Métadonnées IDP)

-

S'applique uniquement lorsque vous spécifiez Copy/Paste (Copier/Coller) dans le champ URL des métadonnées.

Spécifie les données que vous souhaitez coller, qui sont obtenues à partir de l'IDP SAML.

- Configurer Access Manager à la sortie

-

S'applique uniquement lorsque vous spécifiez Copy/Paste (Copier/Coller) dans le champ URL des métadonnées.

Spécifie si vous souhaitez configurer automatiquement une définition de fournisseur de services SAML dans Access Manager.

Gestion des mots de passe

Cette section définit les valeurs qui permettent aux utilisateurs de modifier leur mot de passe en tant qu'opération en self-service

- Fournisseur de gestion des mots de passe

-

Spécifie le type de système de gestion des mots de passe que vous voulez utiliser.

Application utilisateur (héritée) : permet d'utiliser le programme de gestion des mots de passe employé habituellement par Identity Manager. Cette option vous permet d'utiliser un programme de gestion des mots de passe externe.

- Mot de passe oublié

-

Ce paramètre s'applique uniquement lorsque vous souhaitez utiliser SSPR.

Permet d'indiquer si vous souhaitez que les utilisateurs récupèrent un mot de passe oublié sans qu'il soit nécessaire de contacter le centre d'assistance.

Vous devez également configurer les stratégies de réponse de vérification d'identité pour la fonction Mot de passe oublié. Pour plus d'informations, reportez-vous au manuel NetIQ Self Service Password Reset Administration Guide (Guide d'administration de NetIQ SSPR).

- Mot de passe oublié

-

Cette liste ne s'applique que lorsque vous sélectionnez Application utilisateur (héritée).

Permet d'indiquer si vous voulez utiliser le système de gestion des mots de passe intégré à l'application utilisateur ou un système externe.

-

Interne : permet d'utiliser la fonction de gestion des mots de passe interne par défaut, /jsps/pwdmgt/ForgotPassword.jsp (sans le protocole http(s) au début). Cela redirige l'utilisateur vers la fonction Mot de passe oublié intégrée à l'application utilisateur, plutôt que vers un WAR externe.

-

Externe : permet d'utiliser un fichier WAR de mot de passe oublié externe pour rappeler l'application utilisateur par le biais d'un service Web. Vous devez également définir les paramètres pour le système externe.

-

- Lien Mot de passe oublié

-

Ne s'applique que si vous souhaitez utiliser un système de gestion des mots de passe externe.

Permet d'indiquer l'URL pointant vers la page de la fonction Mot de passe oublié. Indiquez un fichier ForgotPassword.jsp dans un fichier WAR de gestion des mots de passe externe ou interne.

- Lien Retour mot de passe oublié

-

Ne s'applique que si vous souhaitez utiliser un système de gestion des mots de passe externe.

Permet de définir le paramètre Lien Retour mot de passe oublié sur lequel l'utilisateur peut cliquer après une opération de type Mot de passe oublié.

- URL du service Web de mot de passe oublié

-

Ne s'applique que si vous souhaitez utiliser un système de gestion des mots de passe externe.

Représente l'URL que le fichier WAR externe de mot de passe oublié utilise pour revenir à l'application utilisateur en vue d'exécuter les fonctions de base de mot de passe oublié. utilisez le format suivant :

https://<idmhost>:<sslport>/<idm>/ pwdmgt/service

Clé et certificat de signature numérique de Sentinel

Cette section définit les valeurs qui permettent à Identity Manager de communiquer avec Sentinel pour l'audit des événements.

- Certificat de signature numérique de Sentinel

-

Permet de spécifier un certificat de clé publique que vous souhaitez que le serveur OSP utilise pour authentifier les messages d'audit envoyés au système d'audit.

Pour plus d'informations sur la configuration des certificats pour Novell Audit, reportez-vous à la section Managing Certificates (Gestion des certificats) du manuel Novell Audit Administration Guide (Guide d'administration de Novell Audit).

- Clé privée de signature numérique de Sentinel

-

Indique le chemin d'accès au fichier de clé privée personnalisé utilisable par le serveur OSP pour authentifier les messages d'audit envoyés au système d'audit.

Paramètres des clients SSO

Lors de la configuration d'Identity Applications, cet onglet permet de définir les valeurs pour la gestion d'un accès Single Sign-On aux applications.

Par défaut, l'onglet affiche les options de base. Pour afficher tous les paramètres, cliquez sur Afficher les options avancées. En outre, cet onglet comporte les groupes de paramètres suivants :

Tableau de bord IDM

Cette section décrit les valeurs d'URL dont les utilisateurs ont besoin pour accéder au tableau de bord Identity Manager, lequel constitue le principal emplacement de connexion pour Identity Applications.

- ID du client OAuth

-

Requis

Spécifie le nom servant à identifier le client SSO pour le tableau de bord auprès du serveur d'authentification. La valeur par défaut est idmdash.

- Secret du client OAuth

-

Requis

Spécifie le mot de passe du client SSO pour le tableau de bord.

- URL de redirection OAuth OSP

-

Requis

Indique l'URL absolue vers laquelle le serveur d'authentification redirige un client de navigateur une fois l'authentification terminée.

Utilisez le format suivant : protocol//serveur:port/chemin. Par exemple : https://192.168.0.1:8543/idmdash/oauth.html.

Administrateur IDM

Cette section définit les valeurs pour l'URL dont les utilisateurs ont besoin pour accéder à la page de l'administrateur d'Identity Manager.

- ID du client OAuth

-

Requis

Permet d'indiquer le nom servant à identifier le client Single Sign-on pour l'administrateur Identity Manager auprès du serveur d'authentification. La valeur par défaut est idmadmin.

- Secret du client OAuth

-

Requis

Permet d'indiquer le mot de passe du client Single Sign-on pour l'administrateur Identity Manager.

- URL de redirection OAuth OSP

-

Requis

Indique l'URL absolue vers laquelle le serveur d'authentification redirige un client de navigateur une fois l'authentification terminée.

Utilisez le format suivant : protocol//serveur:port/chemin. Par exemple : https://192.168.0.1:8543/idmadmin/oauth.html.

RBPM

Cette section définit les valeurs pour l'URL dont les utilisateurs ont besoin pour accéder à l'application utilisateur.

- ID du client OAuth

-

Requis

Permet d'indiquer le nom servant à identifier le client SSO pour l'application utilisateur auprès du serveur d'authentification. La valeur par défaut est rbpm.

- Secret du client OAuth

-

Requis

Permet d'indiquer le mot de passe du client SSO pour l'application utilisateur.

- Lien URL vers la page de renvoi

-

Requis

Spécifie l'URL relative permettant d'accéder au tableau de bord à partir de l'application utilisateur. La valeur par défaut est /landing.

- URL de redirection OAuth OSP

-

Requis

Indique l'URL absolue vers laquelle le serveur d'authentification redirige un client de navigateur une fois l'authentification terminée.

Utilisez le format suivant : protocol//serveur:port/chemin. Par exemple : https://192.168.0.1:8543/IDMProv/oauth.

- Configuration de RBPM à eDirectory SAML

-

Requis

Indique le RBPM pour les paramètres SAML du coffre-fort d'identité requis pour l'authentification SSO.

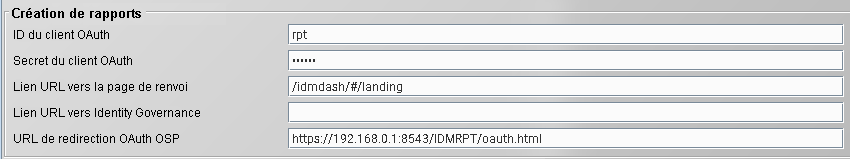

Création de rapports

Cette section définit les valeurs pour l'URL dont les utilisateurs ont besoin pour accéder à Identity Reporting. L'utilitaire n'affiche ces valeurs que si vous ajoutez Identity Reporting à votre solution Identity Manager.

- ID du client OAuth

-

Requis

Permet d'indiquer le nom servant à identifier le client SSO pour Identity Reporting auprès du serveur d'authentification. La valeur par défaut est rpt.

- Secret du client OAuth

-

Requis

Spécifie le mot de passe du client Single Sign-On pour Identity Reporting.

- Lien URL vers la page de renvoi

-

Requis

Spécifie l'URL relative permettant d'accéder au tableau de bord à partir d'Identity Reporting. La valeur par défaut est /idmdash/#/landing.

Si vous avez installé Identity Reporting et Identity Applications sur des serveurs distincts, indiquez une URL absolue. Utilisez le format suivant : protocol//serveur:port/chemin. Par exemple : https://192.168.0.1:8543/IDMRPT/oauth.

- URL de redirection OAuth OSP

-

Requis

Indique l'URL absolue vers laquelle le serveur d'authentification redirige un client de navigateur une fois l'authentification terminée.

Utilisez le format suivant : protocol//serveur:port/chemin. Par exemple : https://192.168.0.1:8543/IDMRPT/oauth.

Service de collecte de données d'IDM

Cette section définit les valeurs pour l'URL dont les utilisateurs ont besoin pour accéder au service de collecte de données d'Identity Manager.

- ID du client OAuth

-

Requis

Permet d'indiquer le nom que vous souhaitez utiliser pour identifier le client Single Sign-on pour le service de collecte de données d'Identity Manager auprès du serveur d'authentification. La valeur par défaut est idmdcs.

- Secret du client OAuth

-

Requis

Permet d'indiquer le mot de passe du client Single Sign-on pour le service de collecte de données d'Identity Manager.

- URL de redirection OAuth OSP

-

Requis

Indique l'URL absolue vers laquelle le serveur d'authentification redirige un client de navigateur une fois l'authentification terminée.

Utilisez le format suivant : protocol//serveur:port/chemin. Par exemple : https://192.168.0.1:8543/idmdcs/oauth.html.

Pilote DCS

Cette section définit les valeurs pour la gestion du pilote de services de collecte de données.

- ID du client OAuth

-

Permet d'indiquer le nom servant à identifier le client SSO pour le pilote du service de collecte de données auprès du serveur d'authentification. La valeur par défaut de ce paramètre est dcsdrv.

- Secret du client OAuth

-

Permet d'indiquer le mot de passe du client SSO pour le pilote du service de collecte de données.

Self Service Password Reset

Cette section définit les valeurs pour l'URL dont les utilisateurs ont besoin pour accéder à SSPR.

- ID du client OAuth

-

Requis

Permet d'indiquer le nom servant à identifier le client SSO pour SSPR auprès du serveur d'authentification. La valeur par défaut est sspr.

- Secret du client OAuth

-

Requis

Spécifie le mot de passe du client SSO pour SSPR.

- URL de redirection OAuth OSP

-

Requis

Indique l'URL absolue vers laquelle le serveur d'authentification redirige un client de navigateur une fois l'authentification terminée.

Utilisez le format suivant : protocol//serveur:port/chemin. Par exemple : https://192.168.0.1:8543/sspr/public/oauth.html.

Paramètres du deuxième facteur

Assurez-vous d'avoir créé les méthodes, la chaîne et les événements dans Advanced Authentication avant de poursuivre. Vous devez configurer OSP pour qu'il accepte les authentifications à partir d'Advanced Authentication.

Par défaut, l'onglet affiche les options de base. Pour afficher tous les paramètres, cliquez sur Afficher les options avancées. En outre, cet onglet comporte les groupes de paramètres suivants :

Administrateur AAF

Cette section définit les paramètres de l'administrateur Advanced Authentication :

- Nom de l'administrateur (Dépôt\nom)

-

Requis

Spécifie le nom (avec précision du dépôt) du compte de l'administrateur Advanced Authentication qu'OSP utilise pour interagir avec Advanced Authentication. En règle générale, le compte se trouve dans le dépôt LOCAL.

Le compte par défaut de l'administrateur Advanced Authentication est nommé admin. Si vous avez utilisé ce compte, la valeur Nom de l'administrateur est la suivante :

LOCAL\admin (nom du dépôt + \ + nom de l'utilisateur)

- Mot de passe de l'administrateur

-

Requis

Spécifie le mot de passe de l'administrateur Advanced Authentication que vous avez spécifié ci-dessus.

Espace de stockage utilisateur AAF

Cette section définit les paramètres du dépôt (espace de stockage) utilisateur Advanced Authentication :

- Nom de l'espace de stockage utilisateur

-

Requis

Spécifie le nom du dépôt que vous avez créé dans Advanced Authentication. Ce dépôt correspond au coffre-fort d'identité d'Identity Manager.

Serveurs AAF

Cette section définit les paramètres des serveurs Advanced Authentication :

- Autoriser le certificat TLS de test

-

Requis

Spécifie si vous souhaitez ignorer un certificat de test non valide soumis par le serveur AAF. Cela ne s'applique qu'à la configuration et aux tests initiaux.

Cliquez sur Ajouter, puis spécifiez le nom DNS ou l'adresse IP du serveur Advanced Authentication. Si vous utilisez un port différent de 443, spécifiez également ce port.

(Conditionnel) Si vous avez mis en grappe le serveur Advanced Authentication, cliquez à nouveau sur Ajouter et spécifiez chaque nom DNS ou adresse IP de chaque serveur de la grappe.

- Afficher les paramètres de réglage

-

Requis

Spécifie si vous souhaitez activer les paramètres de réglage.

Nettoyage de la session de connexion (minutes) : s'applique uniquement si vous avez coché la case Afficher les paramètres de réglage.

Spécifie le délai après lequel les sessions de connexion AAF actives sont prises en compte pour les questions de timeout et de nettoyage.

Intervalle de pulsation (millisecondes) : s'applique uniquement si vous avez coché la case Afficher les paramètres de réglage.

Spécifie le délai après lequel la demande de pulsation est envoyée à un serveur AAF pour vérifier la disponibilité.

Noeud d'extrémité AAF

Cette section définit les paramètres des noeuds d'extrémité Advanced Authentication :

- Créer un nouveau noeud d'extrémité

-

Requis

Spécifie si vous souhaitez créer un noeud d'extrémité pour l'authentification à deux facteurs.

Identificateur : s'applique uniquement si vous n'avez pas coché la case Créer un nouveau noeud d'extrémité.

Spécifie l'identificateur de noeud d'extrémité tel qu'il est configuré dans l'administration AAF.

Secret : s'applique uniquement si vous n'avez pas coché la case Créer un nouveau noeud d'extrémité.

Spécifie le secret du noeud d'extrémité tel qu'il est configuré dans l'administration AAF.

Nom : s'applique uniquement si vous avez coché la case Créer un nouveau noeud d'extrémité.

Spécifie le nom du nouveau noeud d'extrémité pour identifier ce dernier sur les pages d'administration AAF.

Description : s'applique uniquement si vous avez coché la case Créer un nouveau noeud d'extrémité.

Spécifie la description du nouveau noeud d'extrémité que vous avez indiqué ci-dessus.

Conditions du deuxième facteur

Cette section définit les paramètres pour les conditions du deuxième facteur.

- Tous les utilisateurs, tout le temps

-

Requis

Spécifie si vous souhaitez que tous les utilisateurs doivent fournir un deuxième facteur d'authentification à tout moment.

Condition de connexion de l'utilisateur : s'applique uniquement si vous n'avez pas coché la case Tous les utilisateurs, tout le temps.

Spécifie que vous pouvez définir certaines expressions et conditions pour qu'Identity Manager utilise l'authentification avec un deuxième facteur.

Méthodes d'authentification avec un deuxième facteur

Cette section définit les paramètres des méthodes Advanced Authentication.

Spécifie si vous souhaitez activer l'authentification avec un deuxième facteur pour différentes méthodes.

Pour désactiver l'authentification avec un deuxième facteur pour une méthode, décochez la case en regard du nom de la méthode.

Identity Manager utilise la priorité relative des méthodes avec un deuxième facteur si un utilisateur est enregistré dans plusieurs méthodes.

Paramètres de l'audit CEF

Cette section définit les valeurs pour gérer les paramètres d'audit CEF pour le client Single Sign-on.

- Envoyer des événements d'audit

-

Indique si vous souhaitez utiliser CEF pour auditer les événements.

- Hôte de destination

-

Spécifie le nom DNS ou l'adresse IP du serveur d'audit.

- Port de destination

-

Indique le port du serveur d'audit.

- Protocole réseau

-

Indique le protocole réseau utilisé par le serveur d'audit pour recevoir les événements CEF.

- Utiliser TLS

-

S'applique uniquement lorsque vous souhaitez utiliser TCP comme protocole réseau.

Indique si le serveur d'audit est configuré pour utiliser TLS avec TCP. Sélectionnez Utiliser TLS > Aff. options avancées et indiquez le nom du fichier Keystore Identity Manager ainsi que le mot de passe Keystore Identity Manager.

- Répertoire de stockage intermédiaire des événements

-

Indique l'emplacement du répertoire du cache, avant que les événements CEF soient envoyés au serveur d'audit. Si vous optez pour un répertoire de stockage intermédiaire des événements de votre choix, vous devez d'abord vous assurer que les autorisations et la propriété ont été modifiées et sont maintenant définies sur novlua pour ce répertoire. Pour modifier l'autorisation du répertoire, exécutez les commandes suivantes :

chown novlua:novlua <chemin_répertoire>

chmod 755 <chemin_répertoire>

où <chemin_répertoire> est le chemin d'accès au répertoire de stockage intermédiaire des événements.

Pour obtenir une documentation complète sur la configuration de l'audit CEF, reportez-vous à la section Configuring Identity Applications (Configuration d'Identity Applications) du manuel NetIQ Identity Manager - Configuring Auditing in Identity Manager (NetIQ Identity Manager - Configuration de l'audit dans Identity Manager).

6.6.2 Spécification de l'emplacement de l'index des autorisations

Lorsque vous installez Identity Applications, le processus crée un index des autorisations pour Tomcat. Si vous ne spécifiez pas d'emplacement pour l'index, le programme d'installation crée un dossier dans un répertoire temporaire. Par exemple : /opt/netiq/idm/apps/tomcat/temp/permindex sous Tomcat.

Dans un environnement de test, l'emplacement n'est généralement pas important. Toutefois, dans un environnement de production ou de stockage, vous ne souhaitez peut-être pas placer l'index dans un répertoire temporaire.

Pour spécifier un emplacement pour l'index :

-

Arrêtez Tomcat.

-

Dans un éditeur de texte, ouvrez le fichier ism-configuration.properties.

-

À la fin du fichier, ajoutez le texte suivant :

com.netiq.idm.cis.indexdir = path/permindexExemple :

com.netiq.idm.cis.indexdir = /opt/netiq/idm/apps/tomcat/temp/permindex -

Enregistrez et fermez le fichier.

-

Supprimez le dossier permindex existant dans le répertoire temporaire.

-

Démarrez Tomcat.

Pour activer l'index des autorisations pour la mise en grappe, reportez-vous au Section 18.0, Exemple de solution de déploiement en grappe d'Identity Applications sur un serveur d'applications Tomcat.

6.6.3 Déploiement des API REST pour Identity Applications

Les composants Identity Applications intègrent plusieurs API REST qui activent différentes fonctionnalités dans Identity Applications. Les services REST utilisent le protocole OAUTH2 pour fournir une authentification. Vous pouvez appeler ces API à l'aide d'un navigateur ou d'une commande curl dans des scripts pour automatiser les tâches administratives. Les API REST et la documentation correspondante sont disponibles dans le fichier idmappsdoc.war. Le fichier WAR est automatiquement déployé lors de l'installation d'Identity Applications. Pour plus d'informations, consultez la documentation des API REST.

Pour accéder à la documentation des API REST sur le serveur qui héberge Identity Applications, spécifiez https://<nom du serveur Identity Applications>:<Port>/idmappsdoc dans la barre d'adresse de votre navigateur. Par exemple : https://192.168.0.1:8543/idmappsdoc.

REMARQUE :pour exporter les tables de base de données de workflow, ajoutez l'entrée ci-dessous dans le fichier ism-configuration.properties :

com.microfocus.workflow.migration.tables = <liste-tables-exportation-séparées-par-virgule>

Par exemple :

com.microfocus.workflow.migration.tables = afmodel,afform, afprocess,afdocument,afactivity,afactivitytimertasks,afbranch,afcomment,afprovisioningstatus,afquorum,afworktask,configuration,email_approval_token,localization,processed_eba_mails

6.6.4 Configuration de la base de données Oracle à l'aide d'Identity Applications

Procédez comme suit pour configurer la base de données Oracle :

-

Téléchargez et installez la dernière version de la base de données Oracle.

L'ID système (SID) par défaut de la base de données est orcl

-

Créez l'instance de la bases de données :

-

À partir de la ligne de commande, exécutez la commande suivante pour lancer l'assistant de configuration de la base de données.

dbca

-

Dans le champ Global Database Name (Nom de la base de données globale), indiquez le nom de la base de données. Par exemple, idappsdb.

-

-

Créez l'utilisateur de la bases de données :

-

Connectez-vous à l'outil de développement Oracle SQL.

-

Exécutez les commandes suivantes :

CREATE USER idmadmin IDENTIFIED BY <mot_de_passe>;

GRANT CONNECT, RESOURCE to idmadmin;

ALTER USER idmadmin quota 100M on USERS;

où,

idmadmin représente le compte utilisateur et

mot_de_passe représente le mot de passe de l'utilisateur.

-

-

Répétez les étapes 2 et 3 pour configurer la base de données du moteur de workflow.

REMARQUE :lorsque vous configurez Identity Applications avec la base de données Oracle, veillez à utiliser les mêmes détails que ceux spécifiés dans la section ci-dessus.

6.6.5 Accès à la base de données Oracle à l'aide du nom du service Oracle

Vous pouvez vous connecter à la base de données Oracle à l'aide de l'ID système (SID) Oracle et du nom du service Oracle. Si vous souhaitez accéder à la base de données à l'aide d'un nom de service, effectuez l'installation d'Identity Applications sur une instance de base de données unique en vous connectant via le SID. Une fois l'installation terminée, effectuez les opérations suivantes :

-

Créez un nom de service dans la base de données Oracle en exécutant la commande suivante :

alter system set service_names='SERVICE1' scope=both sid='*';

où SERVICE 1 est le nom du service Oracle.

REMARQUE :vous pouvez spécifier le nom du service en majuscules ou en minuscules. La recherche ne respecte la casse.

-

Définissez le nom du service dans le fichier server.xml de Tomcat en modifiant les détails de la source de données Oracle dans le fichier :

url="jdbc:oracle:thin:@IP:PORT/service1"

-

Relancez Tomcat.

-

Vérifiez que le nom du service est inclus dans le fichier journal catalina.out.

-

Vérifiez qu'Identity Applications est correctement connecté à la base de données.

6.6.6 Création manuelle du schéma de base de données

Lorsque vous installez Identity Applications, vous pouvez repousser la connexion à la base de données ou créer des tables dans la base de données. Si vous ne disposez pas d'autorisations pour la base de données, vous pouvez être amené à sélectionner cette option. Le programme d'installation crée un fichier SQL que vous pouvez utiliser pour créer le schéma de base de données. Une fois l'installation terminée, vous avez également la possibilité de recréer les tables de la base de données sans toutefois devoir réinstaller. Pour ce faire, supprimez la base de données d'Identity Applications et créez-en une nouvelle portant le même nom.

Utilisation du fichier SQL pour générer le schéma de base de données

Cette section présume que le programme d'installation a créé un fichier SQL que vous pouvez exécuter pour créer le schéma de base de données. Si vous ne disposez pas du fichier SQL, reportez-vous à la section Création manuelle du fichier SQL pour générer le schéma de base de données.

REMARQUE :n'utilisez pas SQL*Plus pour exécuter le fichier SQL. La longueur des lignes du fichier dépasse 4 000 caractères.

-

Arrêtez le serveur d'applications.

-

Connectez-vous au serveur de base de données.

-

Supprimez la base de données utilisée par Identity Applications.

-

Créez une nouvelle base de données portant le même nom que celle supprimée à l'Étape 3.

-

Accédez au script SQL créé par la procédure d'installation, situé par défaut dans le répertoire/chemin_installation/userapp/sql.

-

(Conditionnel) Pour une base de données Oracle, insérez une barre oblique (/) après la définition de la fonction CONCAT_BLOB. Exemple :

-- Changeset icfg-data-load.xml::700::IDMRBPM CREATE OR REPLACE FUNCTION CONCAT_BLOB(A IN BLOB, B IN BLOB) RETURN BLOB AS C BLOB; BEGIN DBMS_LOB.CREATETEMPORARY(C, TRUE); DBMS_LOB.APPEND(C, A); DBMS_LOB.APPEND(C, B); RETURN c; END; / -

Faites en sorte que l'administrateur de la base de données exécute le script SQL pour créer et configurer la base de données de l'application utilisateur.

-

Relancez Tomcat.

Création manuelle du fichier SQL pour générer le schéma de base de données

Vous pouvez recréer les tables de base de données après l'installation, sans qu'il soit nécessaire de réinstaller et sans avoir le fichier SQL. Cette section vous aide à créer le schéma de base de données dans le cas où vous n'avez pas le fichier SQL.

-

Arrêtez Tomcat.

-

Connectez-vous au serveur qui héberge votre base de données d'Identity Applications.

-

Supprimez la base de données existante.

-

Créez une nouvelle base de données portant le même nom que celle que vous avez supprimée à l'Étape 3.

-

Dans un éditeur de texte, ouvrez le fichier NetIQ-Custom-Install.log. Il est situé par défaut à la racine du répertoire d'installation d'Identity Applications. Exemple :

/opt/netiq/idm/apps/UserApplication

-

Recherchez et copiez la commande ci-dessous à partir du fichier NetIQ-Custom-Install.log.

/opt/netiq/common/jre/bin/java -Xms256m -Xmx256m -Dwar.context.name=IDMProv -Ddriver.dn="cn=User Application Driver,cn=driverset1,o=system" -Duser.container="o=data" -jar /opt/netiq/idm/apps/UserApplication/liquibase.jar --databaseClass=liquibase.database.core.PostgresDatabase --driver=org.postgresql.Driver --classpath=/opt/netiq/idm/apps/postgresql/postgresql-9.4.1212jdbc42.jar opt/netiq/idm/apps/UserApplication/IDMProv.war --changeLogFile=DatabaseChangeLog.xml --url="jdbc:postgresql://localhost:5432/idmuserappdb" --contexts="prov,newdb" --logLevel=info --logFile=/opt/netiq/idm/apps/UserApplication/db.out --username=******** --password=******** update

-

Connectez-vous au serveur sur lequel vous avez installé la base de données d'Identity Applications.

-

Dans un terminal, collez la chaîne de commande que vous avez copiée.

REMARQUE :la commande doit être updateSQL. Si seule la mention update est indiquée, remplacez la commande par updateSQL.

-

Dans la commande, remplacez les astérisques (*) qui représentent le nom d'utilisateur et mot de passe d'accès à la base de données par les valeurs réelles requises pour l'authentification. En outre, vérifiez que le nom du fichier SQL n'est pas déjà utilisé.

-

Exécutez la commande.

-

(Facultatif) Si le processus génère un fichier SQL au lieu d'alimenter la base de données, indiquez à votre administrateur de base de données le fichier à importer sur le serveur de la base de données. Pour plus d'informations, reportez-vous à la section Utilisation du fichier SQL pour générer le schéma de base de données.

-

Une fois que l'administrateur de la base de données a importé le fichier SQL, démarrez Tomcat.

6.6.7 Configuration des paramètres Single Sign-on pour Identity Applications

Le processus d'installation installe un service d'authentification (OSP) pour un accès Single Sign-on à Identity Manager. Toutefois, vous pouvez également configurer le serveur d'authentification OSP pour qu'il accepte l'authentification du serveur des tickets Kerberos ou de SAML. Pour configurer les paramètres Single Sign-on pour Identity Applications après l'installation, reportez-vous à la section Configuring Single Sign-on Access in Identity Manager (Configuration de l'accès Single Sign-on dans Identity Manager) du manuel NetIQ Identity Manager - Administrator's Guide to the Identity Applications (NetIQ Identity Manager - Guide de l'administrateur d'Identity Applications).

6.6.8 Démarrage d'Identity Applications

Veillez à redémarrer les services Tomcat et ActiveMQ après avoir configuré Identity Applications.

systemctl restart netiq-tomcat.service

systemctl restart netiq-activemq.service

6.6.9 Considérations relatives à la configuration et à l'utilisation d'Identity Applications

Les considérations suivantes s'appliquent à la configuration et à l'utilisation initiale d'Identity Applications.

-

Au cours de l'installation, le programme d'installation écrit des fichiers journaux dans le répertoire d'installation. Ces fichiers contiennent des informations relatives à votre configuration. Une fois que vous avez configuré votre environnement Identity Applications, envisagez de supprimer ces fichiers journaux ou de les stocker à un emplacement sécurisé. Au cours de l'installation, vous avez la possibilité d'écrire le schéma de base de données dans un fichier. Étant donné que ce fichier contient des informations descriptives sur votre base de données, il est conseillé de le déplacer vers un emplacement sécurisé une fois la procédure d'installation terminée.

-

(Conditionnel) Pour auditer Identity Applications, Identity Reporting et un service d'audit doivent être installés dans votre environnement et configurés pour capturer les événements. Vous devez également configurer Identity Applications à des fins d'audit.

-

Pour que les utilisateurs puissent accéder à Identity Applications, vous devez effectuer les opérations suivantes :

-

Assurez-vous que tous les pilotes Identity Manager nécessaires sont installés.

-

Vérifiez que les index pour le coffre-fort d'identité sont en mode en ligne. Pour plus d'informations sur la configuration d'un index lors de l'installation ou ultérieurement, reportez-vous à la section Création d'index de valeur pour le coffre-fort d'identité.

-

Activez les cookies dans tous les navigateurs. Les applications ne fonctionnent pas si les cookies sont désactivés.

-

-

Si vous avez installé Identity Applications et SSPR sur des serveurs différents, vous devez importer le certificat approuvé de SSPR dans le fichier idm.jks du serveur Identity Applications.