26.4 Gestion des mots de passe à l'aide de stratégies de mot de passe

Pour accroître la sécurité, vous pouvez utiliser des stratégies de mot de passe afin de définir des règles spécifiant comment les utilisateurs créent leur mot de passe. Pour réduire les coûts d'assistance technique, vous pouvez également fournir aux utilisateurs des options de libre service pour les mots de passe oubliés et pour la réinitialisation de mots de passe.

Cette section aborde les points suivants :

Pour plus d'informations sur le self-service de mot de passe oublié et le self-service de réinitialisation de mot de passe, reportez-vous à la Section 26.5, Self-service de mot de passe.

26.4.1 Présentation des fonctionnalités de la stratégie de mot de passe

Une règle de mot de passe est un ensemble de principes définis par l'administrateur et régissant les critères de création et de remplacement des mots de passe par les utilisateurs finals. NMAS permet d'appliquer des stratégies de mot de passe que vous assignez à des utilisateurs dans eDirectory.

Les stratégies de mot de passe peuvent également inclure des fonctionnalités de self-service de mot de passe oublié, afin de réduire les appels au service d'assistance concernant les mots de passe oubliés. Une autre fonctionnalité est le self-service de réinitialisation de mot de passe qui permet aux utilisateurs de modifier leur mot de passe pendant qu'ils affichent les règles que l'administrateur a définies dans la stratégie de mot de passe. Les utilisateurs accèdent à ces fonctions via l'application utilisateur Identity Manager ou la console en self-service d'iManager.

L'utilisation d'une stratégie de mot de passe exige que vous activiez le mot de passe universel pour vos utilisateurs si vous souhaitez utiliser les règles de mot de passe avancées, la synchronisation de mot de passe et bon nombre des fonctionnalités de mot de passe oublié. Pour plus d'informations sur le déploiement du mot de passe universel, reportez-vous à la Section 26.3, Déploiement du mot de passe universel.

Pour créer des stratégies de mot de passe, utilisez l'assistant de stratégie de mot de passe. Dans iManager, cliquez sur Mots de passe > Password Policies (Stratégies de mot de passe) > Nouveau. Pour plus d'informations sur la création de stratégies de mot de passe, reportez-vous à la Section 26.4.4, Création de règles de mot de passe.

26.4.2 Planification de stratégies de mot de passe

Planification de l'assignation des stratégies de mot de passe dans l'arborescence

Nous vous recommandons d'assigner une stratégie par défaut à l'ensemble de l'arborescence et d'assigner les éventuelles autres stratégies que vous utilisez aussi haut que possible dans l'arborescence, afin de simplifier l'administration.

NMAS détermine la stratégie de mot de passe effective pour un utilisateur. Pour plus d'informations, reportez-vous à la Section 26.4.5, Assignation de stratégies de mot de passe aux utilisateurs.

Planification des règles pour vos stratégies de mot de passe

Vous pouvez utiliser les règles de mot de passe avancées dans une stratégie de mot de passe pour appliquer vos stratégies d'entreprise pour les mots de passe.

Rappelez-vous que Novell Client (4.9.1), l'application utilisateur Identity Manager et la console en self-service d'iManager affichent les règles de mot de passe de la stratégie de mot de passe. Si vos utilisateurs vont changer leur mot de passe via le serveur LDAP ou sur un système connecté, vous devez rendre les règles de mot de passe facilement accessibles aux utilisateurs pour aider à ces derniers à créer des mots de passe conformes.

Si vous utilisez la synchronisation de mot de passe, n'oubliez pas de vérifier que les utilisateurs à qui sont assignées des stratégies de mot de passe correspondent aux utilisateurs qui doivent participer à la synchronisation de mot de passe entre les systèmes connectés. Les stratégies de mot de passe sont assignées dans une perspective centrée sur l'arborescence. En revanche, la synchronisation de mot de passe est configurée par pilote pour chaque serveur. Pour que la synchronisation de mot de passe donne les résultats escomptés, vérifiez que les utilisateurs situés dans une réplique maîtresse ou Lecture-écriture sur le serveur sur lequel s'exécutent les pilotes pour la synchronisation correspondent aux conteneurs pour lesquels vous avez assigné des stratégies de mot de passe avec le mot de passe universel activé. L'assignation d'une stratégie de mot de passe au conteneur racine d'une partition garantit que cette stratégie s'applique à tous les utilisateurs de ces conteneurs et sous-conteneurs.

Règles de mot de passe avancées

Les règles de mot de passe avancées vous permettent de définir les critères suivants pour le mot de passe universel :

-

La durée de vie du mot de passe : les règles de mot de passe offrent les mêmes fonctions de stratégie que celles offertes précédemment par eDirectory, de sorte que vous pouvez spécifier la fréquence à laquelle un mot de passe doit être changé et s'il peut être réutilisé.

-

Le contenu d'un mot de passe : vous pouvez exiger une combinaison de lettres, de chiffres, de majuscules ou de minuscules et de caractères spéciaux. Vous pouvez exclure les mots de passe que vous ne jugez pas sûrs, comme le nom de votre société. Vous pouvez également exiger qu'un certain nombre de caractères dans un mot de passe soient « nouveaux », autrement dit inutilisés dans les mots de passe précédents. Vous pouvez aussi configurer le nombre de violations de stratégies de mot de passe autorisées dans un mot de passe spécifié.

Pour utiliser les règles de mot de passe avancées dans une stratégie de mot de passe, vous devez activer le mot de passe universel. Si vous n'activez pas pour une stratégie de mot de passe universel, les restrictions de mot de passe défini pour le mot de passe NDS® sont appliquées à la place.

REMARQUE :lorsque vous créez une stratégie de mot de passe et que vous activez le mot de passe universel, les règles de mot de passe avancées sont appliquées à la place des paramètres de mot de passe existants pour le mot de passe NDS. Les anciens paramètres de mot de passe sont ignorés. La fusion ou la copie des anciens paramètres est automatique lorsque vous créez des stratégies de mot de passe.

Par exemple, si vous avez paramétré le nombre de connexions gracieuses que vous utilisez avec le mot de passe NDS, lorsque vous activez le mot de passe universel, vous devez reparamétrer les connexions gracieuses dans les règles de mot de passe avancées de la stratégie de mot de passe.

Si, par la suite, vous désactivez le mot de passe universel dans la stratégie de mot de passe, les paramètres de mot de passe existants que vous aviez ne sont plus ignorés et sont appliqués pour le mot de passe NDS.

Les versions 3.1 et ultérieures de NMAS remplacent le paramètre de mot de passe NDS de l'objet Utilisateur avec les paramètres de stratégie de mot de passe correspondants. Par exemple, si le nombre de connexions gracieuses de l'objet Utilisateur correspond à 4, et à 5 pour la stratégie de mot de passe, lorsque l'utilisateur se connecte ou modifie le mot de passe, le nombre de connexions gracieuses de l'objet Utilisateur devient 5.

Application des stratégies

Lorsque vous assignez une stratégie de mot de passe aux utilisateurs de l'arborescence, les changements de mot de passe suivants doivent respecter les règles de mot de passe avancées dans cette stratégie. Dans le client Novell 4.9 SP2 ou version ultérieure, les règles sont également affichées. Dans les deux méthodes d'accès, un mot de passe non conforme est rejeté. NMAS est l'application qui applique ces règles.

Vous pouvez spécifier dans la stratégie que la conformité des mots de passe existants est vérifiée et que les utilisateurs sont tenus de changer les mots de passe non conformes existants. Un mot de passe est considéré comme ayant expiré lorsque l'option de vérification de la conformité est activée et que le mot de passe ne satisfait pas aux règles de stratégie de mot de passe.

Vous pouvez également spécifier que lorsque les utilisateurs s'authentifient via un portail, ils sont invités à configurer les fonctions de mot de passe oublié que vous avez activées. Il s'agit des services de post-authentification. Par exemple, si vous voulez que les utilisateurs créent un indice de mot de passe pouvant être envoyé par message électronique lorsqu'ils oublient un mot de passe, vous pouvez utiliser les services de post-authentification pour inviter les utilisateurs à créer cet indice au moment de la connexion.

Le paramètre post-authentification est la dernière option sur la page de propriétés du mot de passe oublié.

Planification des méthodes de connexion et de changement de mot de passe pour vos utilisateurs

Un utilisateur peut se connecter ou changer un mot de passe de différentes manières. Pour plus d'informations sur la mise à niveau pour la prise en charge du mot de passe universel, reportez-vous à la Section 26.3, Déploiement du mot de passe universel.

Cette section décrit la configuration requise pour la prise en charge du mot de passe universel dans les différents cas :

Client Novell

Si vous utilisez le client Novell, mettez-le à niveau vers la version 4.9 SP2 ou une version ultérieure.

Rappelez-vous que l'utilisation du client Novell n'est pas obligatoire étant donné que les utilisateurs peuvent se connecter via la console en self-service d'iManager ou d'autres portails d'entreprise en fonction de votre environnement. De plus, le client Novell n'est plus requis pour la synchronisation de mot de passe sous Active Directory.

Le tableau suivant décrit les différences entre les versions du client Novell concernant le mot de passe universel et émet des suggestions pour la gestion des clients Novell hérités.

Tableau 26-1 Mot de passe universel avec les clients Novell hérités

|

Version du client Novell |

Connexion |

Modifier le mot de passe |

|---|---|---|

|

Antérieure à 4.9 |

Ne passe pas par NMAS et ne prend donc pas en charge le mot de passe universel. La connexion est établie directement à l'aide du mot de passe NDS. |

Change le mot de passe NDS directement, sans passer par NMAS. Si vous utilisez le mot de passe universel, cela peut signifier que le mot de passe NDS et le mot de passe universel ne sont pas synchronisées. Pour éviter cela, vous avez trois possibilités :

|

|

4.9 |

Prend en charge le mot de passe universel. |

Applique les règles de stratégie de mot de passe pour le mot de passe universel. Si un utilisateur tente de créer un mot de passe non conforme, le changement de mot de passe est rejeté. La liste des règles n'est cependant pas présentée aux utilisateurs. |

|

4.9 SP2 ou version ultérieure |

Prend en charge le mot de passe universel. |

Applique les règles de stratégie de mot de passe pour le mot de passe universel. Présente en outre les règles aux utilisateurs pour leur permettre de créer des mots de passe conformes. |

Application utilisateur Identity Manager et iManager

L'application utilisateur Identity Manager et iManager proposent un self-service de mot de passe qui permet aux utilisateurs de réinitialiser des mots de passe et de configurer une fonction en self-service de mot de passe oublié si la stratégie de mot de passe la prévoit. Pour plus d'informations sur la configuration du self-service de mot de passe, reportez-vous à la Section 26.5, Self-service de mot de passe.

-

Dans les stratégies de mot de passe, il est recommandé d'accepter le paramètre par défaut pour l'option Synchroniser le mot de passe NDS lors de la définition du mot de passe universel.

Autres protocoles

Assurez-vous qu'eDirectory, le serveur LDAP, NMAS et iManager sont mis à niveau pour prendre en charge le mot de passe universel.

Pour plus d'informations sur l'utilisation de CIFS, d'AFP et d'autres protocoles avec le mot de passe universel, reportez-vous à la Section 26.3, Déploiement du mot de passe universel.

Systèmes connectés

Si vous utilisez la synchronisation de mot de passe Identity Manager, assurez-vous que les conditions suivantes sont satisfaites afin que les changements de mot de passe utilisateur réussissent :

-

Tous les pilotes Identity Manager du système ont été mis à niveau au format Identity Manager.

-

La configuration des pilotes Identity Manager comprend les nouvelles stratégies de synchronisation de mot de passe.

-

Les paramètres de synchronisation de mot de passe doivent indiquer que le mot de passe universel est à utiliser, ainsi que le mot de passe de distribution si vous souhaitez une synchronisation de mot de passe bidirectionnelle.

-

Les filtres de mot de passe ont été déployés sur le système connecté pour capturer les mots de passe, si nécessaire.

Pour plus d'informations, reportez-vous au chapitre Connected System Support for Password Synchronization (Prise en charge des systèmes connectés pour la synchronisation des mots de passe) du NetIQ Identity Manager 5 Password Management Guide (Guide de gestion des mots de passe NetIQ Identity Manager 4.5).

26.4.3 Tâches préalables à l'utilisation des stratégies de mot de passe

Si vous souhaitez bénéficier de toutes les fonctionnalités des stratégies de mot de passe, vous devez effectuer certaines opérations pour préparer votre environnement.

-

Mettez à niveau votre environnement pour prendre en charge le mot de passe universel.

Pour plus d'informations, reportez-vous à la Section 26.3, Déploiement du mot de passe universel.

-

Mettez à niveau votre environnement client pour prendre en charge le mot de passe universel.

Reportez-vous à la section Planification des méthodes de connexion et de changement de mot de passe pour vos utilisateurs ainsi qu'à la Section 26.3, Déploiement du mot de passe universel.

-

Si vous n'avez pas exécuté l'assistant de configuration d'iManager précédemment lors de la configuration d'iManager, dans le cadre de son installation ou ultérieurement, vous devez l'exécuter maintenant. Pour plus d'informations sur l'exécution de cet assistant, reportez-vous à la section Services basés sur le rôle du Guide d'administration de NetIQ iManager.

IMPORTANT :après avoir exécuté l'assistant de configuration d'iManager, le programme s'exécute en mode RBS. Cela signifie que les administrateurs ne voient aucune tâche, sauf s'ils se sont assignés à des rôles spécifiques. Assurez-vous que vous assignez des administrateurs aux rôles pour leur donner accès à toutes les tâches d'iManager.

-

Installez le plug-in de gestion des mots de passe de NetIQ iManager.

Il est disponible pour téléchargement sur le site Web de téléchargement NetIQ.

IMPORTANT :si vous effectuez la mise à niveau vers la dernière version du plug-in de gestion des mots de passe de NetIQ iManager sans réaliser au préalable la mise à niveau d'eDirectory et que vous essayez ensuite de modifier ou de créer une stratégie de mot de passe, iManager affiche un message d'erreur.

-

Configurez SSL entre le serveur Web iManager et eDirectory, même s'ils s'exécutent sur le même ordinateur.

-

Configurez l'objet Groupe-Serveur LDAP dans eDirectory de manière à exiger TLS en cas de liaison simple.

Il s'agit du paramètre par défaut lorsque vous configurez iManager. Il est fortement recommandé d'exiger TLS en cas de liaison simple pour la fonction de self-service de mot de passe. C'est par ailleurs une nécessité pour pouvoir utiliser la tâche iManager Mots de passe > Set Universal Password (Définir le mot de passe universel).

Si vous exigez TLS en cas de liaison simple, aucune configuration supplémentaire n'est nécessaire pour le port SSL LDAP.

IMPORTANT :si vous choisissez de ne pas exiger TLS en cas de liaison simple, cela signifie que les utilisateurs sont autorisés à se connecter à la console en self-service d'iManager à l'aide d'un mot de passe en texte clair.

Vous pouvez utiliser cette option, mais une étape supplémentaire est nécessaire.

Par défaut, la fonction de self-service de mot de passe suppose que le port SSL LDAP est celui indiqué dans le paramètre System.DirectoryAddress du fichier PortalServlet.properties. Si votre port SSL LDAP est différent, vous devez indiquer le port approprié en ajoutant la paire de clés suivante pour le fichier PortalServlet.properties :

LDAPSSLPort=your_port_numberPar exemple, si vous exécutez Tomcat, vous devez ajouter cette paire de clés dans le fichier PortalServlet.properties contenu dans le répertoire tomcat\webapps\nps\WEB_INF.

-

Pour activer la notification par message électronique pour les fonctions de mot de passe oublié, suivez la procédure de la Section 26.5.6, Configuration de la notification par message électronique pour le self-service de mot de passe.

Vous devez configurer le serveur SMTP et personnaliser les modèles de message électronique.

Vous êtes maintenant prêt à utiliser toutes les fonctions des stratégies de mot de passe. Créez les règles comme indiqué à la Section 26.4.4, Création de règles de mot de passe.

26.4.4 Création de règles de mot de passe

L'assistant de stratégie de mot de passe dans iManager permet de créer des stratégies de mot de passe.

Reportez-vous à l'aide en ligne pour obtenir des informations sur chaque étape de l'assistant, ainsi qu'aux informations contenues dans la Section 26.4, Gestion des mots de passe à l'aide de stratégies de mot de passe et la Section 26.5, Self-service de mot de passe.

-

Assurez-vous d'avoir effectué les étapes de la Section 26.4.3, Tâches préalables à l'utilisation des stratégies de mot de passe.

Ces étapes préparent votre système pour pouvoir utiliser toutes les fonctions des stratégies de mot de passe.

-

Dans iManager, dans la vue Rôles et tâches, cliquez sur Mots de passe > Stratégie de mot de passe.

-

Cliquez sur Nouveau pour créer une stratégie de mot de passe.

-

Suivez les procédures décrites dans l'Assistant pour créer des règles de mot de passe avancées, des options de configuration du mot de passe universel et des sélections de mot de passe oublié pour la règle.

-

Assignez la stratégie de mot de passe à des utilisateurs, des organisations ou à l'ensemble de votre entreprise, selon vos besoins.

-

Passez en revue les paramètres de la nouvelle stratégie, puis cliquez sur Terminer, puis sur Fermer pour fermer l'assistant.

Règles de mot de passe avancées

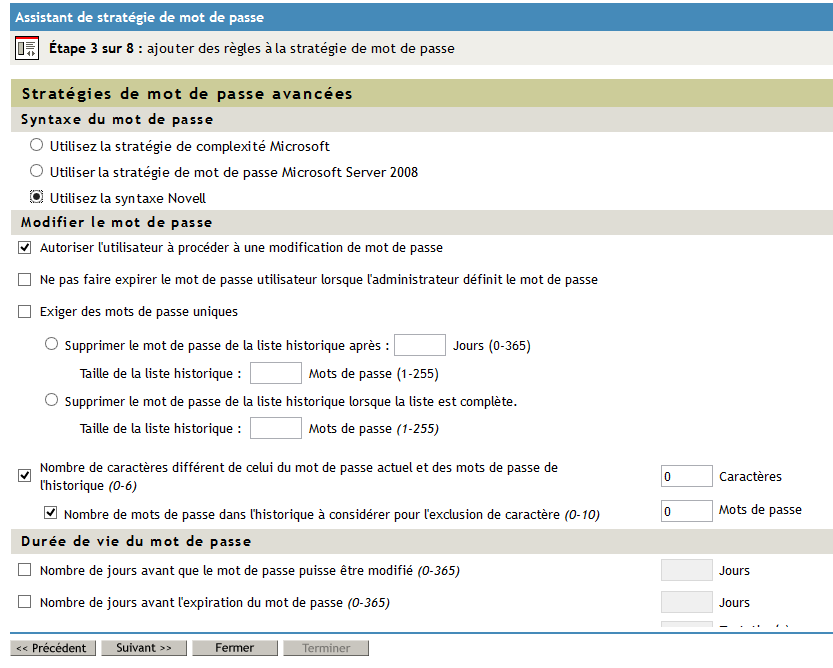

La Figure 26-1 affiche la première section des règles de mot de passe avancées :

Figure 26-1 Règles de mot de passe avancées

Syntaxe de mot de passe

Vous pouvez spécifier l'une des trois options de syntaxe de mot de passe à utiliser pour une stratégie de mot de passe :

-

Utiliser la stratégie de complexité Windows

-

Utiliser la stratégie de mot de passe de Microsoft Server 2008

-

Utiliser la syntaxe Novell

AVERTISSEMENT :iManager permet de créer une stratégie à l'aide du type de stratégie de mot de passe Microsoft Server 2008, quelle que soit la version de NMAS installée sur votre serveur. Toutefois, vous devez disposer de NMAS 3.3.4 ou version ultérieure pour utiliser cette option. Si une version antérieure de NMAS est installée, la nouvelle stratégie de mot de passe ne fonctionne pas correctement.

-

Utiliser la stratégie de complexité Windows

Ce paramètre vous permet d'utiliser la configuration requise pour la stratégie de complexité Microsoft*. Utilisez cette option si vous devez synchroniser des mots de passe entre eDirectory et Microsoft Active Directory.

Si vous sélectionnez cette option pour une stratégie, tous les utilisateurs auxquels la stratégie est assignée doivent créer des mots de passe répondant aux critères de la stratégie de complexité Microsoft telle qu'implémentée dans le mot de passe universel. Les critères sont notamment :

-

La longueur minimale du mot de passe est de 6 caractères.

-

La longueur maximale du mot de passe est de 128 caractères.

-

Le mot de passe doit contenir au moins un caractère de trois des quatre types de caractères suivants, à savoir, caractères majuscules, minuscules, numériques et spéciaux :

-

Caractères majuscules : tous les caractères majuscules des ensembles Latin de base et Latin-1.

-

Caractères minuscules : tous les caractères minuscules des ensembles Latin de base et Latin-1.

-

Caractères numériques : 0, 1, 2, 3, 4, 5, 6, 7, 8 et 9.

-

Caractères spéciaux : tous les autres caractères.

-

-

Les valeurs des attributs utilisateur suivants ne peuvent pas être contenues dans le mot de passe : CN (nom commun), Given Name (Prénom), Surname (Nom), Full Name (Nom complet) et displayName (Nom d'affichage).

-

Le mot de passe ne peut pas contenir la valeur complète de l'attribut utilisateur CN pour le compte eDirectory. NMAS n'effectue pas cette vérification si la longueur de l'attribut est inférieure à trois caractères.

-

-

Utiliser la stratégie de mot de passe de Microsoft Server 2008

Ce paramètre vous permet d'utiliser les exigences de complexité de stratégie de mot de passe Microsoft* Windows Server 2008. Utilisez cette option si vous devez synchroniser des mots de passe entre eDirectory et Microsoft Active Directory.

Si vous sélectionnez cette option pour une stratégie, tous les utilisateurs auxquels la stratégie est assignée doivent créer des mots de passe répondant aux critères de la stratégie de complexité Microsoft Windows Server 2008 telle qu'implémentée dans le mot de passe universel. Si vous sélectionnez cette option, plusieurs options sur la page Règles de mot de passe avancées sont définies pour respecter les critères de la stratégie de complexité. Les critères sont notamment :

-

La longueur minimale du mot de passe est, par défaut, de 6 caractères. Vous pouvez configurer la longueur minimale du mot de passe dans votre environnement à l'aide de l'option Nombre minimum de caractères dans le mot de passe (1-512). Pour plus d'informations sur la configuration du nombre minimal de caractères, reportez-vous à la section Longueur du mot de passe.

-

La longueur maximale du mot de passe est de 512 caractères.

-

Le mot de passe doit contenir au moins un caractère de trois des cinq types de caractères suivants, à savoir, caractères majuscules, minuscules, numériques, non-alphanumériques et autres :

-

Caractères majuscules : tous les caractères en majuscules de langues européennes, comportant des marques diacritiques, ainsi que des caractères grecs et cyrilliques.

-

Caractères minuscules : tous les caractères en minuscules de langues européennes, comportant des marques diacritiques, ainsi que des caractères grecs et cyrilliques.

-

Caractères numériques : 0, 1, 2, 3, 4, 5, 6, 7, 8 et 9.

-

Caractères non alphanumériques : un des caractères spéciaux suivants: () ' ~ ! @ # $ % ^ & * - + = | \ { } [ ] : ; " ' < > , . ? / _.

-

Autres caractères : un ou plusieurs caractères Unicode classés parmi les caractères alphabétiques, mais pas en majuscules ni en minuscules. Cela comprend les caractères Unicode des langues asiatiques.

-

-

Le mot de passe ne peut contenir aucun mot de la liste des mots de passe exclus. NMAS n'effectue pas cette vérification si la longueur du mot de passe exclu est inférieure à trois caractères. Pour plus d'informations sur les mots de passe exclus, reportez-vous à la section Exclusions de mots de passe.

-

Le mot de passe ne peut pas contenir la valeur complète ou une partie de la valeur de l'attribut Full Name (Nom complet) du compte, si l'attribut contient au moins trois caractères et forme un seul mot. Une partie de la valeur d'attribut est définie comme au moins trois caractères consécutifs délimités aux deux extrémités par les caractères suivants : des virgules, des points, des tirets, des traits d'union, des traits de soulignement, des espaces, des dièses ou des tabulations.

-

Le nombre maximal de violations de stratégie de complexité autorisé dans un mot de passe est, par défaut, de 2. Vous pouvez configurer le nombre de violations de la complexité autorisées à l'aide de l'option Maximum number of complexity policy violations in password (0-5) (Nombre maximal de violations de stratégie de complexité de mot de passe [0-5]). Pour plus d'informations sur la configuration du nombre maximal de violations autorisées, reportez-vous à la section Violations de la complexité du mot de passe.

-

-

Utiliser la syntaxe Novell

Cette option vous permet d'utiliser la syntaxe Novell pour la stratégie de mot de passe. Cette option est sélectionnée par défaut. Les paramètres standard pour les stratégies utilisant la syntaxe Novell sont les suivants :

-

La longueur minimale du mot de passe est, par défaut, de 4 caractères. Vous pouvez configurer la longueur minimale du mot de passe dans votre environnement à l'aide de l'option Nombre minimum de caractères dans le mot de passe (1-512). Pour plus d'informations sur la configuration du nombre minimal de caractères, reportez-vous à la section Longueur du mot de passe.

-

La longueur maximale du mot de passe est, par défaut, de 12 caractères. Vous pouvez configurer la longueur maximale du mot de passe dans votre environnement à l'aide de l'option Nombre maximum de caractères dans le mot de passe (1-512). Pour plus d'informations sur la configuration du nombre maximal de caractères, reportez-vous à la section Longueur du mot de passe.

-

Priorité pour la syntaxe de mot de passe

Si vous modifiez les attributs d'une stratégie de mot de passe à l'aide de l'Administration de l'annuaire ou de LDAP, en dehors de l'interface de plug-in de gestion des mots de passe iManager, vous pouvez configurer un conflit entre un ou plusieurs types de stratégies de mot de passe. Par exemple, vous pouvez utiliser LDAP pour activer les deux types de stratégie : la stratégie de complexité Microsoft et la stratégie de mot de passe de Microsoft Windows 2008 pour la même stratégie.

En cas de conflit, eDirectory utilise l'ordre de priorité suivant :

-

Stratégie de mot de passe de Microsoft Windows 2008

-

Stratégie de complexité de Microsoft

-

Syntaxe Novell

Pour plus d'informations sur la modification des stratégies de mot de passe en dehors de l'interface de gestion des mots de passe, reportez-vous à la section Modification des stratégies de mot de passe en dehors de l'interface de stratégies de mot de passe.

Modifier le mot de passe

-

Permettre à l'utilisateur d'initier le changement de mot de passe

Cette option permet à l'utilisateur d'utiliser les fonctions de self-service de mot de passe. Cette option est sélectionnée par défaut. Pour plus d'informations sur le self-service de mot de passe, reportez-vous à la Section 26.5, Self-service de mot de passe.

-

Do not expire the user's password when the administrator sets the password (Ne pas faire expirer le mot de passe de l'utilisateur lorsque l'administrateur l'a défini)

Cette option demande à l'utilisateur de modifier son mot de passe. Cette fonction permet de remplacer le paramètre par défaut. Le comportement par défaut dans eDirectory, lorsque l'expiration du mot de passe est définie, est de faire expirer le mot de passe lorsque l'administrateur l'a défini.

-

Exiger des mots de passe uniques

Lorsque cette option est sélectionnée, l'utilisateur n'est pas autorisé à réutiliser un mot de passe qui figure déjà dans l'historique. Si un utilisateur tente de changer le mot de passe et de réutiliser un mot de passe de l'historique, la stratégie de mot de passe refuse le mot de passe et l'utilisateur est invité à en spécifier un autre.

Vous pouvez préciser dans quelle mesure les mots de passe uniques doivent être appliqués à l'aide d'une des deux valeurs suivantes :

-

Supprimer le mot de passe de l'historique après un certain nombre de jours (0-365) et Taille de l'historique (1-255).

Si vous avez besoin de mots de passe uniques, vous pouvez spécifier le nombre de jours pendant lequel un mot de passe précédent reste stocké dans l'historique à des fins de comparaison.

Par exemple, si vous spécifiez une limite de 30 jours et que le précédent mot de passe de l'utilisateur était « montagnes99 », ce mot de passe est conservé dans l'historique pendant 30 jours. Au cours de cette période, si l'utilisateur tente de modifier son mot de passe et de réutiliser « montagnes99 », la stratégie de mot de passe refuse ce mot de passe et l'utilisateur est invité à en spécifier un autre. À l'issue de la période de 30 jours, l'ancien mot de passe n'est plus stocké à des fins de comparaison et la stratégie de mot de passe vous autorise donc à le réutiliser.

Si vous avez besoin de mots de passe uniques, vous pouvez également indiquer le nombre de mots de passe stockés dans l'historique à des fins de comparaison. Par exemple, si vous spécifiez 3, les trois derniers mots de passe de l'utilisateur sont conservés. Si un utilisateur tente de modifier son mot de passe et d'en réutiliser un qui figure dans l'historique avant le nombre de jours spécifié pour être supprimé de l'historique, la stratégie de mot de passe refuse le mot de passe et l'utilisateur est invité à en spécifier un autre.

REMARQUE :

-

Si l'option Use Microsoft Server 2008 Password Policy (Utiliser la stratégie de mot de passe Microsoft Server 2008) est sélectionnée, l'option Exiger des mots de passe uniques est également sélectionnée par défaut.

-

Si l'option Exiger des mots de passe uniques est sélectionnée et que vous sélectionnez l'option Supprimer le mot de passe de l'historique après un certain nombre de jours (0-365) sans spécifier le nombre de jours, le mot de passe est conservé dans l'historique 8 fois plus longtemps que la valeur définie dans le champ Nombre de jours avant l'expiration du mot de passe (0-365) dans la section Durée de vie du mot de passe. Si aucune valeur n'est spécifiée dans ces champs, le mot de passe est conservé dans l'historique pendant 365 jours.

-

Si vous spécifiez une taille pour l'historique des mots de passe et un nombre de jours, et que le nombre de mots de passe indiqué dans le champ Taille de l'historique de mot de passe a été atteint, l'utilisateur n'est pas autorisé à changer son mot de passe, sauf s'il a expiré. Un administrateur peut modifier ou définir un mot de passe utilisateur, même si la taille autorisée pour l'historique des mots de passe a été atteinte.

-

Après l'expiration d'un ou plusieurs mots de passe de la liste de l'historique des mots de passe, la liste n'est plus complète, et l'utilisateur est de nouveau en mesure de modifier son mot de passe. Cette limitation est incluse pour empêcher que les utilisateurs ne modifient leur mot de passe plusieurs fois jusqu'à ce que leur mot de passe ne figure plus dans l'historique des mots de passe et qu'ils puissent ainsi le réutiliser.

-

Si aucune taille n'est spécifiée pour l'historique de mot de passe, l'historique n'est jamais complet.

-

Lors de la comparaison d'un mot de passe spécifié aux anciens mots de passe de l'historique, eDirectory fonctionne différemment d'Active Directory. Si la taille de l'historique des mots de passe est « N », Active Directory compare le mot de passe spécifié aux « N » derniers mots de passe. Toutefois, eDirectory compare le mot de passe spécifié aux « N + 1 » derniers mots de passe.

-

-

Supprimer le mot de passe de l'historique lorsqu'il est plein et le nombre de mots de passe atteint la taille spécifiée dans l'historique (1-255).

Si vous avez besoin de mots de passe uniques, vous pouvez indiquer le nombre de mots de passe stockés dans l'historique à des fins de comparaison. Cette option fonctionne selon le principe « premier entré, premier sorti », où les mots de passe plus anciens sont supprimés en premier de l'historique. Par exemple, lorsqu'un utilisateur crée un nouveau mot de passe qui ne figure pas actuellement dans l'historique, le plus ancien mot de passe de l'historique est supprimé si l'historique est plein.

REMARQUE :

-

Si l'option Use Microsoft Server 2008 Password Policy (Utiliser la stratégie de mot de passe de Microsoft Server 2008) est sélectionnée, alors l'option Supprimer le mot de passe de l'historique lorsqu'il est plein est également sélectionnée par défaut. Lorsque la syntaxe de Microsoft Server 2008 est activée, la plage Taille de l'historique s'étend de 0 à 24 mots de passe.

-

Si cette option est sélectionnée, vous devez également sélectionner les deux options Nombre de jours restant avant que le mot de passe puisse être changé et Nombre de jours avant l'expiration du mot de passe et indiquer le nombre minimal de jours pour chacune.

-

Si vous spécifiez une taille de 0 pour l'historique de mots de passe, NMAS compare uniquement tout nouveau mot de passe créé par un utilisateur au mot de passe actuel de cet utilisateur.

-

-

-

Number of characters different from current password and passwords from history (0-6) (Nombre de caractères différents entre le mot de passe actuel et les mots de passe de l'historique [0-6]) et un certain nombre de caractères

Lorsque cette option est sélectionnée, l'utilisateur doit spécifier un mot de passe qui inclut plusieurs « nouveaux » caractères inutilisés dans les mots de passe précédents, comme indiqué dans le paramètre. Cette option est sélectionnée par défaut.

Vous pouvez préciser dans quelle mesure les caractères inutilisés doivent être uniques à l'aide de la valeur suivante :

-

Number of passwords in history to be considered for character exclusion (0-10) (Nombre de mots de passe dans l'historique à prendre en considération pour l'exclusion de caractères [0-10]) et un certain nombre de caractères

Si vous avez besoin d'un certain nombre de caractères inutilisés pour tout nouveau mot de passe, vous pouvez spécifier le nombre d'anciens mots de passe à prendre en considération lors de la vérification des caractères précédemment utilisés pour un mot de passe.

Par exemple, si vous spécifiez un minimum de trois nouveaux caractères et spécifiez que les cinq derniers mots de passe doivent être pris en compte pour l'exclusion de caractères, et si un utilisateur crée le nouveau mot de passe « montagnes99 », ce mot de passe doit inclure au moins trois caractères ne figurant dans aucun des cinq mots de passe précédents. Si l'avant-dernier mot de passe de l'utilisateur était « lantagnes99 », avec seulement deux caractères de différence par rapport au nouveau mot de passe, la stratégie de mot de passe refuse ce mot de passe, et l'utilisateur est invité à en spécifier un autre.

REMARQUE :

-

Les deux options Number of characters different from current password and passwords from history (0-6) (Nombre de caractères différents entre le mot de passe actuel et les mots de passe de l'historique [0-6]) et Number of passwords in history to be considered for character exclusion (0-10) (Nombre de mots de passe dans l'historique à prendre en considération pour l'exclusion de caractères [0-10]) sont sélectionnées par défaut. Toutefois, les valeurs de ces deux options sont définies sur 0 par défaut.

-

Si la valeur de l'option Number of characters different from current password and passwords from history (0-6) (Nombre de caractères différents entre le mot de passe actuel et les mots de passe de l'historique [0-6]) est définie sur 0, l'option est désactivée.

-

Si la valeur de l'option Number of passwords in history to be considered for character exclusion (0-10) (Nombre de mots de passe dans l'historique à prendre en considération pour l'exclusion de caractères [0-10]) est définie sur 0, seul le mot de passe actuel est pris en compte lorsqu'eDirectory vérifie les « nouveaux » caractères.

-

Durée de vie du mot de passe

-

Nombre de jours restant avant que le mot de passe puisse être changé (0-365)

Cette option empêche l'utilisateur de modifier son mot de passe universel avant l'expiration du délai spécifié. Par exemple, si cette valeur est définie sur 30, un utilisateur doit conserver le même mot de passe pendant 30 jours avant de pouvoir le changer.

-

Nombre de jours avant l'expiration du mot de passe (0-365)

Cette option entraîne l'expiration du mot de passe d'un utilisateur passé le délai spécifié. Par exemple, si cette valeur est définie sur 90, le mot de passe d'un utilisateur expire 90 jours après sa création. Si les connexions gracieuses ne sont pas activées, l'utilisateur ne peut plus se connecter une fois son mot de passe arrivé à expiration et il devra contacter l'administrateur pour réinitialiser son mot de passe. Toutefois, si vous activez les connexions gracieuses, l'utilisateur peut se connecter avec un mot de passe ayant expiré le nombre de fois spécifié. En outre, si vous ne sélectionnez pas l'option Limiter le nombre de connexions bonus autorisées, un nombre de connexions gracieuses illimité est autorisé.

REMARQUE :

-

Si l'option Use Microsoft Server 2008 Password Policy (Utiliser la stratégie de mot de passe de Microsoft Server 2008) est sélectionnée, les options Nombre de jours restant avant que le mot de passe puisse être changé et Nombre de jours avant l'expiration du mot de passe sont également sélectionnées par défaut. Lorsque la syntaxe de Microsoft Server 2008 est activée, la plage pour ces deux options s'étend de 0 à 999 jours.

-

Lorsqu'un administrateur modifie le mot de passe d'un utilisateur, par exemple lors de la création d'un nouvel utilisateur ou en réponse à un appel de dépannage, le mot de passe précédent expire automatiquement si vous avez activé le paramètre d'expiration des mots de passe dans la stratégie de mots de passe. Pour cette fonction, le nombre de jours défini n'est pas important, mais ce paramètre doit être activé. Sélectionner l'option Do not expire the user's password when the administrator sets the password (Ne pas faire expirer le mot de passe de l'utilisateur lorsque l'administrateur l'a défini) remplace cette amélioration de sécurité.

-

Limiter le nombre de connexions bonus autorisées (0-254)

Lorsque le mot de passe expire, cette valeur indique le nombre de fois qu'un utilisateur est autorisé à se connecter à eDirectory à l'aide d'un mot de passe ayant expiré. Si les connexions gracieuses ne sont pas activées, l'utilisateur ne pourra plus se connecter si son mot de passe a expiré et il devra contacter l'administrateur pour réinitialiser son mot de passe. Si la valeur est 1 ou plus, l'utilisateur a peut se connecter le nombre de fois indiqué avant d'être forcé à changer le mot de passe. Toutefois, si l'utilisateur ne modifie pas le mot de passe avant que toutes les connexions gracieuses soient utilisées, il est verrouillé et ne parvient plus à se connecter à eDirectory. En outre, si vous n'avez pas sélectionné l'option Limiter le nombre de connexions gracieuses autorisées, un nombre de connexions gracieuses illimitées est autorisé.

-

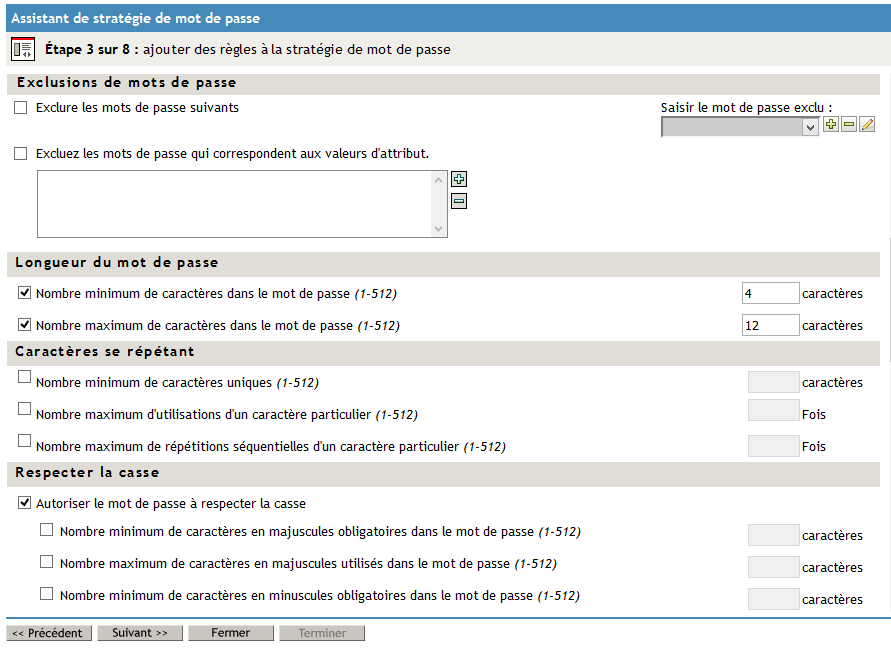

Exclusions de mots de passe

-

Exclure les mots de passe suivants

Cette option vous permet d'entrer manuellement les mots de passe que vous souhaitez exclure. Elle permet d'exclure des mots ou des caractères spécifiques, mais pas un modèle ni un attribut eDirectory. Vous pouvez également exclure des mots de passe qui contiennent un caractère spécial spécifique, notamment *, +, %, ou un espace. Par exemple, si vous ajoutez le caractère * à la liste des mots de passe exclus, un utilisateur qui a tenté d'entrer le mot de passe « Pa55w0rd*! » reçoit une erreur indiquant que le mot de passe spécifié n'est pas valide. Cela peut être utile si vous devez empêcher les utilisateurs de spécifier des mots de passe qui contiennent des caractères spéciaux qui provoquent des problèmes avec les applications dans votre environnement.

Pour NMAS 3.1.3 et version ultérieure, les chaînes dans la liste d'exclusion ne peuvent pas être contenues dans le mot de passe et la comparaison ne tient pas compte de la casse. Par exemple, si « test » figure dans la liste d'exclusion, les éléments suivants ne peuvent pas être des mots de passe : Test, TEST, ltest, test1, etc.

N'oubliez pas que les exclusions de mots de passe peuvent être utiles pour quelques mots qui représentent selon vous des risques en matière de sécurité. Bien qu'une fonctionnalité de liste d'exclusion soit fournie, elle n'est pas conçue pour devenir une longue liste de termes de type dictionnaire. Une longueur excessive des listes de termes exclus peut perturber les performances du serveur. Plutôt que de configurer une longue liste d'exclusions pour vous protéger contre les « attaques de dictionnaire » perpétrées sur les mots de passe, nous recommandons d'utiliser les règles de mot de passe avancées pour imposer l'emploi de nombres dans les mots de passe.

-

Excluez les mots de passe qui concordent avec les valeurs d'attribut

Cette option vous permet de sélectionner les attributs des objets Utilisateur dont vous voulez empêcher l'utilisation en tant que mots de passe. Par exemple, si vous ajoutez l'attribut Nom Donné à la liste, et si l'attribut Nom Donné contenait la valeur de Franck, alors franck, franck1 ou 1franck ne pourraient pas être utilisés comme mot de passe.

NMAS n'effectue pas cette vérification si la longueur du mot de passe exclu est inférieure à trois caractères.

Utilisez les boutons plus ou moins pour ajouter et supprimer des valeurs d'attribut de la liste.

REMARQUE :si l'option Utiliser la stratégie de complexité Microsoft, l'option Excluez les mots de passe qui concordent avec les valeurs d'attribut est également sélectionnée par défaut. Lorsque la syntaxe de stratégie de complexité Microsoft est activée, la liste des valeurs d'attribut à faire correspondre est pré-remplie avec les attributs suivants : Nom commun, Nom d'affichage, Nom complet, Prénom et Nom de famille.

Figure 26-2 Règles de mot de passe avancées (Suite)

Longueur du mot de passe

-

Nombre minimum de caractères dans le mot de passe (1-512)

-

Nombre maximum de caractères dans le mot de passe (1-512)

REMARQUE :

-

La longueur maximale de tout mot de passe créé à l'aide de NMAS est de 512 caractères.

-

Si l'option Utiliser la stratégie de complexité Microsoft est sélectionnée, ni l'option Nombre minimum de caractères dans le mot de passe ni l'option Nombre maximum de caractères dans le mot de passe ne sont disponibles.

-

Si l'option Use Microsoft Server 2008 Password Policy (Utiliser la stratégie de mot de passe de Microsoft Server 2008) est sélectionnée, seule l'option Nombre minimum de caractères dans le mot de passe est disponible. Cette option est sélectionnée par défaut.

-

Si l'option Utiliser la syntaxe Novell est sélectionnée, les options Nombre minimum de caractères dans le mot de passe et Nombre maximum de caractères dans le mot de passe sont également sélectionnées par défaut.

-

Violations de la complexité du mot de passe

-

Nombre maximum de violations de la stratégie de complexité dans le mot de passe (0-5)

Cette option vous permet, en tant qu'administrateur, de configurer le nombre de violations de stratégie de complexité que vous souhaitez autoriser pour les mots de passe dans votre environnement. Par défaut, la stratégie de mot de passe de Microsoft Server 2008 requiert qu'un mot de passe contienne au moins un caractère provenant de trois des cinq types de caractères, à savoir des caractères en majuscules, en minuscules, numériques, non alphanumériques et autres. Par conséquent, le nombre de violations autorisé par défaut est de 2. Pour plus d'informations sur les exigences de stratégie pour la stratégie de mot de passe de Microsoft Server 2008, reportez-vous à la section Syntaxe de mot de passe.

Toutefois, si vous souhaitez rendre votre stratégie de mot de passe plus ou moins restrictive, vous pouvez modifier le nombre de violations autorisé par défaut. Par exemple, si vous modifiez le paramètre par défaut et le définissez sur 1, tous les mots de passe doivent inclure au moins un caractère provenant de quatre types des cinq types de caractères indiqués ci-dessus. Si la valeur est de 4, les mots de passe doivent inclure un caractère provenant d'un seul des cinq types de caractères.

REMARQUE :L'option Maximum number of complexity policy violations in password (0-5) (Nombre maximum de violations de la stratégie de complexité dans le mot de passe [0-5]) n'est disponible que si vous sélectionnez l'option Use Microsoft Server 2008 Password Policy (Utiliser la stratégie de mot de passe de Microsoft Server 2008). Cette option est sélectionnée par défaut.

Caractères répétés

-

Nombre minimum de caractères uniques (1-512)

-

Nombre maximum d'utilisations d'un caractère particulier (1-512)

-

Nombre maximum de répétitions séquentielles d'un caractère particulier (1-512)

REMARQUE :Si l'option Utiliser la stratégie de complexité Microsoft ou l'option Use Microsoft Server 2008 Password Policy (Utiliser la stratégie de mot de passe de Microsoft Server 2008) est sélectionnée, alors les options Nombre minimum de caractères uniques, Nombre maximum d'utilisations d'un caractère particulier et Nombre maximum de répétitions séquentielles d'un caractère particulier (1-512) ne sont pas disponibles.

Sensible à la casse

Dans eDirectory, vous pouvez utiliser l'option Autoriser le mot de passe à respecter la casse pour que vos mots de passe respectent la casse pour tous les clients mis à niveau vers eDirectory 9.0.

REMARQUE :L'option Autoriser le mot de passe à respecter la casse n'est disponible que si vous sélectionnez l'option Utiliser la syntaxe Novell. Cette option est sélectionnée par défaut.

L'option Autoriser le mot de passe à respecter la casse n'est disponible que si vous sélectionnez l'option Utiliser la syntaxe Novell. Cette option est sélectionnée par défaut.

Si l'option Autoriser le mot de passe à respecter la casse est sélectionnée, vous disposez de quatre options :

-

Autoriser le mot de passe à respecter la casse

-

Nombre minimum de caractères en majuscules obligatoires dans le mot de passe (1-512)

-

Nombre maximum de caractères en majuscules autorisés dans le mot de passe (1-512)

-

Nombre minimum de caractères en minuscules obligatoires dans le mot de passe (1-512)

-

Nombre maximum de caractères en minuscules autorisés dans le mot de passe (1-512)

-

Lorsque l'option Autoriser le mot de passe à respecter la casse n'est pas sélectionnée, les mots de passe respectent la casse et vous disposez de deux options :

-

Nombre minimum de caractères alphabétiques autorisés dans le mot de passe (1-512)

-

Nombre maximum de caractères alphabétiques autorisés dans le mot de passe (1-512)

IMPORTANT :les mots de passe sont conservés avec la casse et sont synchronisés entre les systèmes en respectant la casse, même si l'option Allow passwords to be case sensitive (Autoriser les mots de passe à être sensibles à la casse) n'est pas sélectionnée. La casse de caractères du mot de passe est ignorée si l'option Autoriser le mot de passe à respecter la casse n'est pas sélectionnée.

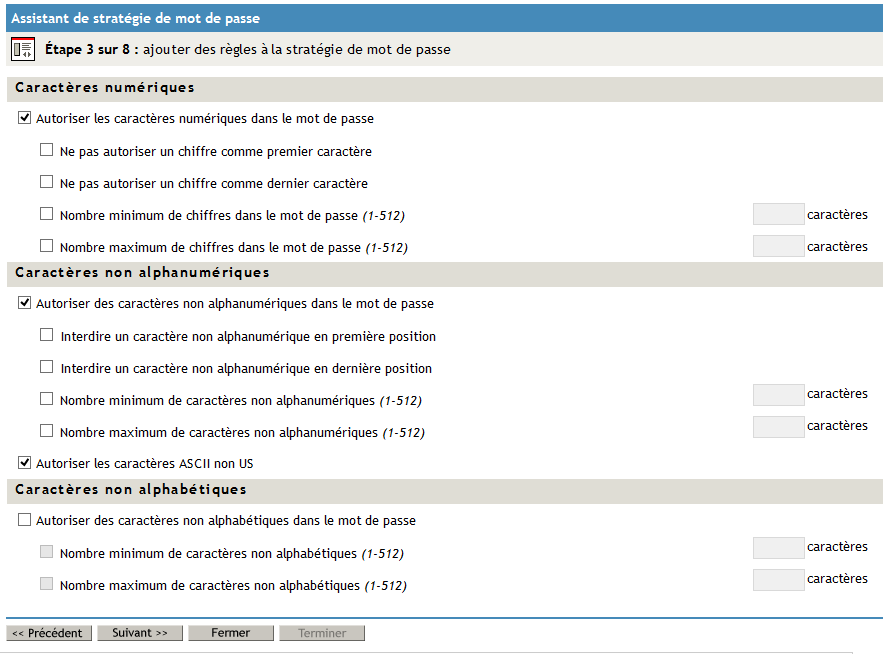

Figure 26-3 Règles de mot de passe avancées (Fin)

Caractères numériques

-

Autoriser les caractères numériques dans le mot de passe

-

Ne pas autoriser un chiffre comme premier caractère

-

Ne pas autoriser un chiffre comme dernier caractère

-

Nombre minimum de chiffres dans le mot de passe (1-512)

-

Nombre maximum de chiffres dans le mot de passe (1-512)

-

REMARQUE :l'option Autoriser les caractères numériques dans le mot de passe n'est disponible que si vous sélectionnez l'option Utiliser la syntaxe Novell. Cette option est sélectionnée par défaut.

Caractères non alphanumériques

Les caractères non alphanumériques sont des caractères qui ne sont ni des chiffres (0-9) ni des caractères alphabétiques. Les caractères alphabétiques comprennent les lettres a-z, A-Z et les caractères alphabétiques de la page 850 de codes Latin-1.

-

Autoriser des caractères non alphanumériques dans le mot de passe

-

Interdire un caractère non alphanumérique en première position

-

Interdire un caractère non alphanumérique en dernière position

-

Nombre minimum de caractères non alphanumériques (1-512)

-

Nombre maximum de caractères non alphanumériques (1-512)

-

-

Autoriser les caractères ASCII non US

Cette option permet d'inclure dans le mot de passe des caractères ne figurant pas dans le jeu de caractères latins de base, également appelés « caractères étendus ».

REMARQUE :l'option Autoriser des caractères non alphanumériques dans le mot de passe n'est disponible que si vous sélectionnez l'option Utiliser la syntaxe Novell. Cette option est sélectionnée par défaut.

Caractères non alphabétiques

Les caractères non alphabétiques sont les caractères qui ne sont pas des caractères alphabétiques. Les caractères alphabétiques comprennent les lettres a-z, A-Z et les caractères alphabétiques de la page 850 de codes Latin-1.

-

Autoriser des caractères non alphabétiques dans le mot de passe

-

Nombre minimum de caractères non alphabétiques (1-512)

-

Nombre maximum de caractères non alphabétiques (1-512)

-

REMARQUE :

-

L'option Autoriser des caractères non alphabétiques dans le mot de passe n'est disponible que si vous sélectionnez l'option Utiliser la syntaxe Novell.

-

Si vous utilisez l'option Autoriser des caractères non alphabétiques dans le mot de passe, vérifiez que votre stratégie ne limite pas à tort les mots de passe possibles. Par exemple, vous pouvez créer une stratégie qui requiert plusieurs caractères non alphabétiques ou des chiffres, mais aussi des limites du nombre de caractères non alphabétiques autorisé.

Modification des stratégies de mot de passe en dehors de l'interface de stratégies de mot de passe

Outre la création, la modification et l'assignation de stratégies de mot de passe à l'aide du plug-in de gestion de mot de passe d'iManager, vous pouvez modifier les stratégies en dehors de l'interface des stratégies de mot de passe de l'une des manières suivantes :

-

Modification de l'objet Stratégie directement à l'aide de l'interface d'administration de l'annuaire.

-

Modification de l'objet Stratégie directement à l'aide de l'outil de ligne de commande ldapmodify.

Toutefois, il est déconseillé de manipuler les stratégies de mot de passe en dehors de l'interface de stratégies de mot de passe, étant donné que cette manipulation risque d'entraîner des problèmes dans votre environnement si tous les attributs ne sont pas correctement définis. Si vous définissez plusieurs types de stratégie pour une seule stratégie par exemple, seul le type le plus élevé de stratégies est pris en compte et eDirectory ignore toutes les règles de stratégies de niveau inférieur appliquées. Pour plus d'informations sur la priorité de type de stratégie de mot de passe, reportez-vous à la section Priorité pour la syntaxe de mot de passe.

En outre, si vous remplacez le type de stratégie de mot de passe Microsoft Server 2008 par le type de stratégie de complexité de Microsoft sans utiliser l'interface de stratégie de mot de passe, iManager ne supprime pas l'attribut de la stratégie de mot de passe Microsoft Server 2008 (nspmAD2K8Syntax) existant de l'objet Stratégie. À la place, iManager définit la valeur de l'attribut sur False (Faux). Dans ce cas, eDirectory ignore toutes les stratégies et règles définies pour chaque type de stratégie.

Un autre problème peut se produire lorsque vous utilisez LDAP pour modifier les règles spécifiques d'une stratégie. Si la modification d'une stratégie entraîne un conflit entre deux règles, eDirectory applique une règle sélectionnée ou définie sur True (Vrai) dans la stratégie au lieu d'une règle en conflit qui n'est pas sélectionnée ni définie sur False (Faux).

Par exemple, vous pouvez créer une stratégie et ensuite la modifier pour ne pas autoriser les caractères numériques et autoriser les caractères non alphabétiques. Étant donné que la valeur de l'attribut nspmNonAlphaCharactersAllowed est définie sur True (Vrai), tous les caractères non alphabétiques sont autorisés, y compris les caractères numériques, même si l'attribut nspmNumericCharactersAllowed est défini sur False (Faux).

Génération de mot de passe aléatoire

Au lieu d'indiquer un mot de passe spécifique, les utilisateurs peuvent également demander un mot de passe généré de façon aléatoire. Les mots de passe généré de façon aléatoire respectent automatiquement les exigences de complexité et autres restrictions de la stratégie de mot de passe assignée à l'utilisateur.

Mots de passe de Microsoft Server 2008 générés de façon aléatoire

Les mots de passe générés de façon aléatoire pour les stratégies de mot de passe de Microsoft Server 2008 diffèrent des mots de passe générés de façon aléatoire utilisant d'autres types de stratégie de mot de passe. Les différences sont les suivantes :

-

Si un utilisateur se voit assigner une stratégie de mot de passe qui utilise le type de stratégie de mot de passe de Microsoft Server 2008 et demande un mot de passe généré de façon aléatoire, NMAS génère le mot de passe en fonction du nombre de violations de la complexité de mot de passe autorisé pour la stratégie.

-

Si le nombre de violations de la complexité de mot de passe autorisé est défini sur la valeur maximale de 5, tous les mots de passe générés de façon aléatoire se composent uniquement de caractères alphabétiques en majuscules ou en minuscules.

-

Si les exigences de la complexité de mot de passe configurées sont extrêmement strictes, même les mots de passe générés de façon aléatoire pourraient ne pas être valides pour la stratégie de mot de passe.

-

La longueur maximale de tout mot de passe généré de façon aléatoire par la stratégie de mot de passe de Microsoft Server 2008 est de 16 caractères, sauf si la longueur minimale configurée dans la stratégie est de plus de 16 caractères. Si la longueur minimale est supérieure à 16 caractères, la longueur du mot de passe généré est la longueur minimale définie dans la stratégie. Par exemple, si la longueur minimale d'un mot de passe est définie sur 20 caractères à l'aide d'une stratégie de Microsoft Server 2008, le mot de passe généré de façon aléatoire est toujours de 20 caractères.

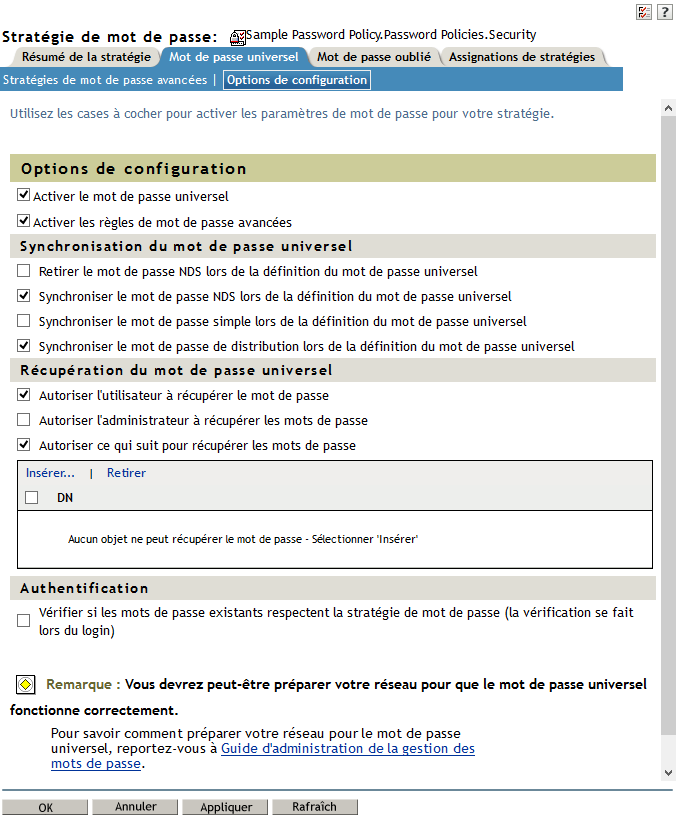

Options de configuration du mot de passe universel

La figure suivante illustre un exemple des options de configuration de mot de passe universel :

Figure 26-4 Options de configuration

-

Activer le mot de passe universel

Active le mot de passe universel pour cette stratégie. Vous devez activer le mot de passe universel si vous souhaitez utiliser les autres fonctionnalités de stratégie de mot de passe.

-

Activer les règles de mots de passe avancées

Active les règles de mot de passe avancées définies sur la page des règles de mot de passe avancées pour cette stratégie. Ces règles de mots de passe avancées vous aident à sécuriser votre environnement, en vous permettant de contrôler la durée de vie et le contenu des mots de passe.

-

Synchronisation du mot de passe universel

-

Retirer le mot de passe NDS lors de la définition du mot de passe universel

Si cette option est cochée, le mot de passe NDS est désactivé lorsque le mot de passe universel est défini. En outre, lorsque le mot de passe NDS est défini, la valeur de hachage du mot de passe NDS est défini sur une valeur aléatoire inconnue, sauf pour eDirectory. Une valeur de mot de passe pourrait éventuellement être hachée sur la base d'une valeur aléatoire.

-

Synchroniser le mot de passe NDS lors de la définition du mot de passe universel

Si cette option est sélectionnée et que le mot de passe universel est défini, le mot de passe NDS est défini simultanément avec le même mot de passe.

-

Synchroniser le mot de passe simple lors de la définition du mot de passe universel

REMARQUE :la définition de cette option n'affecte pas votre capacité à importer des mots de passe utilisateur à l'aide d'ICE.

Si cette option est sélectionnée et que le mot de passe universel est défini, le mot de passe simple est défini simultanément et utilise le même mot de passe.

-

Synchroniser le mot de passe de distribution lors de la définition du mot de passe universel

Détermine si le moteur méta-annuaire d'Identity Manager peut récupérer ou définir le mot de passe universel d'un utilisateur dans eDirectory.

Si cette option est sélectionnée et que le mot de passe universel est défini, le mot de passe de distribution est défini simultanément et utilise le même mot de passe.

Le mot de passe de distribution peut être utilisé avec Identity Manager pour effectuer la synchronisation de mot de passe sur les systèmes connectés. Cette option permet également au moteur méta-annuaire de récupérer le mot de passe universel d'un utilisateur dans eDirectory.

-

-

Récupération du mot de passe universel

-

Autoriser l'utilisateur à récupérer le mot de passe

Détermine si la fonction de self-service de mot de passe oublié peut récupérer un mot de passe pour le compte d'un utilisateur de sorte à pouvoir lui envoyer par message électronique. Si cette option n'est pas sélectionnée, la fonction correspondante apparaît en grisé sur la page des mots de passe oublié de la stratégie de mot de passe.

Cette option permet aux utilisateurs de récupérer leurs propres mots de passe à l'aide des extensions LDAP et NMAS.

-

Autoriser l'administrateur à récupérer les mots de passe

Vous permet de récupérer les mots de passe des utilisateurs à l'aide d'un produit ou d'un service tiers qui utilise cette fonctionnalité.

Cette option n'est pas recommandée. Au lieu de cela, vous devriez utiliser l'option Autoriser ce qui suit pour récupérer les mots de passe pour assigner des droits de lecture de mot de passe à des objets spécifiques, tels que les objets Service SAMBA ou freeRADIUS qui ont besoin de ces droits pour exécuter leurs fonctions.

Si l'option Autoriser l'administrateur à récupérer les mots de passe est sélectionnée, les utilisateurs disposant de privilèges d'écriture sur l'attribut ACL de l'objet cible peuvent récupérer le mot de passe de l'objet cible.

-

Autoriser ce qui suit pour récupérer les mots de passe

Vous permet d'insérer un objet capable de récupérer les mots de passe.

-

-

Authentification

-

Vérifier si les mots de passe existants respectent la stratégie de mot de passe (la vérification se fait lors de la connexion)

Si cette option est sélectionnée et que les utilisateurs se connectent via iManager, leurs mots de passe existants sont analysés pour vérifier qu'ils respectent les règles de mot de passe avancées dans la stratégie de mot de passe des utilisateurs. Si un mot de passe existant n'est pas conforme, les utilisateurs sont invités à le changer.

-

26.4.5 Assignation de stratégies de mot de passe aux utilisateurs

Dans eDirectory, vous pouvez assigner une stratégie de mot de passe à des utilisateurs en assignant celle-ci à l'ensemble de l'arborescence (à l'aide de l'objet Stratégie de connexion), à des partitions ou conteneurs spécifiques, ou à certains utilisateurs. Pour simplifier l'administration, il est recommandé de définir des stratégies de mot de passe au niveau le plus élevé possible de l'arborescence.

IMPORTANT :l'assignation d'une stratégie de mot de passe à une arborescence eDirectory entière ou à un conteneur dans une arborescence qui contient une grande quantité d'utilisateurs (des dizaines de milliers) dans les sous-conteneurs risque de provoquer le blocage du plug-in iManager et de l'application proprement dite.

Dans ce cas, vous souhaiterez peut-être envisager d'assigner individuellement les stratégies de mot de passe à des conteneurs de niveau inférieur afin de contrôler le nombre d'utilisateurs pour chaque assignation de stratégie de mot de passe.

Une stratégie ne prend effet qu'une fois assignée à un ou plusieurs objets. Vous pouvez assigner une stratégie de mot de passe aux objets suivants:

-

Objet Stratégie de connexion

Nous préconisons de créer une stratégie Mot de passe par défaut pour tous les utilisateurs de l'arborescence. Pour cela, créez une stratégie et assignez-la à l'objet Stratégie de connexion. L'objet Stratégie de connexion se trouve dans le conteneur Sécurité situé juste en dessous de la racine de l'arborescence.

-

Conteneur constituant la racine d'une partition

Si vous assignez une règle à un conteneur qui constitue la racine d'une partition, l'assignation de stratégie est héritée par tous les utilisateurs de cette partition, y compris par les utilisateurs des sous-conteneurs. Pour déterminer si un conteneur est la racine d'une partition, recherchez le conteneur et vérifiez la présence d'une icône de partition à proximité.

-

Conteneur ne constituant pas la racine d'une partition

Si vous assignez une règle à un conteneur qui ne constitue pas la racine d'une partition, l'assignation de la stratégie est héritée uniquement par les utilisateurs de ce conteneur spécifique. Elle n'est pas héritée par les utilisateurs des sous-conteneurs. Si vous souhaitez que la stratégie s'applique à tous les utilisateurs sous un conteneur qui n'est pas une racine de partition, vous devez assigner la stratégie à chaque sous-conteneur individuellement.

-

Utilisateur spécifique

Une seule stratégie à la fois peut être appliquée à un utilisateur. NMAS détermine la stratégie applicable à un utilisateur en recherchant des stratégies dans l'ordre suivant, puis en appliquant la première trouvée.

-

Assignation spécifique à l'utilisateur : si une règle de mot de passe a été assignée spécialement à l'utilisateur, elle est appliquée.

-

Conteneur: si aucune assignation spécifique ne cible l'utilisateur, NMAS applique la règle assignée au conteneur dans lequel se trouve l'utilisateur.

-

Conteneur de la racine de partition : si aucune règle n'est assignée à l'utilisateur ou au conteneur au niveau immédiatement supérieur à l'utilisateur, la règle assignée au conteneur de la racine de partition est appliquée.

-

Objet Stratégie de connexion: si aucune stratégie n'est assignée à l'utilisateur ou à d'autres conteneurs, c'est celle assignée à l'objet Stratégie de connexion qui est appliquée. Il s'agit de la stratégie par défaut pour tous les utilisateurs de l'arborescence.

La figure suivante illustre un exemple de la page de propriétés dans laquelle vous spécifiez quelle stratégie de mot de passe pour objet est assignée à :

Figure 26-5 Assignation d'une stratégie de mot de passe aux objets

26.4.6 Recherche de la stratégie d'un utilisateur

Un utilisateur ne peut avoir qu'une seule stratégie appliquée à la fois. Pour savoir quelle stratégie est applicable à un utilisateur ou un conteneur en particulier, procédez comme suit :

-

Dans iManager, dans la vue Rôles et tâches, cliquez sur Mots de passe > View Policy Assignments (Afficher les assignations de stratégie).

-

Recherchez l'utilisateur souhaité et sélectionnez-le.

-

Cliquez sur OK.

Si l'arborescence contient plusieurs stratégies, NMAS détermine la stratégie à appliquer à un utilisateur, conformément aux indications de la Section 26.4.5, Assignation de stratégies de mot de passe aux utilisateurs.

26.4.7 Définition d'un mot de passe utilisateur

Les administrateurs ou le personnel du service d'assistance peuvent définir le mot de passe universel d'un utilisateur en utilisant une tâche dans iManager. La tâche affiche les règles de mot de passe pour la stratégie de mot de passe applicable à cet utilisateur.

-

Dans iManager, dans la vue Rôles et tâches, cliquez sur Mots de passe > Définir un mot de passe universel.

-

Recherchez l'utilisateur souhaité et sélectionnez-le.

-

Cliquez sur OK.

Si l'utilisateur s'est vu assigner une stratégie de mot de passe et qu'il dispose d'un mot de passe universel activé, cette tâche vous permet de modifier son mot de passe.

Si les règles de mot de passe avancées sont activées dans la stratégie, une liste de règles à suivre s'affiche.

Si le mot de passe universel n'est pas activé pour un utilisateur, iManager affiche un message d'erreur. Vous devez soit assigner une stratégie à l'utilisateur puis revenir à cette tâche, soit modifier le mot de passe NDS de l'utilisateur à l'aide de la tâche Administration eDirectory > Modifier un objet.

-

Créez un mot de passe pour l'utilisateur et assurez-vous qu'il soit compatible avec toutes les règles de mot de passe affichées.

-

Cliquez sur OK.

Le mot de passe universel est modifié pour l'utilisateur.

Si la synchronisation de mot de passe est définie dans votre environnement, le nouveau mot de passe utilisateur est distribué aux systèmes connectés configurés pour l'accepter.

REMARQUE :Lorsqu'un administrateur modifie le mot de passe d'un utilisateur, par exemple lors de la création d'un nouvel utilisateur ou en réponse à un appel de dépannage, le mot de passe précédent expire automatiquement si vous avez activé le paramètre d'expiration des mots de passe dans la stratégie de mots de passe. Le paramètre Nombre de jours avant l'expiration du mot de passe se trouve dans les règles de mot de passe avancées. Dans cette fonction, ce n'est pas le nombre de jours défini qui est important, c'est son activation.

L'option Do not expire the user's password when the administrator sets the password (Ne pas faire expirer le mot de passe de l'utilisateur lorsque l'administrateur définit le mot de passe) remplace cette fonction.

26.4.8 Dépannage des stratégies de mot de passe

Ces erreurs indiquent qu'une stratégie de mot de passe n'est pas assignée à un utilisateur

Si vous détectez une erreur indiquant qu'une stratégie de mot de passe n'est pas assignée à un utilisateur à partir de la tâche de définition du mot de passe universel et que vous savez que l'utilisateur dispose d'une stratégie de mot de passe assignée, le problème peut venir de SSL. Pour diagnostiquer et résoudre les problèmes liés à SSL, procédez comme suit :

-

Pour vérifier que la configuration de SSL est bien à l'origine du problème, utilisez la tâche d'affichage des assignations de stratégies pour vérifier la stratégie de cet utilisateur. Si la tâche d'affichage des assignations de stratégies renvoie une erreur de transport NMAS, cela peut indiquer que SSL n'est pas configuré correctement.

-

Vérifiez que SSL est correctement configuré entre le serveur Web qui exécute iManager et l'arborescence eDirectory principale. Vérifiez que vous disposez d'un certificat configuré entre le serveur Web et eDirectory.

-

Si vous ne faites pas appel à TLS en cas de liaison simple, vous devez veiller à indiquer le port SSL LDAP correct, comme expliqué dans la remarque à l'Étape 6.

Utilisation des questions et réponses de vérification d'identité

Assurez-vous que vous utilisez un navigateur pris en charge par iManager.

Octroi d'accès pour les nouveaux conteneurs

Lorsque vous configurez iManager ou un des produits du portail de NetIQ, tels que l'application utilisateur, vous spécifiez le conteneur des utilisateurs du portail. Généralement, vous spécifiez un conteneur d'un niveau élevé dans l'arborescence, afin que tous les utilisateurs de l'arborescence puissent accéder aux fonctionnalités du portail. Si tous les utilisateurs sont situés sous ce conteneur, alors ils ont tous accès au self-service de mot de passe oublié et du self-service de réinitialisation de mot de passe.

Erreur de transport NMAS LDAP

Si vous installez Identity Manager dans un environnement multiserveur et utilisez certains plug-ins de gestion des mots de passe dans iManager, une erreur de type Erreur de transport NMAS LDAP risque de s'afficher.

Une cause fréquente de cette erreur est que le fichier PortalServlet.properties pointe vers un serveur LDAP qui ne dispose pas des extensions NMAS nécessaires pour Identity Manager. Ouvrez le fichier PortalServlet.properties et assurez-vous que l'adresse du serveur LDAP est la même que celle du serveur sur lequel vous avez installé Identity Manager.

Autres causes possibles :

-

Le serveur LDAP n'est pas en cours d'exécution.

-

SSL n'est pas configuré pour LDAP entre le serveur iManager qui exécute les plug-ins et le serveur LDAP.

-

Lorsque vous vous connectez avec iManager à d'autres arborescences pour gérer les serveurs distants Identity Manager, des erreurs risquent de se produire si vous utilisez le nom du serveur au lieu de l'adresse IP du serveur distant.

-

Le certificat de racine approuvée de l'arborescence auprès de laquelle vous vous authentifiez doit être importé en tant que certificat approuvé sur le serveur Web. Vous pouvez utiliser keytool.exe pour exporter le certificat vers le serveur Web.