5.3 Configuración de inquilinos múltiples de Protect en VMware

PlateSpin Protect incluye funciones de usuario únicas (y una herramienta para crearlas en un centro de datos VMware) que hacen posible que usuarios de VMware no administrativos (o “usuarios habilitados”) lleven a cabo operaciones del ciclo de vida de Protect en el entorno VMware. Estas funciones hacen posible que usted, como proveedor de servicios, segmente su clúster VMware para permitir múltiples inquilinos. Esto implica la existencia de varias instancias de contenedores de Protect en el centro de datos para acomodar a clientes de Protect o “inquilinos” que deseen mantener sus datos y el hecho de que existen por separado e inaccesibles para los demás clientes del centro de datos.

En esta sección se incluye la información siguiente:

5.3.1 Uso de herramientas para definir funciones de VMware

PlateSpin Protect requiere ciertos privilegios para acceder a la infraestructura de VMware (los “contenedores” de VMware) y realizar tareas en ella, con el fin de que el flujo de trabajo y las funciones de Protect sean posibles en ese entorno. Puesto que existen muchos de estos privilegios necesarios, NetIQ ha creado un archivo que define los privilegios mínimos obligatorios y los agrega a tres funciones personalizadas de VMware:

-

Administrador de máquinas virtuales de PlateSpin

-

Administrador de infraestructuras de PlateSpin

-

Usuario de PlateSpin

Este archivo de definiciones, PlateSpinRole.xml, está incluido en la instalación del servidor de PlateSpin Protect. Un ejecutable adjunto, PlateSpin.VMwareRoleTool.exe, accede al archivo para permitir la creación de estas funciones personalizadas de PlateSpin en un entorno vCenter de destino.

En esta sección se incluye la información siguiente:

Sintaxis básica de la línea de comandos

Desde la ubicación en la que se haya instalado la herramienta de funciones, ejecute la herramienta desde la línea de comandos empleando esta sintaxis básica:

PlateSpin.VMwareRoleTool.exe /host=[host name/IP] /user=[user name] /role=[the role definition file name and location] /create

NOTA:el archivo de definición de funciones se encuentra por defecto en la misma carpeta que la herramienta de definición de funciones.

Parámetros e indicadores adicionales de línea de comandos

Aplique los siguientes parámetros según sea necesario al utilizar PlateSpin.VMwareRoleTool.exe para crear o actualizar funciones en vCenter:

|

/crear |

(Obligatorio) Crea las funciones definidas mediante el parámetro /role. |

|

/get_all_prvileges |

Muestra todos los privilegios definidos en el servidor. |

|

|

|

Indicadores opcionales |

|

|

/interactive |

Ejecuta la herramienta con opciones interactivas que permiten crear funciones individuales, comprobar la compatibilidad de funciones o indicar todas las funciones compatibles. |

|

/password=[contraseña] |

Proporciona la contraseña de VMware (omite la solicitud de contraseña) |

|

/verbose |

Visualizar información detallada |

Ejemplo de uso de la herramienta

Uso: PlateSpin.VMwareRoleTool.exe /host=houston_sales /user=pedrom /role=PlateSpinRole.xml /create

Acciones resultantes:

-

La herramienta de definición de funciones se ejecuta en el servidor de vCenter houston_sales, que tiene un administrador con el nombre de usuario pedrom.

-

En ausencia del parámetro /password, la herramienta solicita la contraseña de usuario, que deberá introducir.

-

La herramienta accede al archivo de definición de funciones, PlateSpinRole.xml, que se encuentra en el mismo directorio que el ejecutable de la herramienta (no era necesario definir su vía).

-

La herramienta encuentra el archivo de definición y recibe la instrucción (/create) de crear las funciones definidas en el contenido de ese archivo en el entorno vCenter.

-

La herramienta accede al archivo de definición y crea las nuevas funciones (incluidos los privilegios mínimos apropiados para el acceso limitado definido) dentro de vCenter.

Las nuevas funciones personalizadas se asignarán posteriormente a los usuarios en vCenter.

(Opción) Definición manual de las funciones de PlateSpin en vCenter

Puede usar el cliente de vCenter para crear y asignar manualmente las funciones personalizadas de PlateSpin. Esto requiere crear las funciones con los privilegios enumerados definidos en PlateSpinRole.xml. Si la creación se realiza manualmente, no existen restricciones sobre el nombre de la función. La única restricción es que los nombres de funciones creadas como equivalentes a aquellas en el archivo de definición tengan los privilegios mínimos apropiados del archivo de definición.

Para obtener información sobre cómo crear funciones personalizadas en vCenter, consulte el documento sobre cómo administrar funciones y permisos de VMWare VirtualCenter en el centro de recursos técnicos de VMware.

5.3.2 Asignación de funciones en vCenter

Al configurar un entorno de múltiples inquilinos, deberá aprovisionar un solo servidor de Protect por cliente o “inquilino”. Le asignará a este servidor de Protect un usuario habilitado con funciones especiales de VMware para Protect. Este usuario habilitado creará el contenedor de Protect. Como proveedor de servicios, mantendrá las credenciales del usuario y no las revelará al cliente inquilino.

La siguiente tabla indica las funciones que debe definir para el usuario habilitado. También incluye más información sobre la finalidad de la función:

|

Contenedor de vCenter para asignación de funciones |

Aspectos específicos de asignación de funciones |

Instrucciones de propagación |

Más información |

|---|---|---|---|

|

Raíz del árbol de inventario de vCenter |

Asigne al usuario habilitado la función Administrador de infraestructuras de PlateSpin (o equivalente). |

Por razones de seguridad, defina el permiso como no propagable. |

Esta función es necesaria para supervisar las tareas que lleva a cabo el software de Protect y finalizar cualquier sesión de VMware inactiva. |

|

Todos los objetos del centro de datos a los que el usuario habilitado necesite acceder |

Asigne al usuario habilitado la función Administrador de infraestructuras de PlateSpin (o equivalente). |

Por razones de seguridad, defina el permiso como no propagable. |

Esta función es necesaria para permitir el acceso a los almacenes de datos del centro de datos para cargar o descargar archivos. Defina el permiso como no propagable. |

|

Todos los clústeres que se vayan a añadir a Protect como contenedores y todos los hosts incluidos en los clústeres |

Asigne al usuario habilitado la función Administrador de infraestructuras de PlateSpin (o equivalente). |

La propagación queda sujeta al criterio del administrador de VMware. |

Para asignarlo a un host, propague el permiso desde el objeto de clúster o cree un permiso adicional en cada host del clúster. Si la función se asigna en el objeto de clúster y se propaga, no será necesario realizar cambios adicionales al añadir un nuevo host al clúster. Sin embargo, propagar el permiso tiene implicaciones respecto a la seguridad. |

|

Todos los repositorios de recursos a los que necesite acceder el usuario habilitado |

Asigne al usuario habilitado la función Administrador de máquinas virtuales de PlateSpin (o equivalente). |

La propagación queda sujeta al criterio del administrador de VMware. |

Aunque puede asignar el acceso a cualquier cantidad de repositorios de recursos en cualquier ubicación del árbol, debe asignar esta función al usuario habilitado en al menos un repositorio de recursos. |

|

Todas las carpetas de máquinas virtuales a las que necesite acceder el usuario habilitado |

Asigne al usuario habilitado la función Administrador de máquinas virtuales de PlateSpin (o equivalente). |

La propagación queda sujeta al criterio del administrador de VMware. |

Aunque puede asignar el acceso a cualquier cantidad de carpetas de máquinas virtuales en cualquier ubicación del árbol, debe asignar esta función al usuario habilitado en al menos una carpeta. |

|

Todas las redes a las que necesite acceder el usuario habilitado Redes virtuales distribuidas con dvSwitch y dvPortgroup |

Asigne al usuario habilitado la función Administrador de máquinas virtuales de PlateSpin (o equivalente). |

La propagación queda sujeta al criterio del administrador de VMware. |

Aunque puede asignar el acceso a cualquier cantidad de redes en cualquier ubicación del árbol, debe asignar esta función al usuario habilitado en al menos una carpeta.

|

|

Todos los almacenes de datos y clústeres de almacenes de datos a los que necesite acceder el usuario habilitado |

Asigne al usuario habilitado la función Administrador de máquinas virtuales de PlateSpin (o equivalente). |

La propagación queda sujeta al criterio del administrador de VMware. |

El usuario habilitado debe tener esta función asignada en al menos un almacén de datos o clúster de almacenes de datos. Para los clústeres de almacenes de datos, el permiso debe propagarse a los almacenes de datos que contenga. En caso de no proporcionar acceso a un miembro individual del clúster, fallarán tanto la preparación como las réplicas completas. |

La siguiente tabla muestra la función que puede asignar al cliente o usuario inquilino.

|

Contenedor de vCenter para asignación de funciones |

Aspectos específicos de asignación de funciones |

Instrucciones de propagación |

Más información |

|---|---|---|---|

|

Todos los repositorios de recursos y las carpetas en las que se vayan a crear las máquinas virtuales del cliente |

Asigne al usuario inquilino la función Usuario de PlateSpin (o equivalente). |

La propagación queda sujeta al criterio del administrador de VMware. |

Este inquilino pertenece al grupo de administradores de PlateSpin en el servidor de PlateSpin Protect y también está en el servidor de vCenter. Si el inquilino va tener la posibilidad de modificar los recursos empleados por la máquina virtual (es decir, redes, imágenes ISO, etc.), proporcione a este usuario los permisos necesarios sobre dichos recursos. Por ejemplo, si desea permitir que el cliente modifique la red a la que está conectada su máquina virtual, el usuario debe tener asignada la función de solo lectura (o superior) en todas las redes a las que pueda acceder el cliente. |

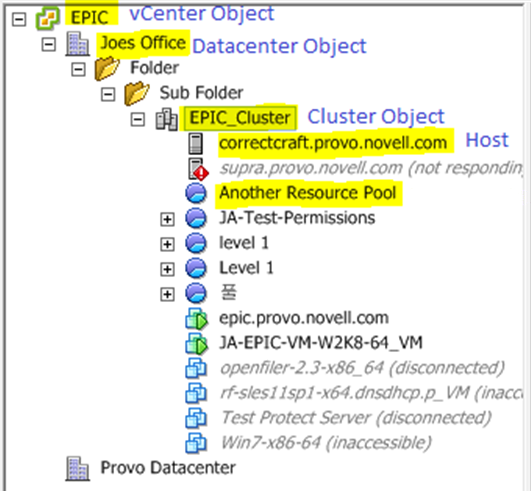

A continuación se muestra una infraestructura virtual en la consola de vCenter. Los objetos etiquetados en azul tienen asignada la función Administrador de infraestructuras. Los objetos etiquetados en verde tienen asignada la función Administrador de máquinas virtuales. El árbol no muestra carpetas de máquinas virtuales, redes ni almacenes de datos. A estos objetos se les asigna la función Administrador de máquinas virtuales de PlateSpin.

Figura 5-1 Funciones asignadas en vCenter

Implicaciones de seguridad de la asignación de funciones de VMware

El software de PlateSpin emplea un usuario habilitado únicamente para realizar operaciones del ciclo de vida de protección. Desde su perspectiva como proveedor de servicios, los usuarios finales nunca tienen acceso a las credenciales del usuario habilitado y no pueden acceder al mismo conjunto de recursos de VMware. En un entorno en el que haya varios servidores de Protect configurados para usar el mismo entorno vCenter, Protect impide cualquier posibilidad de acceso entre distintos clientes. Algunas de las principales implicaciones de seguridad son las siguientes:

-

Con la función Administrador de infraestructuras de PlateSpin asignada al objeto de vCenter, todos los usuarios habilitados podrán ver las tareas realizadas por cualquier otro usuario (pero no actuar sobre ellas).

-

Puesto que no existe ninguna forma de establecer permisos en carpetas o subcarpetas de almacenes de datos, todos los usuarios habilitados con permisos en un almacén de datos tendrán acceso a todos los discos de los demás usuarios habilitados almacenados en él.

-

Con la función Administrador de infraestructuras de PlateSpin asignada al objeto de clúster, todos los usuarios habilitados podrán activar o desactivar HA o DRS en todo el clúster.

-

Con la función Usuario de PlateSpin asignada al objeto de clúster de almacenamiento, todos los usuarios habilitados podrán activar o desactivar SDRS en todo el clúster.

-

Establecer la función Administrador de infraestructuras de PlateSpin en el objeto de clúster DRS y propagarla permite que el usuario habilitado vea todas las máquinas virtuales situadas en el repositorio de recursos por defecto o la carpeta de máquinas virtuales por defecto. Además, la propagación requiere que el administrador establezca explícitamente que el usuario habilitado tenga una función de “no acceso” en cada repositorio de recursos o carpeta de máquinas virtuales donde no deba tener acceso.

-

Establecer la función Administrador de infraestructuras de PlateSpin en el objeto vCenter permite que el usuario habilitado finalice las sesiones de cualquier otro usuario conectado a vCenter.

NOTA:recuerde que en estas situaciones, cada usuario habilitado es en realidad una instancia diferente del software de PlateSpin.