1.7 Beispiele für Identity Manager-Bereitstellungen

Mit Identity Manager steuern Sie die Benutzeridentitäten und deren Zugriff auf Anwendungen und Konten auf verbundenen Systemen. Wählen Sie die zu installierende Identity Manager-Edition entsprechend der benötigten Funktion aus. Diese bestimmt dann die zu installierenden Komponenten. In der folgenden Tabelle sind die Funktionen der Identity Manager Advanced Edition und der Identity Manager Standard Edition aufgeführt.

|

Funktion |

Advanced Edition |

Standard Edition |

Zu installierende Komponenten |

|---|---|---|---|

|

Automatische regelbasierte Benutzerbereitstellung |

|

|

Identity Manager-Engine und Designer |

|

Identitätssynchronisierung in Echtzeit |

|

|

Identity Manager-Engine und Designer |

|

Passwortverwaltung und Passwortselbstbedienung |

|

|

Identity Manager-Engine und SSPR |

|

Einheitliches Identitätsinformations-Tool (Analyzer) |

|

|

Analyzer |

|

REST APIs und Single Sign-on-Support |

|

(nur eingeschränkte Unterstützung) |

Identity Manager-Engine, OSP und Identity Reporting |

|

Berichterstellung über den aktuellen Zustand |

|

|

Identity Manager-Engine und Identity Reporting |

|

Rollenbasierte unternehmensgerechte Bereitstellung |

|

|

Identity Manager-Engine und Identity Applications |

|

Automatische Genehmigungs-Workflows für die Durchsetzung von Geschäftsrichtlinien |

|

|

Identity Manager-Engine, Designer und Identity Applications |

|

Erweiterte Selbstbedienung in den Identitätsanwendungen |

|

|

Identity Manager-Engine und Identity Applications |

|

Ressourcenmodell und Katalog für die einfache Ressourcenbereitstellung |

|

|

Identity Manager-Engine und Identity Applications |

|

Berichterstellung über den Zustandsverlauf |

|

|

Identity Manager-Engine und Identity Reporting |

|

Berichterstellung über verbundene Systeme |

|

|

Identity Manager-Engine und Identity Reporting |

|

Rollen- und Ressourcenverwaltung |

|

|

Identity Manager-Engine und Identity Applications |

HINWEIS:In allen Identity Manager-Installationen ist der Identity Manager Server die zentrale Komponente. Abhängig von der Identity Manager-Edition wird auf einem Tomcat-Anwendungsserver nur Identity Reporting installiert bzw. sowohl Identity Reporting als auch Identity Applications. Installieren Sie nach Bedarf andere Komponenten mit dem für die Identity Manager-Komponenten spezifischen Installationsprogramm. Installieren Sie beispielsweise Designer, Analyzer oder Sentinel Log Management für IGA.

Prüfen Sie vor der Installation von Identity Manager zudem die Ziele für Ihre Implementierung und achten sie auf die Optionen für die physische Topologie, wie Hochverfügbarkeit und Skalierbarkeit. Dadurch ermitteln Sie die Konfiguration, die zu den Anforderungen Ihrer Organisation passt.

Durch die Hochverfügbarkeit lassen sich wichtige Netzwerkressourcen wie Daten, Anwendungen und Dienste effizient verwalten. Hochverfügbarkeit wird durch Reduzierung der einzelnen Fehlerquellen und Nutzung redundanter Komponenten implementiert. Auf ähnliche Weise lässt sich durch die Verbindung mehrerer Instanzen von Identity Management-Komponenten mit einem Lastausgleichprogramm eine Hochverfügbarkeitsumgebung bereitstellen.

In diesem Abschnitt werden zwei Beispiele beschrieben, die die Implementierung der Advanced Edition und Standard Edition auf hohem Niveau beschreibt. Sie dienen Ihnen als Referenz für die Erstellung eines Bereitstellungsdiagramms für Ihre Implementierung.

1.7.1 Beispiel für die Bereitstellung einer Advanced Edition

Abbildung 1-4 zeigt eine anspruchsvolle Bereitstellungstopologie einer Installation der Identity Manager Advanced Edition.

Abbildung 1-4 Beispiel für die Bereitstellung einer Advanced Edition

-

Die Komponenten des Identity Manager Servers, sein zugrundeliegendes Repository (Identitätsdepot) und die webfähigen Komponenten (Identity Applications und Identity Reporting) werden in der Intranetzone installiert. Das Lastausgleichprogramm leitet dann den Datenverkehr an die Komponenten von Identity Applications weiter. Diese Bereitstellung schafft mehr Sicherheit, weil diese Komponenten durch Firewalls vom Intranet-Datenverkehr getrennt sind.

-

Die Komponenten des Identity Manager Servers werden zur Verwendung einer Zwei-Server-Konfiguration (Primär- und Sekundärserver) konfiguriert. Eine virtuelle logische IP-Adresse ist auf dem Primärserver aktiv. Er fungiert als (aktiver) Primärknoten, ein weiterer Server als Sekundärknoten. Fällt der Primärserver aus, wird die logische IP-Adresse an den Sekundärserver verschoben. Alle Prozesse werden dann am Sekundärserver gestartet. Die Anwendungsvorgänge für den Zugriff auf den Sekundärserver erfahren möglicherweise einen vorübergehenden Serviceausfall, wenn die logische IP-Adresse verschoben wird. Alle anderen Vorgänge werden gestartet. Alle Komponenten nutzen zu jedem Zeitpunkt denselben Identitätsdepot-Server.

-

SSPR-Services sind innerhalb und außerhalb der Firewall für die Passwortverwaltungsanforderungen lokaler und mobiler Benutzer der Organisation verfügbar. Die innerhalb der Firewall installierten Services sind für die lokalen Passwortverwaltungsanforderungen zuständig. Falls sie das Passwort vergessen, können mobile Mitarbeiter nicht mehr auf das VPN zugreifen und daher auch nicht mehr auf die intern vorhandenen SSPR-Services. Sie können zur Verwaltung ihrer Passwörter direkt auf die SSPR-Services zugreifen, die sich außerhalb der Firewall befinden.

-

Die Benutzeranwendung und der Authentifizierungsservice (OSP) werden zur Verarbeitung der Last in einem Cluster bereitgestellt. Sie unterstützen den Failover-Vorgang für Identity Applications. Die Clusterknoten werden der Identity Applications-Datenbank hinzugefügt, die auf einem separaten Computer installiert ist. Diese Bereitstellung bietet erhöhte Skalierbarkeit, da einem Cluster mehrere Knoten hinzugefügt werden können. Die Clusterkonfiguration wird sofort an die neu hinzugefügten Knoten gesendet. Das Lastausgleichprogramm ist normalerweise Teil des Clusters. Es versteht sowohl die Clusterkonfiguration als auch die Failover-Richtlinien. In dieser Konfiguration sind alle Clusterknoten jederzeit aktiv. Das Lastausgleichprogramm verteilt die Last auf die Knoten, um sicherzustellen, dass die Knoten in etwa den gleichen Workload zu verarbeiten haben. Wenn ein Knoten ausfällt, werden die Anforderungen an diesen Knoten an die noch aktiven Knoten im Cluster verteilt. Da diese Installation eine interne, hochverfügbare Lösung ist, schützt sie vor Ausfällen der lokalen Hardware und Software. Sie nutzt einen hardwarebasierten Cluster aus zwei Knoten, um Hochverfügbarkeit für Identity Applications-Komponenten zu erzielen.

NetIQ hat diese Konfiguration getestet und empfiehlt sie.

HINWEIS:Identity Manager unterstützt kein Clustering der Identity Reporting-Komponenten.

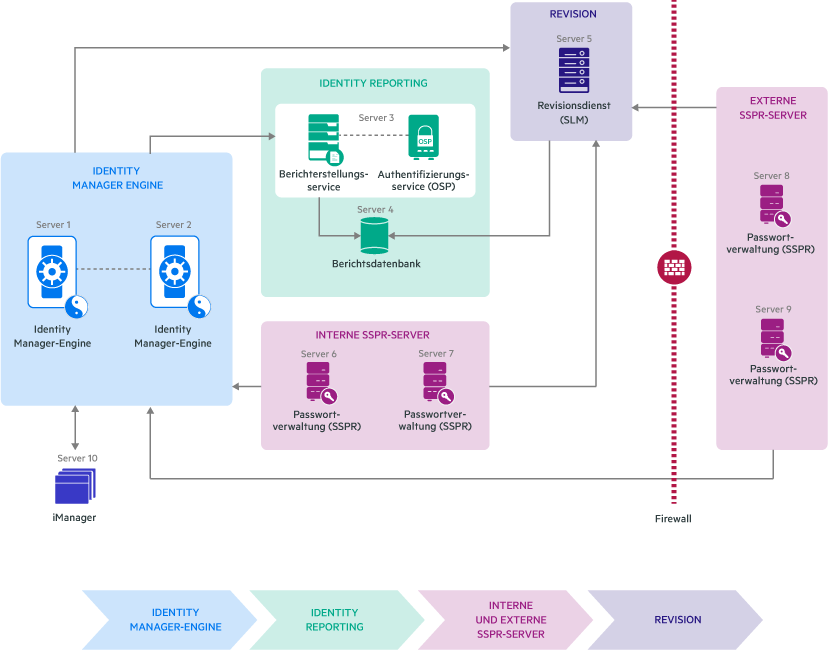

1.7.2 Beispiel für die Bereitstellung einer Standard Edition

In Produktionsbereitstellungen spezifizieren die Sicherheitsrichtlinien möglicherweise, dass der Authentifizierungsservice für erweiterte Authentifizierung und Schutz Ihrer Umgebung nicht dem öffentlichen Netzwerk gezeigt werden darf. Abbildung 1-5 zeigt eine anspruchsvolle Bereitstellungstopologie einer Installation der Identity Manager Standard Edition.

Abbildung 1-5 Beispiel für die Bereitstellung einer Standard Edition

-

Die Komponenten des Identity Manager Servers, sein zugrundeliegendes Repository (Identitätsdepot) und die Identity Reporting-Komponenten werden in der Intranetzone installiert. Der Internetdatenverkehr wird über die Webserver an die Identity Reporting-Komponenten geroutet, die für zusätzlichen Schutz hinter der Firewall installiert sind. Diese Bereitstellung schafft mehr Sicherheit, weil diese Komponenten durch Firewalls vom Intranet-Datenverkehr getrennt sind.

-

Die Komponenten des Identity Manager Servers werden zur Verwendung einer Zwei-Server-Konfiguration (Primär- und Sekundärserver) konfiguriert. Eine virtuelle logische IP-Adresse ist auf dem Primärserver aktiv. Er fungiert als (aktiver) Knoten, ein weiterer Server als Sekundärknoten. Fällt der Primärserver aus, wird die logische IP-Adresse an den Sekundärserver verschoben. Alle Prozesse werden dann am Sekundärserver gestartet. Die Anwendungsvorgänge für den Zugriff auf den Sekundärserver erfahren möglicherweise einen vorübergehenden Serviceausfall, wenn die logische IP-Adresse verschoben wird. Alle anderen Vorgänge werden gestartet. Alle Komponenten nutzen zu jedem Zeitpunkt denselben Identitätsdepot-Server.

-

SSPR-Services sind innerhalb und außerhalb der Firewall für die Passwortverwaltungsanforderungen lokaler und mobiler Benutzer der Organisation verfügbar. Die innerhalb der Firewall installierten Services sind für die lokalen Passwortverwaltungsanforderungen zuständig. Falls sie das Passwort vergessen, können mobile Mitarbeiter nicht mehr auf das VPN zugreifen und daher auch nicht mehr auf die intern vorhandenen SSPR-Services. Sie können zur Verwaltung ihrer Passwörter direkt auf die SSPR-Services zugreifen, die sich außerhalb der Firewall befinden.

NetIQ hat diese Konfiguration getestet und empfiehlt sie.

HINWEIS:Identity Manager unterstützt kein Clustering der Identity Reporting-Komponenten.