4.5 Konfigurieren von Identity Applications

4.5.1 Konfigurieren der Einstellungen für die Identitätsanwendungen

Mit dem Konfigurationsprogramm der Identitätsanwendungen verwalten Sie die Einstellungen für die Benutzeranwendungstreiber und die Identitätsanwendungen. Das Installationsprogramm für die Identitätsanwendungen ruft eine Version dieses Dienstprogramms auf, sodass Sie die Anwendungen rascher konfigurieren können. Den Großteil dieser Einstellungen können Sie außerdem auch nach der Installation noch bearbeiten.

Die Datei, die für das Ausführen des Konfigurationsdienstprogramms benötigt wird (configupdate.bat), befindet sich standardmäßig in einem Installationsverzeichnis für die Identitätsanwendungen (C:\NetIQ\idm\apps\UserApplication).

HINWEIS:In einem Cluster müssen die Konfigurationseinstellungen für alle Clustermitglieder identisch sein.

In diesem Abschnitt werden die Einstellungen im Konfigurationsprogramm erläutert. Die Einstellungen sind in Registerkarten angeordnet. Wenn Sie die Identitätsberichterstellung installieren, werden dabei Parameter für die Berichterstellung zu diesem Dienstprogramm hinzugefügt.

Ausführen des Konfigurationsprogramms der Identitätsanwendungen

-

Öffnen Sie die Datei configupdate.properties in einem Texteditor und stellen Sie sicher, dass folgende Optionen konfiguriert sind:

edit_admin="true"

use_console="false"

-

Führen Sie mithilfe der Eingabeaufforderung das Konfigurationsdienstprogramm (configupdate.bat) aus.

HINWEIS:Unter Umständen dauert das Starten des Dienstprogramms mehrere Minuten.

Parameter für Benutzeranwendung

Beim Konfigurieren der Identitätsanwendungen definieren Sie auf dieser Registerkarte die Werte, mit denen die Anwendungen mit dem Identitätsdepot kommunizieren. Einige Einstellungen sind erforderlich, damit der Installationsvorgang abgeschlossen werden kann.

Standardmäßig werden auf dieser Registerkarte nur die grundlegenden Optionen angezeigt. Mit Erweiterte Optionen anzeigen lassen Sie alle Einstellungen einblenden. Diese Registerkarte umfasst die folgenden Gruppen von Einstellungen:

Identitätsdepoteinstellungen

In diesem Abschnitt werden die Einstellungen für den Zugriff der Identitätsanwendungen auf die Identitäten und Rollen der Benutzer im Identitätsdepot definiert. Einige Einstellungen sind erforderlich, damit der Installationsvorgang abgeschlossen werden kann.

- Identitätsdepot-Server

-

Erforderlich

Gibt den Hostnamen oder die IP-Adresse des LDAP-Servers an. Beispiel: meinLDAPHost.

- LDAP-Port

-

Gibt den Port an, den das Identitätsdepot auf LDAP-Anforderungen im Klartext überwachen soll. Der Standardwert ist 389.

- Sicherer LDAP-Port

-

Gibt den Port an, den das Identitätsdepot mit dem SSL-Protokoll (Secure Sockets Layer) auf LDAP-Anforderungen überwachen soll. Der Standardwert ist 636.

Wenn ein Dienst, der bereits vor der Installation von eDirectory auf dem Server geladen war, den Port nutzt, müssen Sie einen anderen Port angeben.

- Identitätsdepot-Administrator

-

Erforderlich

Gibt den Berechtigungsnachweis für den LDAP-Administrator an. Beispielsweise cn=admin. Dieser Benutzer muss bereits im Identitätsdepot vorhanden sein.

Über dieses Konto stellen die Identitätsanwendungen eine administrative Verbindung zum Identitätsdepot her. Dieser Wert ist mit dem Master-Schlüssel verschlüsselt.

- Identitätsdepot-Administratorpasswort

-

Erforderlich

Gibt das Passwort für den LDAP-Administrator an. Dieses Passwort ist mit dem Master-Schlüssel verschlüsselt.

- Öffentliches anonymes Konto verwenden

-

Gibt an, ob nicht angemeldete Benutzer auf das öffentliche anonyme LDAP-Konto zugreifen dürfen.

- Sichere Administratorverbindung

-

Gibt an, ob RBPM die gesamte Kommunikation über das Admin-Konto mit dem SSL-Protokoll vornehmen soll. Mit dieser Einstellung wird es möglich, andere Vorgänge, für die kein SSL erforderlich ist, tatsächlich ohne SSL durchzuführen.

HINWEIS:Diese Option kann die Leistung unter Umständen beeinträchtigen.

- Sichere Benutzerverbindung

-

Gibt an, ob RBPM die gesamte Kommunikation über das Konto des angemeldeten Benutzers mit dem TLS/SSL-Protokoll vornehmen soll. Mit dieser Einstellung wird es möglich, andere Vorgänge, für die kein TLS/SSL erforderlich ist, tatsächlich ohne TLS/SSL durchzuführen.

HINWEIS:Diese Option kann die Leistung unter Umständen beeinträchtigen.

Identitätsdepot-DNs

In diesem Abschnitt werden die eindeutigen Namen der Container und Benutzerkonten definiert, die die Kommunikation zwischen den Identitätsanwendungen und anderen Identity Manager-Komponenten ermöglichen. Einige Einstellungen sind erforderlich, damit der Installationsvorgang abgeschlossen werden kann.

- Stammcontainer-DN

-

Erforderlich

Gibt den eindeutigen LDAP-Namen des Stammcontainers an. Diese Angabe wird als Standard-Suchstamm der Entitätsdefinition verwendet, sofern in der Verzeichnisabstraktionsschicht kein Suchstamm angegeben wurde. Beispiel:·o=meinefirma.

- Benutzer-Container-DN

-

Erforderlich

Wenn die erweiterten Optionen eingeblendet sind, wird dieser Parameter unter „Identitätsdepot-Benutzeridentität“ aufgeführt.

Gibt den eindeutigen LDAP-Namen (DN) oder den vollständig qualifizierten LDAP-Namen des Benutzer-Containers an. Bei dieser Einstellung sind die folgenden Überlegungen zu beachten:

-

Benutzer in diesem Container (und unterhalb) dürfen sich bei den Identitätsanwendungen anmelden.

-

Wenn Sie Tomcat, auf dem die Identitätsanwendungen gehostet werden, bereits gestartet haben, können Sie diese Einstellung nicht mithilfe der Datei configupdate.bat ändern.

-

Der Benutzeranwendungsadministrator, den Sie beim Einrichten des Benutzeranwendungstreibers angegeben haben, muss sich in diesem Container befinden. Ansonsten kann das angegebene Konto keine Workflows ausführen.

-

- Gruppencontainer-DN

-

Erforderlich

Wenn die erweiterten Optionen eingeblendet sind, wird dieser Parameter unter „Identitätsdepot-Benutzergruppen“ aufgeführt.

Gibt den eindeutigen LDAP-Namen (DN) oder den vollständig qualifizierten LDAP-Namen des Gruppencontainers an. Bei dieser Einstellung sind die folgenden Überlegungen zu beachten:

-

Dieser DN wird von Entitätsdefinitionen in der Verzeichnisabstraktionsschicht genutzt.

-

Wenn Sie Tomcat, auf dem die Identitätsanwendungen gehostet werden, bereits gestartet haben, können Sie diese Einstellung nicht mithilfe der Datei configupdate.bat ändern.

-

- Benutzeranwendungstreiber

-

Erforderlich

Gibt den eindeutigen Namen für den Benutzeranwendungstreiber an.

Wenn Sie beispielsweise den Treiber „UserApplicationDriver“ und den Treibersatz „meinTreibersatz“ verwenden, der sich im Kontext „o=meineFirma“, befindet, geben Sie entsprechend cn=UserApplicationDriver,cn=meinTreibersatz,o=meineFirma an.

- Benutzeranwendungsadministrator

-

Erforderlich

Gibt an, dass ein vorhandenes Benutzerkonto im Identitätsdepot berechtigt ist, administrative Tätigkeiten für den in der Benutzeranwendung angegebenen Benutzer-Container auszuführen. Bei dieser Einstellung sind die folgenden Überlegungen zu beachten:

-

Wenn Sie Tomcat, auf dem die Benutzeranwendung gehostet wird, bereits gestartet haben, können Sie diese Einstellung nicht mithilfe der Datei configupdate.bat ändern.

-

Diese Zuweisung kann nach dem Bereitstellen der Benutzeranwendung über die Seiten Administration > Sicherheit in der Benutzeranwendung geändert werden.

-

Dieses Benutzerkonto ist berechtigt, das Portal über die Registerkarte Administration in der Benutzeranwendung zu verwalten.

-

Wenn der Benutzeranwendungsadministrator Aufgaben zur Workflow-Administration bearbeitet, die in iManager, Designer oder der Benutzeranwendung (Registerkarte Anforderungen und Genehmigungen) aufgeführt sind, müssen Sie dem entsprechenden Administrator ausreichende Trustee-Rechte auf die Objektinstanzen im Benutzeranwendungstreiber gewähren. Weitere Informationen finden Sie im User Application Administration Guide (Benutzeranwendung: Administrationshandbuch).

-

- Bereitstellungsadministrator

-

Gibt ein vorhandenes Benutzerkonto im Identitätsdepot an, das die in der gesamten Benutzeranwendung verfügbaren Bereitstellungs-Workflow-Funktionen verwalten soll.

Sie können diese Zuweisung nach dem Bereitstellen der Benutzeranwendung über die Seite Verwaltung > Administratorzuweisung in der Benutzeranwendung ändern.

- Konformitätsadministrator

-

Gibt ein vorhandenes Konto im Identitätsdepot an, das eine Systemrolle übernimmt und so den Mitgliedern das Ausführen aller Funktionen auf der Registerkarte Konformität ermöglicht. Bei dieser Einstellung sind die folgenden Überlegungen zu beachten:

-

Sie können diese Zuweisung nach dem Bereitstellen der Identitätsanwendungen über die Seite Verwaltung > Administratorzuweisung in der Benutzeranwendung ändern.

-

Bei einer Aktualisierung der Konfiguration treten Änderungen an diesem Wert nur dann in Kraft, wenn kein gültiger Konformitätsadministrator zugewiesen wurde. Wenn ein gültiger Konformitätsadministrator existiert, werden Ihre Änderungen nicht gespeichert.

-

- Rollenadministrator

-

Gibt die Rolle an, mit der die Mitglieder alle Rollen erstellen, entfernen oder bearbeiten sowie Rollenzuweisungen zu Benutzern, Gruppen oder Containern gewähren oder zurückziehen können. Außerdem können die Rollenmitglieder damit einen Bericht für einen beliebigen Benutzer ausführen. Bei dieser Einstellung sind die folgenden Überlegungen zu beachten:

-

Standardmäßig wird diese Rolle dem Benutzeranwendungsadministrator zugewiesen.

-

Sie können diese Zuweisung nach dem Bereitstellen der Identitätsanwendungen über die Seite Verwaltung > Administratorzuweisung in der Benutzeranwendung ändern.

-

Bei einer Aktualisierung der Konfiguration treten Änderungen an diesem Wert nur dann in Kraft, wenn kein gültiger Rollenadministrator zugewiesen wurde. Wenn ein gültiger Rollenadministrator existiert, werden Ihre Änderungen nicht gespeichert.

-

- Sicherheitsadministrator

-

Gibt die Rolle an, mit der die Mitglieder sämtliche Funktionen innerhalb der Sicherheitsdomäne nutzen können. Bei dieser Einstellung sind die folgenden Überlegungen zu beachten:

-

Der Sicherheitsadministrator kann für alle Objekte alle möglichen Aktionen innerhalb der Sicherheitsdomäne durchführen. Mit der Sicherheitsdomäne ist der Sicherheitsadministrator in der Lage, Zugriffsberechtigungen für alle Objekte in allen Domänen innerhalb des RBPM zu konfigurieren. Der Sicherheitsadministrator kann Teams konfigurieren sowie Domänenadministratoren, beauftragte Administratoren und andere Sicherheitsadministratoren zuweisen.

-

Sie können diese Zuweisung nach dem Bereitstellen der Identitätsanwendungen über die Seite Verwaltung > Administratorzuweisung in der Benutzeranwendung ändern.

-

- Ressourcenadministrator

-

Gibt die Rolle an, mit der die Mitglieder sämtliche Funktionen innerhalb der Ressourcendomäne nutzen können. Bei dieser Einstellung sind die folgenden Überlegungen zu beachten:

-

Der Ressourcenadministrator kann für alle Objekte alle möglichen Aktionen innerhalb der Ressourcendomäne durchführen.

-

Sie können diese Zuweisung nach dem Bereitstellen der Identitätsanwendungen über die Seite Verwaltung > Administratorzuweisung in der Benutzeranwendung ändern.

-

- RBPM-Konfigurationsadministrator

-

Gibt die Rolle an, mit der die Mitglieder sämtliche Funktionen innerhalb der Konfigurationsdomäne nutzen können. Bei dieser Einstellung sind die folgenden Überlegungen zu beachten:

-

Der RBPM-Konfigurationsadministrator kann für alle Objekte alle möglichen Aktionen innerhalb der Konfigurationsdomäne durchführen. Der RBPM-Konfigurationsadministrator steuert den Zugriff auf Navigationselemente innerhalb des RBPM. Außerdem konfiguriert der RBPM-Konfigurationsadministrator den Delegierungs- und Vertretungsservice, die Bereitstellungsbenutzeroberfläche und die Workflow-Engine.

-

Sie können diese Zuweisung nach dem Bereitstellen der Identitätsanwendungen über die Seite Verwaltung > Administratorzuweisung in der Benutzeranwendung ändern.

-

- RBPM-Berichtsadministrator

-

Gibt den Berichtsadministrator an. Das Installationsprogramm setzt diesen Wert standardmäßig auf denselben Benutzer wie die anderen Sicherheitsfelder.

Identitätsdepot-Benutzeridentität

In diesem Abschnitt werden die Einstellungen für die Kommunikation der Identitätsanwendungen mit einem Benutzer-Container im Identitätsdepot definiert. Einige Einstellungen sind erforderlich, damit der Installationsvorgang abgeschlossen werden kann.

Diese Einstellungen werden nur dann im Dienstprogramm angezeigt, wenn die Option Erweiterte Optionen anzeigen aktiviert ist.

- Benutzer-Container-DN

-

Erforderlich

Wenn die erweiterten Optionen ausgeblendet sind, wird dieser Parameter unter „Identitätsdepot-DNs“ aufgeführt.

Gibt den eindeutigen LDAP-Namen (DN) oder den vollständig qualifizierten LDAP-Namen des Benutzer-Containers an. Bei dieser Einstellung sind die folgenden Überlegungen zu beachten:

-

Benutzer in diesem Container (und unterhalb) dürfen sich bei den Identitätsanwendungen anmelden.

-

Wenn Sie Tomcat, auf dem die Identitätsanwendungen gehostet werden, bereits gestartet haben, können Sie diese Einstellung nicht mithilfe der Datei configupdate.bat ändern.

-

Der Benutzeranwendungsadministrator, den Sie beim Einrichten des Benutzeranwendungstreibers angegeben haben, muss sich in diesem Container befinden. Ansonsten kann das angegebene Konto keine Workflows ausführen.

-

- Benutzersuchbereich

-

Gibt die Tiefe des Bereichs an, den die Identitätsdepotbenutzer nach dem Container durchsuchen können.

- Benutzerobjektklasse

-

Gibt die Objektklasse des LDAP-Benutzers an. In der Regel lautet die Klasse inetOrgPerson.

- Anmeldeattribut

-

Gibt das LDAP-Attribut für den Anmeldenamen des Benutzers an. Beispiel: CN.

- Benennungsattribut

-

Gibt das LDAP-Attribut an, das beim Nachschlagen von Benutzern oder Gruppen als ID fungiert. Dieses Attribut ist nicht identisch mit dem Anmeldeattribut, das nur für die Anmeldung verwendet wird. Beispiel: CN.

- Benutzermitgliedschaftsattribut

-

(Optional) Gibt das LDAP-Attribut für die Gruppenmitgliedschaft des Benutzers an. Der Name darf keine Leerzeichen enthalten.

Identitätsdepot-Benutzergruppen

In diesem Abschnitt werden die Einstellungen für die Kommunikation der Identitätsanwendungen mit einem Gruppencontainer im Identitätsdepot definiert. Einige Einstellungen sind erforderlich, damit der Installationsvorgang abgeschlossen werden kann.

Diese Einstellungen werden nur dann im Dienstprogramm angezeigt, wenn die Option Erweiterte Optionen anzeigen aktiviert ist.

- Gruppencontainer-DN

-

Erforderlich

Wenn die erweiterten Optionen ausgeblendet sind, wird dieser Parameter unter „Identitätsdepot-DNs“ aufgeführt.

Gibt den eindeutigen LDAP-Namen (DN) oder den vollständig qualifizierten LDAP-Namen des Gruppencontainers an. Bei dieser Einstellung sind die folgenden Überlegungen zu beachten:

-

Dieser DN wird von Entitätsdefinitionen in der Verzeichnisabstraktionsschicht genutzt.

-

Wenn Sie Tomcat, auf dem die Identitätsanwendungen gehostet werden, bereits gestartet haben, können Sie diese Einstellung nicht mithilfe der Datei configupdate.bat ändern.

-

- Gruppencontainerbereich

-

Gibt die Tiefe des Bereichs an, den die Identitätsdepotbenutzer nach dem Gruppencontainer durchsuchen können.

- Gruppenobjektklasse

-

Gibt die Objektklasse der LDAP-Gruppe an. In der Regel lautet die Klasse groupofNames.

- Gruppenmitgliedschaftsattribut

-

(Optional) Gibt die Gruppenmitgliedschaft des Benutzers an. Der Name darf keine Leerzeichen enthalten.

- Dynamische Gruppen verwenden

-

Gibt an, ob dynamische Gruppen verwendet werden sollen.

Sie müssen außerdem einen Wert für Klasse für dynamisches Gruppenobjekt angeben.

- Klasse für dynamisches Gruppenobjekt

-

Gilt nur dann, wenn Sie die Option Dynamische Gruppen verwenden wählen.

Gibt die Objektklasse der dynamischen LDAP-Gruppe an. In der Regel lautet die Klasse dynamicGroup.

Identitätsdepot-Zertifikate

In diesem Abschnitt werden der Pfad und das Passwort für den JRE-Keystore definiert. Einige Einstellungen sind erforderlich, damit der Installationsvorgang abgeschlossen werden kann.

- Keystore-Pfad

-

Erforderlich

Gibt den vollständigen Pfad zur Keystore-Datei (cacerts) der JRE an, mit der Tomcat ausgeführt wird. Sie können den Pfad manuell eingeben oder zur Datei cacerts navigieren. Bei dieser Einstellung sind die folgenden Überlegungen zu beachten:

-

In Umgebungen müssen Sie das RBPM-Installationsverzeichnis angeben. Der Standardwert ist auf den richtigen Speicherort gesetzt.

-

Die Keystore-Datei wird vom Installationsprogramm für die Identitätsanwendungen bearbeitet.

-

- Keystore-Passwort

-

Erforderlich

Gibt das Passwort für die Keystore-Datei an. Die Vorgabe ist changeit.

Email-Serverkonfiguration

In diesem Abschnitt werden die Werte definiert, die Email-Benachrichtigungen aktivieren; sie stehen für Email-basierten Genehmigungen zur Verfügung. Weitere Informationen finden Sie in NetIQ Identity Manager - Administrator’s Guide to the Identity Applications (NetIQ Identity Manager – Administratorhandbuch zu den Identitätsanwendungen).

- Benachrichtigungsschablonen-Host

-

Gibt den Namen oder die IP-Adresse von Tomcat an, auf dem die Identitätsanwendungen gehostet werden. Beispiel: meinAnwendungsserverServer.

Dieser Wert ersetzt das $HOST$-Token in Email-Schablonen. Das Installationsprogramm erstellt aus diesen Angaben eine URL zu den Bereitstellungsanforderungsaufgaben und den Benachrichtigungen über Bereitstellungsgenehmigungen.

- Benachrichtigungsschablonen-Port

-

Gibt die Port-Nummer von Tomcat an, auf dem die Identitätsanwendungen gehostet werden.

Dieser Wert ersetzt das $PORT$-Token in Email-Schablonen, die für Bereitstellungsanforderungsaufgaben und Benachrichtigungen über Bereitstellungsgenehmigungen verwendet werden.

- Sicherer Benachrichtigungsschablonen-Port

-

Gibt die Nummer des sicheren Ports von Tomcat an, auf dem die Identitätsanwendungen gehostet werden.

Dieser Wert ersetzt das $SECURE_PORT$-Token in Email-Schablonen, die für Bereitstellungsanforderungs-Aufgaben und Benachrichtigungen über Bereitstellungsgenehmigungen verwendet werden.

- Benachrichtigungsschablonenprotokoll

-

Gibt ein nicht sicheres Protokoll in der URL beim Versenden von Benutzer-Emails an. Beispiel: http.

Dieser Wert ersetzt das $PROTOCOL$-Token in Email-Schablonen, die für Bereitstellungsanforderungs-Aufgaben und Benachrichtigungen über Bereitstellungsgenehmigungen verwendet werden.

- Sicheres Benachrichtigungsschablonenprotokoll

-

Gibt das nicht sichere Protokoll in der URL beim Versenden von Benutzer-Emails an. Beispiel: https.

Dieser Wert ersetzt das $SECURE_PROTOCOL$-Token in Email-Schablonen, die für Bereitstellungsanforderungs-Aufgaben und Benachrichtigungen über Bereitstellungsgenehmigungen verwendet werden.

- Benachrichtigungs-SMTP-Email von

-

Gibt das Email-Konto an, von dem aus die Identitätsanwendungen die Email-Benachrichtigungen senden.

- SMTP-Servername

-

Gibt die IP-Adresse oder den DNS-Namen des SMTP-Email-Hosts an, den die Identitätsanwendungen für Bereitstellungs-Emails verwenden. Verwenden Sie nicht localhost.

- Für den Server ist eine Authentifizierung erforderlich

-

Gibt an, ob für den Server eine Authentifizierung erforderlich sein soll.

Sie müssen außerdem den Berechtigungsnachweis für den Email-Server angeben.

- Benutzername

-

Gilt nur dann, wenn Sie die Option Für den Server ist eine Authentifizierung erforderlich aktivieren.

Gibt den Namen eines Anmeldekontos für den Email-Server an.

- Passwort

-

Gilt nur dann, wenn Sie die Option Für den Server ist eine Authentifizierung erforderlich aktivieren.

Gibt das Passwort des Anmeldekontos für den Email-Server an.

- SMTP-TLS verwenden

-

Gibt an, ob der Inhalt von Email-Nachrichten bei der Übertragung zwischen Mailservern gesichert werden soll.

- Speicherort des Email-Benachrichtigungsbilds

-

Gibt den Pfad zum Image an, das in Email-Benachrichtigungen gesendet werden soll.

Wenn sowohl der Identity Applications-Server als auch der E-Mail-Server auf die Verwendung einer sicheren Verbindung festgelegt sind, müssen folgende Bedingungen erfüllt sein:

-

Das Zertifikat, das zum Aufbau einer sicheren Verbindung zwischen dem Identity Applications-Server und dem E-Mail-Server verwendet wird, ist ein vertrauenswürdiges Zertifikat einer Zertifizierungsstelle.

-

Verwenden Sie https im Image-Pfad. Beispiel: https://localhost:8543/IDMProv/images

Wenn Identity Applications auf einem Server betrieben wird, der HTTP für die Klartextkommunikation verwendet, ersetzen Sie im Image-Pfad https durch http. Beispiel für den Image-Pfad: http://localhost:8080/IDMProv/images

-

- Email signieren

-

Gibt an, ob ausgehenden Nachrichten eine digitale Signatur hinzugefügt werden soll.

Wenn Sie diese Option aktivieren, müssen Sie auch Einstellungen für den Keystore und den Signaturschlüssel angeben.

- Keystore-Pfad

-

Gilt nur, wenn Sie die Option Email signieren aktivieren.

Gibt den vollständigen Pfad zur Keystore-Datei (cacerts) an, die für digitale Signaturen für Emails verwendet werden sollen. Sie können den Pfad manuell eingeben oder zur Datei cacerts navigieren.

Beispiel: C:\NetIQ\idm\apps\jre\lib\security\cacerts.

- Keystore-Passwort

-

Gilt nur, wenn Sie die Option Email signieren aktivieren.

Gibt das Passwort für die Keystore-Datei an. Beispiel: changeit.

- Alias des Signaturschlüssels

-

Gilt nur, wenn Sie die Option Email signieren aktivieren.

Gibt das Alias für den Signaturschlüssel im Keystore an. Beispiel: idmapptest.

- Signaturschlüsselpasswort

-

Gilt nur, wenn Sie die Option Email signieren aktivieren.

Gibt das Passwort an, das die Datei mit dem Signaturschlüssel schützt. Beispiel: changeit.

Speicher für Herkunftsverbürgungsschlüssel

In diesem Abschnitt werden die Werte für den Speicher für Herkunftsverbürgungsschlüssel für die Identitätsanwendungen definiert. Diese Einstellungen werden nur dann im Dienstprogramm angezeigt, wenn die Option Erweiterte Optionen anzeigen aktiviert ist.

- Pfad für Herkunftsverbürgungsspeicher

-

Gibt den Speicher für Herkunftsverbürgungsschlüssel an, der alle verbürgten Zertifikate der Signierer enthält. Wurde kein Pfad angegeben, rufen die Identitätsanwendungen den Pfad von der Systemeigenschaft javax.net.ssl.trustStore ab. Wenn die Systemeigenschaft keinen Pfad enthält, verwendet das Installationsprogramm standardmäßig den Wert jre\lib\security\cacerts.

- Passwort für Herkunftsverbürgungsspeicher

-

Gibt das Passwort für den Speicher für Herkunftsverbürgungsschlüssel an. Wurde kein Passwort angegeben, rufen die Identitätsanwendungen das Passwort von der Systemeigenschaft javax.net.ssl.trustStorePassword ab. Wenn die Systemeigenschaft keinen Pfad enthält, verwendet das Installationsprogramm standardmäßig den Wert changeit.

Dieses Passwort ist mit dem Master-Schlüssel verschlüsselt.

- Typ des Herkunftsverbürgungsspeichers

-

Gibt an, ob der Pfad des Herkunftsverbürgungsspeichers mit einem Java-Keystore (JKS) oder mit PKCS12 digital signiert wird.

Zertifikat und Schlüssel für NetIQ Sentinel-Digitalsignatur

In diesem Abschnitt werden die Werte für die Kommunikation von Identity Manager für Revisionsereignisse mit Sentinel definiert. Diese Einstellungen werden nur dann im Dienstprogramm angezeigt, wenn die Option Erweiterte Optionen anzeigen aktiviert ist.

- Zertifikat für Sentinel-Digitalsignatur

-

Gibt das benutzerdefinierte Zertifikat mit öffentlichem Schlüssel an, mit dem der OAuth-Server die an Sentinel gesendeten Revisionsmeldungen authentifizieren soll.

- Privater Schlüssel für Sentinel-Digitalsignatur

-

Gibt den Pfad zur benutzerdefinierten Datei mit dem privaten Schlüssel an, mit dem der OAuth-Server die an Sentinel gesendeten Revisionsmeldungen authentifizieren soll.

Sonstige

Diese Einstellungen werden nur dann im Dienstprogramm angezeigt, wenn die Option Erweiterte Optionen anzeigen aktiviert ist.

- OCSP-URI

-

Gibt den URI (Uniform Resource Identifier) an, der zum Einsatz kommen soll, wenn die Client-Installation das OCSP (On-Line Certificate Status Protocol) verwendet. Beispiel: http://host:port/ocspLocal.

Die OCSP-URI aktualisiert den Status der verbürgten Zertifikate online.

- Konfigurationspfad für Autorisierung

-

Gibt den vollständig qualifizierten Name der Konfigurationsdatei für die Autorisierung an.

- Identitätsdepotindizes

-

Gibt während der Installation an, ob das Installationsprogramm Indizes für die Attribute „manager“, „ismanager“ und „srvprvUUID“ erstellen soll. Nach der Installation können Sie die Einstellungen bearbeiten, sodass sie auf einen neuen Speicherort der Indizes verweisen. Bei dieser Einstellung sind die folgenden Überlegungen zu beachten:

-

Sind für diese Attribute keine Indizes vorhanden, kann dies eine eingeschränkte Leistung der Identitätsanwendungen zur Folge haben.

-

Nach der Installation der Identitätsanwendungen können Sie diese Indizes manuell mit iManager erstellen.

-

Zur Erzielung einer optimalen Leistung sollten Sie den Index während der Installation erstellen.

-

Die Indizes müssen sich im Online-Modus befinden, bevor Sie die Identitätsanwendungen den Benutzern zur Verfügung stellen.

-

Zum Erstellen oder Löschen eines Index müssen Sie außerdem einen Wert für Server-DN angeben.

-

- Server-DN

-

Gilt nur dann, wenn Sie einen Identitätsdepot-Index erstellen oder löschen möchten.

Gibt den eDirectory-Server an, auf dem die Indizes erstellt oder entfernt werden sollen.

Sie können jeweils nur einen Server angeben, nicht mehrere Server gleichzeitig. Sollen Indizes auf mehreren eDirectory-Servern konfiguriert werden, müssen Sie das RBPM-Konfigurationsprogramm mehrmals ausführen.

- RBPM-Sicherheit neu initiieren

-

Gibt an, ob die RBPM-Sicherheit nach Abschluss des Installationsvorgangs zurückgesetzt werden soll. Sie müssen außerdem die Identitätsanwendungen erneut bereitstellen.

- IDMReport-URL

-

Gibt die URL des Identity Manager-Berichterstellungsmoduls an. Beispiel: http://hostname:port/IDMRPT.

- Kontextname für benutzerdefinierte Themen

-

Gibt den Namen des benutzerdefinierten Themas an, mit dem die Identitätsanwendungen im Browser dargestellt werden sollen.

- Bezeichnerpräfix für Protokollierungsmeldung

-

Gibt den Wert an, der im Layoutmuster für die CONSOLE- und FILE-Appender in der Datei idmuserapp_logging.xml verwendet werden soll. Der Standardwert lautet RBPM.

- Name des RBPM-Kontexts ändern

-

Gibt an, ob der Kontextname für RBPM geändert werden soll.

Sie müssen außerdem den neuen Namen und den DN des Rollen- und Ressourcenservice-Treibers angeben.

- Name des RBPM-Kontexts

-

Gilt nur dann, wenn Sie die Option Name des RBPM-Kontexts ändern wählen.

Gibt den neuen Kontextnamen für RBPM an.

- Rollentreiber-DN

-

Gilt nur dann, wenn Sie die Option Name des RBPM-Kontexts ändern wählen.

Gibt den DN des Rollen- und Ressourenservice-Treibers an.

Containerobjekt

Diese Parameter gelten nur während der Installation.

In diesem Abschnitt wird beschrieben, wie Sie die Werte für Containerobjekte definieren oder neue Containerobjekte erstellen.

- Ausgewählt

-

Gibt die zu verwendenden Containerobjekttypen an.

- Containerobjekttyp

-

Gibt den Typ für den Container an: Standort, Land, Organisationseinheit, Organisation oder Domäne.

Sie können in iManager auch eigene Container erstellen und mithilfe der Option Neues Containerobjekt hinzufügen hinzufügen.

- Containerattributname

-

Gibt den Namen des Attributtyps an, der dem angegebenen Containerobjekttyp zugewiesen ist.

- Neues Containerobjekt hinzufügen: Containerobjekttyp

-

Gibt den LDAP-Namen einer Objektklasse aus dem Identitätsdepot an, die als neuer Container fungieren kann.

- Neues Containerobjekt hinzufügen: Containerattributname

-

Gibt den Namen des Attributtyps an, der dem neuen Containerobjekttyp zugewiesen ist.

Parameter für die Berichterstellung

Beim Konfigurieren der Identitätsanwendungen definieren Sie auf dieser Registerkarte die Werte für die Verwaltung der Identitätsberichterstellung. Diese Registerkarte wird zum Dienstprogramm hinzugefügt, sobald Sie die Identitätsberichterstellung installieren.

Standardmäßig werden auf dieser Registerkarte nur die grundlegenden Optionen angezeigt. Mit Erweiterte Optionen anzeigen lassen Sie alle Einstellungen einblenden. Diese Registerkarte umfasst die folgenden Gruppen von Einstellungen:

Email-Lieferkonfiguration

In diesem Abschnitt werden die Werte zum Senden von Benachrichtigungen definiert.

- Hostname des SMTP-Servers

-

Gibt den DNS-Namen oder die IP-Adresse des Email-Servers an, über den die Identitätsberichterstellung die Benachrichtigungen senden soll. Verwenden Sie nicht localhost.

- Port des SMTP-Servers

-

Gibt die Port-Nummer für den SMTP-Server an.

- SMTP mit SSL

-

Gibt an, ob die Kommunikation mit dem Email-Server über das TLS/SSL-Protokoll erfolgen soll.

- Authentifizierung für Server erforderlich

-

Gibt an, ob für die Kommunikation mit dem Email-Server eine Authentifizierung erforderlich sein soll.

- SMTP-Benutzername

-

Gibt die Email-Adresse für die Authentifizierung an.

Sie müssen einen Wert angeben. Wenn für den Server keine Authentifizierung erforderlich ist, können Sie eine ungültige Adresse angeben.

- SMTP-Benutzerpasswort

-

Gilt nur dann, wenn Sie angeben, dass für den Server eine Authentifizierung erforderlich ist.

Geben Sie das Passwort für das SMTP-Benutzerkonto an.

- Standardmäßige Email-Adresse

-

Gibt die Email-Adresse an, die die Identitätsberichterstellung als Absender für Email-Benachrichtigungen verwenden soll.

Berichtbeibehaltungswerte

In diesem Abschnitt werden die Werte zum Speichern abgeschlossener Berichte definiert.

- Berichtseinheit, Berichtslebensdauer

-

Gibt den Zeitraum an, über den die abgeschlossenen Berichte in der Identitätsberichterstellung beibehalten werden sollen, bevor sie gelöscht werden. Sollen beispielsweise sechs Monate angegeben werden, geben Sie die Zahl 6 in das Feld Berichtslebensdauer ein und wählen Sie dann die Option Monat im Feld Berichtseinheit.

- Speicherort der Berichte

-

Gibt einen Pfad an, in dem die Berichtsdefinitionen gespeichert werden sollen. Beispiel: C:\NetIQ\idm\apps\IdentityReporting.

Gebietsschema bearbeiten

In diesem Abschnitt werden die Werte für die Sprache der Identitätsberichterstellung definiert. Die Identitätsberichterstellung nutzt die angegebenen Gebietsschemas in den Suchvorgängen. Weitere Informationen finden Sie im Verwaltungshandbuch für die NetIQ-Identitätsberichterstellung.

Rollenkonfiguration

In diesem Abschnitt werden die Werte für die Authentifizierungsquellen der Identitätsberichterstellung definiert.

- Authentifizierungsquelle hinzufügen

-

Gibt den Typ der Authentifizierungsquelle an, die für die Berichterstellung hinzugefügt werden soll. Mögliche Authentifizierungsquellen:

-

Standard

-

LDAP-Verzeichnis

-

Datei

-

Ausgangs-Proxy

Gilt nur, wenn Sie Identity Manager 4.8.1 oder spätere Versionen verwenden.

In diesem Abschnitt werden die Werte für den Reverse-Proxy-Server definiert, den Identity Reporting zum Herunterladen von Berichten verwendet.

- Proxy verwenden

-

Gibt an, dass ein Reverse-Proxy-Server für die Berichterstellung verwendet wird.

-

Hostname oder IP-Adresse

-

Port

-

TLS verwenden

Gilt nur, wenn als Netzwerkprotokoll TCP verwendet werden soll.

-

Parameter für Authentifizierung

Beim Konfigurieren der Identitätsanwendungen werden auf dieser Registerkarte die Parameter definiert, mit denen Tomcat die Benutzer zu den Seiten der Identitätsanwendungen und der Passwortverwaltung weiterleitet.

Standardmäßig werden auf dieser Registerkarte nur die grundlegenden Optionen angezeigt. Mit Erweiterte Optionen anzeigen lassen Sie alle Einstellungen einblenden. Diese Registerkarte umfasst die folgenden Gruppen von Einstellungen:

Beglaubigungsserver

In diesem Abschnitt werden die Einstellungen zum Herstellen einer Verbindung der Identitätsanwendungen zum Authentifizierungsserver definiert.

- Hostkennung für OAuth-Server

-

Erforderlich

Gibt die relative URL des Authentifizierungsservers an, der Token an den OSP ausgibt. Zum Beispiel 192.168.0.1.

- TCP-Port für OAuth-Server

-

Gibt den Port für den Authentifizierungsserver an.

- Access Manager ist OAuth-Anbieter

-

Die Konvertierung von OSP zu NAM für OAuth wird auf der Registerkarte „Authentifizierung“ des Konfigurationsaktualisierungsprogramms nicht unterstützt. Um diese Option auszublenden, legen Sie den Wert no_nam_oauth in der Datei configupdate.sh.properties auf „true“ fest.

- OAuth-Server verwendet TLS/SSL

-

Gibt an, ob der Authentifizierungsserver das TLS/SSL-Protokoll für die Kommunikation nutzt.

- Datei für optionalen TLS/SSL-Truststore

-

Gilt nur dann, wenn Sie die Option OAuth-Server verwendet TLS/SSL wählen und die erweiterten Optionen im Dienstprogramm eingeblendet sind.

- Passwort für optionalen TLS/SSL-Truststore

-

Gilt nur dann, wenn Sie die Option OAuth-Server verwendet TLS/SSL wählen und die erweiterten Optionen im Dienstprogramm eingeblendet sind.

Gibt das Passwort zum Laden der Keystore-Datei für den TLS/SSL-Authentifizierungsserver an.

HINWEIS:Sollten Sie keinen Keystore-Pfad und kein Passwort angeben und befindet sich das vertrauenswürdige Zertifikat nicht im JRE-Truststore (cacerts), können sich die Identitätsanwendungen nicht mit dem Authentifizierungsdienst verbinden, der das TLS/SSL-Protokoll nutzt.

Authentifizierungskonfiguration

In diesem Abschnitt werden die Einstellungen für den Authentifizierungsserver definiert.

- LDAP-DN für Admin-Container

-

Erforderlich

Gibt den eindeutigen Namen des Containers im Identitätsdepot an, in dem sich Administratorbenutzerobjekte befinden, die durch den OSP authentifiziert werden müssen. Beispiel: ou=sa,o=data.

- Doppeltes Auflösungsbenennungsobjekt

-

Gibt den Namen des LDAP-Attributs an, mit dem mehrere eDirectory-Benutzerobjekte mit demselben cn-Wert voneinander unterschieden werden können. Der Standardwert lautet mail.

- Authentifizierungsquellen auf Kontexte beschränken

-

Gibt an, ob Suchvorgänge in den Benutzer- und Administratorcontainern im Identitätsdepot ausschließlich auf die Benutzerobjekte in diesen Containern beschränkt sind oder ob auch Untercontainer durchsucht werden sollen.

- Sitzungszeitüberschreitung (Minuten)

-

Gibt den Zeitraum (in Minuten) an, über den eine Sitzung inaktiv sein darf, bevor der Server diese Benutzersitzung wegen Zeitüberschreitung beendet. Der Standardwert ist 20 Minuten.

- Lebensdauer des Zugriffstokens (Sekunden)

-

Gibt den Zeitraum (in Sekunden) an, über den ein OSP-Zugriffstoken gültig ist. Der Standardwert ist 60 Sekunden.

- Lebensdauer des Aktualisierungstokens (Stunden)

-

Gibt den Zeitraum (in Sekunden) an, über den ein OSP-Aktualisierungstoken gültig ist. Das Aktualisierungstoken wird intern durch den OSP verwendet. Der Standardwert beträgt 48 Stunden.

Authentifizierungsmethode

In diesem Abschnitt werden die Werte für die Authentifizierung der Benutzer, die sich bei den browsergestützten Komponenten von Identity Manager anmelden, in OSP definiert.

- Methode

-

Gibt den Typ der Authentifizierung an, die in Identity Manager verwendet werden soll, wenn ein Benutzer sich anmeldet.

-

Name und Passwort: Der OSP überprüft die Authentifizierung beim Identitätsdepot.

-

Kerberos: Der OSP akzeptiert die Authentifizierung sowohl durch einen Kerberos-Ticketserver als auch durch das Identitätsdepot. Sie müssen außerdem einen Wert für Zuordnungsattributname angeben.

-

SAML 2.0: Der OSP akzeptiert die Authentifizierung sowohl durch einen SAML-Identitätsanbieter als auch durch das Identitätsdepot. Sie müssen außerdem einen Wert für Zuordnungsattributname und Metadaten-URL angeben.

-

- Zuordnungsattributname

-

Gilt nur dann, wenn Sie die Option Kerberos oder SAML wählen.

Gibt den Namen des Attributs an, das dem Kerberos-Ticketserver oder den SAML-Darstellungen beim Identitätsanbieter zugeordnet ist.

- Metadaten-URL

-

Gilt nur dann, wenn Sie die Option SAML wählen.

Gibt die URL an, über die der OSP die Authentifizierungsanforderung an SAML weiterleitet.

Passwortverwaltung

In diesem Abschnitt werden die Werte definiert, mit denen die Benutzer in die Lage versetzt werden, ihr Passwort per Selbstbedienung zu ändern.

- Passwortverwaltungsanbieter

-

Gibt den Typ des zu verwendenden Passwortverwaltungsanbieters an.

Benutzeranwendung (alt): Verwendet das bislang genutzte Passwortverwaltungsprogramm in Identity Manager. Mit dieser Option können Sie außerdem ein externes Passwortverwaltungsprogramm angeben.

Self Service Password Reset (SSPR): Nutzen Sie den NetIQ Self Service Password Reset-Dienst, der in Identity Applications enthalten ist und der es Benutzern ermöglicht, ihr Passwort ohne administrativen Eingriff zurückzusetzen. Sie können die Links wählen, die auf der Anmeldeseite des Identity Applications-Dashboards angezeigt werden, sodass Benutzer je nach Bedarf die entsprechende Aktion zum Zurücksetzen des Anmeldezugangs wählen können. Weitere Informationen finden Sie unter User Interface.

SSPR ist die Standardauswahl für das Feld Passwortverwaltungsanbieter.

- Vergessenes Passwort

-

Diese Menüliste gilt nur dann, wenn Sie Benutzeranwendung (alt) wählen.

Gibt an, ob das integrierte Passwortverwaltungssystem in der Benutzeranwendung oder ein externes System verwendet werden soll.

-

Intern: Verwendet die interne Standardfunktion für die Passwortverwaltung: ./jsps/pwdmgt/ForgotPassword.jsp (ohne http[s] am Anfang). Hierdurch wird der Benutzer nicht zu einer externen WAR-Datei, sondern zur in der Benutzeranwendung integrierten Funktionalität „Passwort vergessen“ umgeleitet.

-

Extern: Ruft die Benutzeranwendung mithilfe einer externen WAR-Datei für „Passwort vergessen“ über einen Webservice auf. Sie müssen außerdem die Einstellungen für das externe System festlegen.

-

- „Passwort vergessen“-Link

-

Gilt nur dann, wenn ein externes Passwortverwaltungssystem verwendet werden soll.

Gibt die URL an, die auf die „Passwort vergessen“-Funktionsseite verweist. Geben Sie eine ForgotPassword.jsp-Datei an, die sich in einer externen oder in einer internen WAR-Datei für die Passwortverwaltung befindet.

- Link zurück zu „Passwort vergessen“

-

Gilt nur dann, wenn ein externes Passwortverwaltungssystem verwendet werden soll.

Gibt die URL für den Link zurück zu „Passwort vergessen“ an, den der Benutzer nach Durchführung eines „Passwort vergessen“-Vorgangs anklicken kann.

- Webservice-URL zu „Passwort vergessen“

-

Gilt nur dann, wenn ein externes Passwortverwaltungssystem verwendet werden soll.

Gibt die URL an, über die die externe WAR-Datei für „Passwort vergessen“ die Benutzeranwendung zum Durchführen der „Passwort vergessen“-Kernfunktionen aufruft. Verwenden Sie das folgende Format:

https://<idmhost>:<sslport>/<idm>/ pwdmgt/service

- User Interface

-

Diese Menüliste ist nur relevant, wenn Sie Self Service Password Reset (SSPR) wählen.

Gibt die Links an, die Sie auf der Anmeldeseite des Identity Applications-Dashboards anzeigen möchten. Die Standardauswahl, "Können Sie sich nicht anmelden?" zeigt einen gemeinsamen Link zum Zurücksetzen des Benutzernamens oder Passworts oder zur Registrierung für die Zugriffsberechtigung auf der Anmeldeseite an. Wenn Sie Keine wählen, hat der Benutzer keine Möglichkeit, das Passwort selbst zurückzusetzen.

Wenn Sie

Andere Links

wählen, stehen Ihnen die folgenden Optionen zur Auswahl:-

Passwort vergessen: Stellt einen Link zur Verfügung, auf den ein bestehender Benutzer klicken kann, um sein Passwort zurückzusetzen, falls er es vergessen hat.

-

Benutzername vergessen: Stellt einen Link zur Verfügung, auf den ein bestehender Benutzer klicken kann, um Benutzernamen und Passwort zurückzusetzen, falls er es vergessen hat.

-

Konto aktivieren: Stellt einen Link zur Verfügung, auf den der Benutzer klicken kann, um ein neues Benutzerkonto für den Zugriff auf Identity Applications zu erstellen.

-

Zertifikat und Schlüssel für Sentinel-Digitalsignatur

In diesem Abschnitt werden die Werte für die Kommunikation von Identity Manager für Revisionsereignisse mit Sentinel definiert.

- Zertifikat für Sentinel-Digitalsignatur

-

Gibt ein benutzerdefiniertes Zertifikat mit öffentlichem Schlüssel an, mit dem der OSP-Server die an das Revisionssystem gesendeten Revisionsmeldungen authentifizieren soll.

Weitere Informationen zum Konfigurieren von Zertifikaten für Novell Audit finden Sie unter „Managing Certificates“ (Verwalten von Zertifikaten) im Novell Audit Administration Guide (Novell Audit-Administrationshandbuch).

- Privater Schlüssel für Sentinel-Digitalsignatur

-

Gibt den Pfad zur benutzerdefinierten Datei mit dem privaten Schlüssel an, mit dem der OSP-Server die an das Revisionssystem gesendeten Revisionsmeldungen authentifizieren soll.

Parameter für SSO-Clients

Beim Konfigurieren der Identitätsanwendungen definieren Sie auf dieser Registerkarte die Werte für die Verwaltung des Single-Sign-On-Zugriffs auf die Anwendungen.

Standardmäßig werden auf dieser Registerkarte nur die grundlegenden Optionen angezeigt. Mit Erweiterte Optionen anzeigen lassen Sie alle Einstellungen einblenden. Diese Registerkarte umfasst die folgenden Gruppen von Einstellungen:

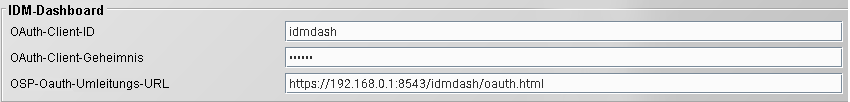

IDM-Dashboard

In diesem Abschnitt werden die Werte für die URL definiert, die Benutzer für den Zugriff auf das Identity Manager-Dashboard benötigen, den primären Anmeldungsspeicherort für die Identitätsanwendungen.

- OAuth-Client-ID

-

Erforderlich

Gibt den Namen an, mit dem sich der Single-Sign-on-Client für das Dashboard beim Authentifizierungsserver anmelden soll. Der Standardwert lautet idmdash.

- OAuth-Client-Geheimnis

-

Erforderlich

Gibt das Passwort für den Single-Sign-on-Client für das Dashboard an.

- OSP-OAuth-Umleitungs-URL

-

Erforderlich

Gibt die absolute URL an, zur der der Authentifizierungsserver einen Browser-Client nach erfolgter Authentifizierung weiterleiten soll.

Hierbei gilt das folgende Format: Protokoll://Server:Port/Pfad. Beispiel: https://192.168.0.1:8543/idmdash/oauth.html.

IDM-Administrator

In diesem Abschnitt werden die Werte für die URL definiert, über die die Benutzer auf die Seite des Identity Manager-Administrators zugreifen.

- OAuth-Client-ID

-

Erforderlich

Gibt den Namen an, mit dem sich der Single-Sign-On-Client für den Identity Manager-Administrator beim Authentifizierungsserver anmelden soll. Der Standardwert lautet idmadmin.

- OAuth-Client-Geheimnis

-

Erforderlich

Gibt das Passwort für den Single-Sign-On-Client für den Identity Manager-Administrator an.

- OSP-OAuth-Umleitungs-URL

-

Erforderlich

Gibt die absolute URL an, zur der der Authentifizierungsserver einen Browser-Client nach erfolgter Authentifizierung weiterleiten soll.

Hierbei gilt das folgende Format: Protokoll://Server:Port/Pfad. Beispiel: https://192.168.0.1:8543/idmadmin/oauth.html.

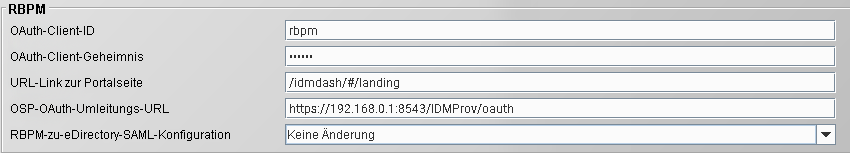

RBPM

In diesem Abschnitt werden die Werte für die URL definiert, über die die Benutzer auf die Benutzeranwendung zugreifen.

- OAuth-Client-ID

-

Erforderlich

Gibt den Namen an, mit dem sich der Single-Sign-On-Client für die Benutzeranwendung beim Authentifizierungsserver anmelden soll. Der Standardwert lautet rbpm.

- OAuth-Client-Geheimnis

-

Erforderlich

Gibt das Passwort für den Single-Sign-On-Client für die Benutzeranwendung an.

- URL-Link zur Portalseite

-

Erforderlich

Gibt die relative URL an, mit der Sie von der Benutzeranwendung aus auf das Dashboard zugreifen. Der Standardwert lautet /landing.

- OSP-OAuth-Umleitungs-URL

-

Erforderlich

Gibt die absolute URL an, zur der der Authentifizierungsserver einen Browser-Client nach erfolgter Authentifizierung weiterleiten soll.

Hierbei gilt das folgende Format: Protokoll://Server:Port/Pfad. Beispiel: https://192.168.0.1:8543/IDMProv/oauth.

- RBPM-zu-eDirectory-SAML-Konfiguration

-

Erforderlich

Gibt die erforderlichen RBPM-zu-eDirectory-SAML-Einstellungen für die SSO-Authentifizierung an.

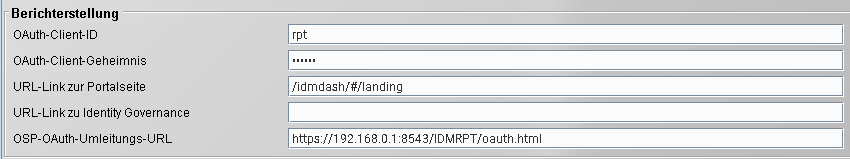

Berichte

In diesem Abschnitt werden die Werte für die URL definiert, über die die Benutzer auf die Identitätsberichterstellung zugreifen. Diese Werte werden im Dienstprogramm nur dann deaktiviert, wenn Sie die Identitätsberichterstellung zur Identity Manager-Lösung hinzufügen.

- OAuth-Client-ID

-

Erforderlich

Gibt den Namen an, mit dem sich der Single-Sign-On-Client für die Identitätsberichterstellung beim Authentifizierungsserver anmelden soll. Der Standardwert lautet rpt.

- OAuth-Client-Geheimnis

-

Erforderlich

Gibt das Passwort für den Single-Sign-On-Client für die Identitätsberichterstellung an.

- URL-Link zur Portalseite

-

Erforderlich

Gibt die relative URL an, mit der Sie von der Identitätsberichterstellung aus auf das Dashboard zugreifen. Der Standardwert lautet /idmdash/#/landing.

Wenn Sie die Identitätsberichterstellung und die Identitätsanwendungen auf separaten Servern installiert haben, geben Sie eine absolute URL an. Hierbei gilt das folgende Format: Protokoll://Server:Port/Pfad. Beispiel: https://192.168.0.1:8543/IDMRPT/oauth.

- OSP-OAuth-Umleitungs-URL

-

Erforderlich

Gibt die absolute URL an, zur der der Authentifizierungsserver einen Browser-Client nach erfolgter Authentifizierung weiterleiten soll.

Hierbei gilt das folgende Format: Protokoll://Server:Port/Pfad. Beispiel: https://192.168.0.1:8543/IDMRPT/oauth.

IDM-Datenerfassungsdienst

In diesem Abschnitt werden die Werte für die URL definiert, über die die Benutzer auf die Seite des Identity Manager-Datenerfassungsdiensts zugreifen.

- OAuth-Client-ID

-

Erforderlich

Gibt den Namen an, mit dem sich der Single-Sign-On-Client für den Identity Manager-Datenerfassungsdienst beim Authentifizierungsserver anmelden soll. Der Standardwert lautet idmdcs.

- OAuth-Client-Geheimnis

-

Erforderlich

Gibt das Passwort für den Single-Sign-On-Client für den Identity Manager-Datenerfassungsdienst an.

- OSP-OAuth-Umleitungs-URL

-

Erforderlich

Gibt die absolute URL an, zur der der Authentifizierungsserver einen Browser-Client nach erfolgter Authentifizierung weiterleiten soll.

Hierbei gilt das folgende Format: Protokoll://Server:Port/Pfad. Beispiel: https://192.168.0.1:8543/idmdcs/oauth.html.

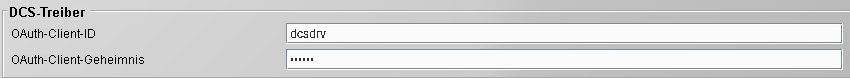

DCS-Treiber

In diesem Abschnitt werden die Werte für die Verwaltung des Treibers für den Datenerfassungsdienst (DCS-Treiber) definiert.

Abbildung 4-1

- OAuth-Client-ID

-

Gibt den Namen an, mit dem sich der Single-Sign-On-Client für den DCS-Treiber beim Authentifizierungsserver anmelden soll. Der Standardwert für diesen Parameter lautet dcsdrv.

- OAuth-Client-Geheimnis

-

Gibt das Passwort für den Single-Sign-On-Client für den DCS-Treiber an.

Zurücksetzen von Passwörtern per Selbstbedienung

In diesem Abschnitt werden die Werte für die URL definiert, über die die Benutzer auf SSPR zugreifen.

- OAuth-Client-ID

-

Erforderlich

Gibt den Namen an, mit dem sich der Single-Sign-On-Client für SSPR beim Authentifizierungsserver anmelden soll. Der Standardwert lautet sspr.

- OAuth-Client-Geheimnis

-

Erforderlich

Gibt das Passwort für den Single-Sign-On-Client für SSPR an.

- OAuth-Umleitungs-URL

-

Erforderlich

Gibt die absolute URL an, zur der der Authentifizierungsserver einen Browser-Client nach erfolgter Authentifizierung weiterleiten soll.

Hierbei gilt das folgende Format: Protokoll://Server:Port/Pfad. Beispiel: https://192.168.0.1:8543/sspr/public/oauth.html.

CEF-Revisionsparameter

In diesem Abschnitt werden die Werte für die Verwaltung der CEF-Revisionsparameter definiert.

- Auditereignisse senden

-

Gibt an, ob Auditereignisse in den Identitätsanwendungen über CEF gesendet werden sollen.

- Ziel-Host

-

Gibt den DNS-Namen bzw. die IP-Adresse des Audit-Servers an.

- Zielanschluß

-

Gibt die Portnummer des Audit-Servers an.

- Netzwerkprotokoll

-

Gibt das Netzwerkprotokoll an, über das der Audit-Server die CEF-Ereignisse erhalten soll.

- TLS verwenden

-

Gilt nur, wenn als Netzwerkprotokoll TCP verwendet werden soll.

Gibt an, ob der Audit-Server für TLS mit TCP konfiguriert ist.

- Ereignis-Zwischenspeicherverzeichnis

-

Gibt den Speicherort des Cache-Verzeichnisses an, bevor die CEF-Ereignisse an den Audit-Server gesendet werden.

HINWEIS:Stellen Sie sicher, dass die novlua-Berechtigungen für das Ereignis-Zwischenspeicherverzeichnis festgelegt sind. Ansonsten können Sie nicht auf die IDMDash- und IDMProv-Anwendungen zugreifen. Außerdem werden keine OSP-Ereignisse im Ereignis-Zwischenspeicherverzeichnis gespeichert. Ändern Sie die Berechtigungen und das Eigentum für das Verzeichnis beispielsweise mit dem Befehl chown novlua:novlua <Verzeichnispfad>, wobei <Verzeichnispfad> den Pfad zum Ereignis-Zwischenspeicherverzeichnis angibt.

4.5.2 Bereitstellen von REST-APIs für Identity Applications

Die Komponenten der Identitätsanwendungen umfassen verschiedene REST-APIs, die verschiedene Funktionen innerhalb von Identity Applications aktivieren. Die REST-Services verwenden das OAUTH2-Protokoll für die Authentifizierung. Diese APIs können mit einem Browser oder curl-Kommando in Skripts aufgerufen werden, um die Verwaltungsaufgaben zu automatisieren. Die REST-APIs und die entsprechende Dokumentation sind in Datei idmappsdoc.war verfügbar. Die WAR-Datei wird automatisch bei der Installation von Identity Applications bereitgestellt. Weitere Informationen finden Sie in der REST-API-Dokumentation.

Geben Sie in der Adressleiste Ihres Browsers https://<Identity Applications-Servername>:<Port>/idmappsdoc an, um auf dem Server, auf dem die Identitätsanwendungen installiert sind, auf die REST-API-Dokumentation zuzugreifen. Beispiel: https://192.168.0.1:8543/idmappsdoc.

4.5.3 Zugreifen auf die Oracle-Datenbank anhand des Oracle-Service-Namens

Eine Verbindung zur Oracle-Datenbank wird mit der Oracle System-ID (SID) oder dem Oracle-Servicenamen hergestellt. Das Installationsprogramm für Identity Applications akzeptiert nur SID. Wenn Sie mit einem Servicenamen auf die Datenbank zugreifen möchten, führen Sie die Installation der Identitätsanwendungen in einer Datenbankinstanz aus, indem Sie eine Verbindung über SID herstellen. Führen Sie nach der Installation die folgenden Aktionen aus:

-

Erstellen Sie einen Servicenamen in der Oracle-Datenbank, indem Sie folgendes Kommando ausführen:

alter system set service_names='SERVICE1' scope=both sid='*';

wobei SERVICE 1 der Name des Oracle-Service ist.

HINWEIS:Der Servicename kann in Groß- oder Kleinbuchstaben angegeben werden. Die Groß-/Kleinschreibung wird dabei nicht berücksichtigt.

-

Definieren Sie den Servicenamen in der Tomcat-Datei server.xml, indem Sie die Oracle-Datenquellendetails in der Datei bearbeiten:

url="jdbc:oracle:thin:@IP:PORT/service1"

-

Starten Sie Tomcat neu.

-

Vergewissern Sie sich, dass der Servicename in der Protokolldatei catalina.out enthalten ist.

-

Vergewissern Sie sich, dass die Identitätsanwendungen ordnungsgemäß mit der Datenbank verbunden sind.

4.5.4 Manuelles Erstellen der Datenbank

Beim Erstellen der Identitätsanwendungen können Sie das Herstellen einer Verbindung zur Datenbank oder das Erstellen von Tabellen in der Datenbank auf einen späteren Zeitpunkt verschieben. Falls Sie keine Berechtigungen für die Datenbank besitzen, müssen Sie diese Option unter Umständen auswählen. Das Installationsprogramm erstellt eine SQL-Datei, mit der Sie das Datenbankschema erstellen können. Sie können die Datenbanktabellen außerdem nach der Installation neu erstellen, ohne die Installation wiederholen zu müssen. Löschen Sie hierzu die Datenbank für die Identitätsanwendungen, und erstellen Sie eine neue Datenbank mit demselben Namen.

Generieren des Datenbankschemas mit der SQL-Datei

In diesem Abschnitt wird vorausgesetzt, dass das Installationsprogramm eine SQL-Datei erstellt hat, mit der Sie das Datenbankschema erstellen können. Falls Ihnen keine SQL-Datei vorliegt, beachten Sie die Anweisungen in Manuelles Erstellen der SQL-Datei zum Generieren des Datenbankschemas.

HINWEIS:Führen Sie die SQL-Datei nicht mit SQL*Plus aus. Die Zeilen in der Datei sind länger als 4000 Zeichen.

-

Halten Sie den Anwendungsserver an.

-

Melden Sie sich beim Datenbankserver an.

-

Löschen Sie die Datenbank, die von den Identitätsanwendungen genutzt wird.

-

Erstellen Sie eine neue Datenbank mit demselben Namen wie die Datenbank, die Sie in Schritt 3 gelöscht haben.

-

Navigieren Sie zum SQL-Skript, das im Rahmen des Installationsvorgangs erstellt wurde (standardmäßig im Verzeichnis /Installationspfad/userapp/sql).

-

(Bedingt) Bei einer Oracle-Datenbank fügen Sie einen umgekehrten Schrägstrich (/) nach der Definition der Funktion CONCAT_BLOB ein. Beispiel:

-- Changeset icfg-data-load.xml::700::IDMRBPM CREATE OR REPLACE FUNCTION CONCAT_BLOB(A IN BLOB, B IN BLOB) RETURN BLOB AS C BLOB; BEGIN DBMS_LOB.CREATETEMPORARY(C, TRUE); DBMS_LOB.APPEND(C, A); DBMS_LOB.APPEND(C, B); RETURN c; END; / -

Bitten Sie den Datenbankadministrator, das SQL-Skript auszuführen, sodass die Datenbank für die Benutzeranwendung erstellt und konfiguriert werden kann.

-

Starten Sie Tomcat neu.

Manuelles Erstellen der SQL-Datei zum Generieren des Datenbankschemas

Sie können die Datenbanktabellen nach der Installation neu erstellen, ohne die Installation wiederholen zu müssen und ohne dass die SQL-Datei erforderlich ist. In diesem Abschnitt wird beschrieben, wie Sie das Datenbankschema ändern können, falls Ihnen die entsprechende SQL-Datei nicht vorliegt.

-

Halten Sie Tomcat an.

-

Melden Sie sich bei dem Server an, auf dem die Datenbank der Identitätsanwendungen gehostet wird.

-

Löschen Sie die vorhandene Datenbank.

-

Erstellen Sie eine neue Datenbank mit demselben Namen wie die Datenbank, die Sie in Schritt 3 gelöscht haben.

-

Öffnen Sie die Datei NetIQ-Custom-Install.log (standardmäßig im Stammverzeichnis des Installationsverzeichnisses für die Identitätsanwendungen) in einem Texteditor. Beispiel:

C:\NetIQ\idm\apps\UserApplication

-

Suchen Sie in der Datei NetIQ-Custom-Install.log nach dem folgenden Befehl, und kopieren Sie ihn:

C:\NetIQ\idm\jre\bin\java -Xms256m -Xmx256m -Dwar.context.name=IDMProv -Ddriver.dn="cn=User Application Driver,cn=driverset1,o=system" - Duser.container="o=data" -jar C:\NetIQ\idm\jre\liquibase.jar -- databaseClass=liquibase.database.core.PostgresDatabase -- driver=org.postgresql.Driver -- classpath=C:\NetIQ\idm\apps\postgresql\postgresql-9.4.1212jdbc42.jar C:\NetIQ\idm\apps\UserApplication\IDMProv.war -- changeLogFile=DatabaseChangeLog.xml --url="jdbc:postgresql://localhost:5432/ idmuserappdb" --contexts="prov,newdb" --logLevel=info -- logFile=C:\NetIQ\idm\apps\UserApplication\db.out --username=******** -- password=******** update

-

Melden Sie sich bei dem Server an, auf dem Sie die Datenbank für die Identitätsanwendungen installiert haben.

-

Fügen Sie die kopierte Befehlszeichenkette in ein Terminal ein.

HINWEIS:Der Befehl sollte wie folgt lauten: updateSQL. Wenn stattdessen der Befehl update vorliegt, ersetzen Sie ihn durch updateSQL.

-

Ersetzen Sie die Sternchen (*) im Befehl, die für den Benutzernamen und das Passwort stehen, durch die tatsächlichen Angaben für die Authentifizierung. Achten Sie außerdem darauf, dass der Name der SQL-Datei eindeutig ist.

-

Führen Sie folgenden Befehl aus.

-

(Bedingt) Wenn keine Daten in die Datenbank geschrieben werden, sondern stattdessen eine SQL-Datei erzeugt wird, übermitteln Sie die Datei an Ihren Datenbankadministrator, und bitten Sie ihn, die Datei in den Datenbankserver zu importieren. Weitere Informationen finden Sie in Generieren des Datenbankschemas mit der SQL-Datei.

-

Sobald der Datenbankadministrator die SQL-Datei importiert hat, starten Sie Tomcat.

4.5.5 Konfigurieren der Single Sign-on-Einstellungen für die Identitätsanwendungen

Im Installationsvorgang wird ein Authentifizierungsservice (OSP) für den Single Sign-on-Zugriff in Identity Manager installiert. Sie können den OSP-Authentifizierungsserver jedoch auch für die Authentifizierung per Kerberos-Ticketserver oder SAML konfigurieren. Informationen zum Konfigurieren der Single Sign-on-Einstellungen für die Identitätsanwendungen nach der Installation finden Sie unter Konfigurieren des Single Sign-on-Zugriffs in Identity Manager im NetIQ Identity Manager – Administratorhandbuch zu den Identitätsanwendungen.

4.5.6 Starten der Identitätsanwendungen

Nach dem Konfigurieren der Identitätsanwendungen müssen der Tomcat- und der ActiveMQ-Service in jedem Fall neu gestartet werden.

systemctl restart netiq-tomcat

systemctl restart netiq-activemq

4.5.7 Überlegungen zur Konfiguration und Nutzung der Identitätsanwendungen

Für die Konfiguration und die erste Verwendung der Identitätsanwendungen gelten die nachfolgenden Überlegungen.

-

Während des Installationsvorgangs legt das Installationsprogramm Protokolldateien im Installationsverzeichnis ab. Diese Dateien enthalten Informationen über Ihre Konfiguration. Nach erfolgter Konfiguration der Identitätsanwendungen sollten Sie diese Dateien löschen oder an einem sicheren Speicherort aufbewahren. Während des Installationsvorgangs können Sie angeben, dass das Datenbankschema in eine Datei geschrieben werden soll. Da diese Datei beschreibende Informationen über Ihre Datenbank enthält, sollten Sie sie nach Abschluss der Installation an einem sicheren Speicherort aufbewahren.

-

(Bedingt) Soll eine Revision der Identitätsanwendungen erfolgen, müssen Identity Reporting und ein Revisionsservice in der Umgebung installiert und für die Erfassung von Ereignissen konfiguriert sein. Sie müssen außerdem die Identitätsanwendungen für die Revision konfigurieren.

-

Bevor die Benutzer auf die Identitätsanwendungen zugreifen können, müssen Sie die folgenden Schritte ausführen:

-

Stellen Sie sicher, dass alle erforderlichen Identity Manager-Treiber installiert sind.

-

Aktivieren Sie Cookies in allen Browsern. Die Anwendungen sind nicht funktionsfähig, wenn Cookies deaktiviert sind.

-

-

Wenn Sie die Identitätsanwendungen und SSPR auf verschiedenen Servern installiert haben, müssen Sie das vertrauenswürdige SSPR-Zertifikat mit dem CN „Identity Applications“ in die Datei cacerts des Identity Applications-Servers importieren.